Mật mã và hàm băm

Trong bài học này, chúng ta sẽ khám phá các nguyên tắc cơ bản của bảo mật tiền điện tử và giúp bạn hiểu cách thức mã hóa có thể giúp bạn giữ an toàn và bảo mật tài sản kỹ thuật số của mình. Chúng tôi sẽ bắt đầu bằng cách cung cấp cho bạn cái nhìn tổng quan về lý do tại sao mật mã lại rất cần thiết trong thế giới tiền điện tử. Bạn sẽ tìm hiểu về các kỹ thuật khác nhau được sử dụng để bảo mật tài sản kỹ thuật số của mình và tại sao việc hiểu cách thức hoạt động của chúng lại quan trọng đến vậy. Chúng tôi sẽ mô tả các loại mật mã phổ biến nhất được sử dụng trong tiền điện tử, chẳng hạn như mã hóa, hàm băm và chữ ký số. Chúng ta cũng sẽ đi sâu vào các nguyên tắc cơ bản của mật mã và hàm băm, chia nhỏ chúng thành các khái niệm đơn giản, dễ hiểu để giúp bạn phân tích vai trò của chúng trong việc bảo mật hệ thống chuỗi khối. Bạn sẽ có được nền tảng vững chắc về bảo mật tiền điện tử, cung cấp cho bạn kiến thức cần thiết để bảo vệ tài sản kỹ thuật số của mình khỏi các mối đe dọa tiềm ẩn.

Tổng quan về tầm quan trọng của mật mã trong tiền điện tử

Mật mã rất quan trọng đối với tính bảo mật của tiền điện tử. Nó cung cấp một kỹ thuật mã hóa, rất cần thiết khi xử lý các giao dịch tài chính. Mã hóa cung cấp tính bảo mật và bảo mật của dữ liệu nhạy cảm như khóa riêng, thông tin nhận dạng cá nhân và chi tiết giao dịch.

Một trong những lợi thế chính của việc sử dụng mật mã trong tiền điện tử là nó hỗ trợ ngăn chặn gian lận. Mật mã cho phép người gửi và người nhận giao dịch được xác thực, xác minh rằng cá nhân chuyển tiền được ủy quyền để làm như vậy. Điều này hỗ trợ ngăn chặn các giao dịch gian lận và đảm bảo rằng tiền chỉ được chuyển giữa các bên được ủy quyền.

Một ứng dụng chính khác của mật mã là bảo vệ dữ liệu người dùng. Để bảo mật các giao dịch và dữ liệu người dùng, tiền điện tử dựa trên các thuật toán toán học phức tạp. Mật mã cũng rất cần thiết để đảm bảo tính bảo mật của các hệ thống chuỗi khối và cho phép tạo chữ ký số, có thể được sử dụng để xác minh như đã đề cập trước đó, tính hợp lệ của các giao dịch và đảm bảo rằng chúng hợp pháp và không bị giả mạo.

Tóm lại, không thể nhấn mạnh tầm quan trọng của mật mã trong tiền điện tử. Nó cho phép chuyển tài sản tiền điện tử một cách an toàn và riêng tư, hỗ trợ ngăn chặn gian lận, bảo vệ dữ liệu người dùng và đảm bảo tính toàn vẹn của mạng chuỗi khối.

Các loại mật mã phổ biến được sử dụng trong tiền điện tử

Trong lĩnh vực mật mã, có nhiều dạng mật mã khác nhau, mỗi dạng đều có những lợi ích và hạn chế riêng. Trong số các loại mật mã phổ biến nhất được sử dụng trong mật mã là:

Mã hóa khóa đối xứng

Mật mã khóa đối xứng mã hóa và giải mã dữ liệu bằng một khóa duy nhất. Bởi vì nó tương đối nhanh và hiệu quả, loại mã hóa này thường được sử dụng để mã hóa khối lượng dữ liệu khổng lồ. Khóa phải được liên lạc giữa người gửi và người nhận, khiến nó dễ bị bên thứ ba chặn.

Đọc thêm: Mã hóa khóa đối xứng là gì?

Mật mã khóa bất đối xứng

Mật mã khóa bất đối xứng còn được gọi là mật mã khóa công khai, sử dụng một cặp khóa, một để mã hóa và một để giải mã. Mặc dù về mặt lý thuyết, các khóa được kết nối với nhau, khóa mã hóa được công khai trong khi khóa giải mã được giữ kín. Do đó, mật mã khóa bất đối xứng an toàn hơn mật mã khóa đối xứng vì nó không yêu cầu chia sẻ khóa bí mật.

Đọc thêm: Thuật toán khóa bất đối xứng là gì?

・ Băm

Hàm băm được sử dụng để chuyển đổi khối lượng dữ liệu khổng lồ thành kết quả có độ dài cố định được gọi là hàm băm. Điều này thường được sử dụng cùng với mật mã khóa bất đối xứng để đảm bảo tính xác thực của giao dịch. Các hàm băm là không thể đảo ngược, có nghĩa là một khi được hình thành, một hàm băm không thể thay đổi trở lại dạng ban đầu.

Đọc thêm: Điều gì khiến Blockchain trở nên bất biến?

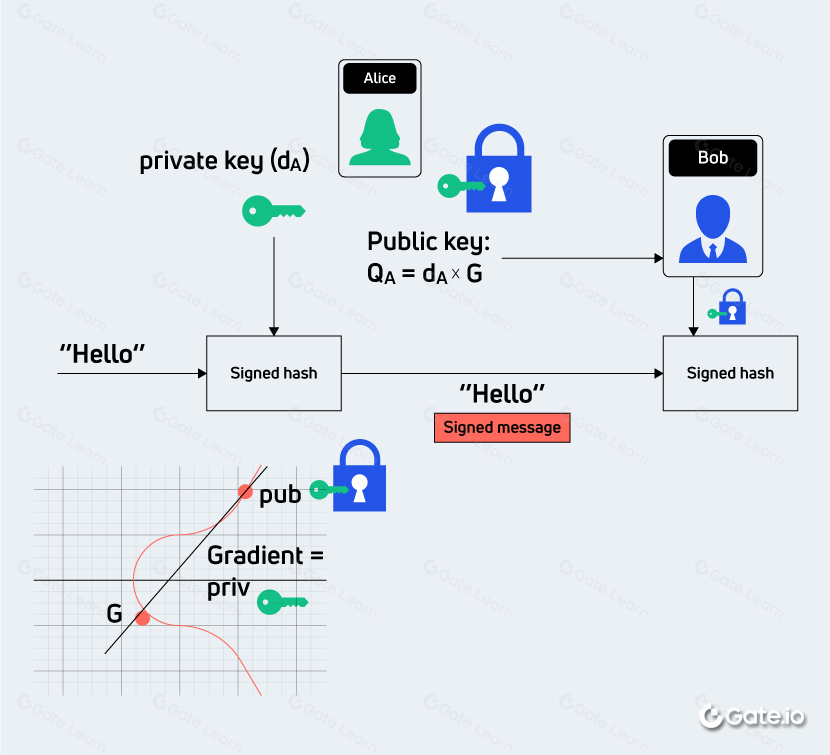

・Chữ ký số

Chữ ký số được sử dụng để xác thực tính hợp pháp của giao dịch. Chúng được tạo ra bằng cách kết hợp mật mã khóa bất đối xứng và hàm băm, đồng thời cung cấp phương tiện đảm bảo rằng giao dịch không bị giả mạo hoặc sửa đổi theo bất kỳ cách nào.

Đọc thêm: Chữ ký số là gì?

・Mật mã đường cong elip

Mật mã đường cong elip là một loại mật mã khóa bất đối xứng thường được sử dụng trong các hệ thống chuỗi khối. Nó cung cấp khả năng bảo mật tuyệt vời trong khi yêu cầu ít tài nguyên máy tính hơn các phương pháp mã hóa khác.

Hiểu các nguyên tắc cơ bản của mật mã và hàm băm

・Bảo mật , toàn vẹn , xác thực

Mật mã học là thực hành bảo vệ dữ liệu và truyền thông bằng cách sử dụng các kỹ thuật toán học. Nó được sử dụng để bảo vệ dữ liệu nhạy cảm, ngăn chặn gian lận và truy cập trái phép, đồng thời đảm bảo tính hợp pháp và toàn vẹn của giao dịch.

Một trong những khái niệm thiết yếu của mật mã là tính bảo mật, đảm bảo rằng chỉ các bên được ủy quyền mới có quyền truy cập vào dữ liệu nhạy cảm. Điều này được thực hiện bằng cách sử dụng mã hóa, làm xáo trộn dữ liệu để chỉ các bên được ủy quyền mới có thể đọc được.

Một khía cạnh quan trọng khác của mật mã là tính toàn vẹn, đảm bảo rằng dữ liệu không bị giả mạo hoặc thay đổi theo bất kỳ cách nào. Các hàm băm thường được sử dụng để đạt được nguyên tắc này. Hàm băm chấp nhận bất kỳ dữ liệu đầu vào có kích thước nào và trả về đầu ra có kích thước cố định được gọi là hàm băm. Một thay đổi trong dữ liệu đầu vào dẫn đến một đầu ra băm hoàn toàn khác, khiến cho việc tái tạo dữ liệu đầu vào ban đầu từ đầu ra băm gần như không thể. Do đó, nó là một công cụ hiệu quả để đảm bảo tính toàn vẹn của dữ liệu (chúng tôi sẽ giải thích các hàm băm bằng một ví dụ trong các đoạn tiếp theo).

Nguyên tắc thứ ba của mật mã là xác thực. Nó đảm bảo rằng người gửi và người nhận tin nhắn là những người mà họ tuyên bố là. Điều này thường được thực hiện thông qua việc sử dụng chữ ký số. Sau đó, người nhận có thể sử dụng khóa công khai của người gửi để xác thực chữ ký, đảm bảo rằng thông báo không bị thay đổi và người gửi chính là người mà họ tuyên bố.

Tóm tắt :

Bảo mật :

- Đảm bảo chỉ các bên được ủy quyền mới có quyền truy cập vào dữ liệu nhạy cảm

- Đạt được thông qua mã hóa

- Các loại mã hóa bao gồm khóa đối xứng, khóa bất đối xứng và mã hóa lai

Chính trực :

- Đảm bảo dữ liệu không bị giả mạo hoặc thay đổi

- Đạt được thông qua việc sử dụng các hàm băm

- Thay đổi dữ liệu đầu vào dẫn đến kết quả băm hoàn toàn khác, khiến không thể tạo lại dữ liệu gốc từ hàm băm

- Các hàm băm được sử dụng để xác minh tính toàn vẹn của dữ liệu

xác thực:

- Đảm bảo rằng người gửi và người nhận tin nhắn là người mà họ tuyên bố là

- Đạt được thông qua việc sử dụng chữ ký số

- Chữ ký số được tạo bằng cách kết hợp một hàm băm của dữ liệu với khóa riêng của người gửi

- Sau đó, người nhận có thể sử dụng khóa công khai của người gửi để xác minh chữ ký, đảm bảo rằng thông báo không bị thay đổi và người gửi chính là người mà họ tuyên bố.

Hàm băm là gì?

Bây giờ, hãy tìm hiểu sâu hơn một chút về các hàm băm:

Hàm băm là một thuật toán toán học lấy đầu vào có kích thước bất kỳ và trả về đầu ra có kích thước cố định, được gọi là hàm băm. Đầu ra hàm băm thường là một chuỗi các chữ cái và số có vẻ ngẫu nhiên và vô nghĩa. Ví dụ: giả sử chúng ta có một đoạn văn bản “Xin chào, thế giới!” mà chúng tôi muốn băm bằng thuật toán SHA-256. Kết quả đầu ra băm sẽ là:

SQL

2ef7bde608ce5404e97d5f042f95f89f1c2328715f16a5d0f9474c4abb17e6fb

Bây giờ, giả sử chúng ta đã thay đổi văn bản một chút thành “Xin chào, thế giới!!”. Nếu chúng ta băm cái này bằng cùng một thuật toán, kết quả đầu ra của hàm băm sẽ hoàn toàn khác

SQL

f7deae29a21bca9cd9b01227c8b6cbfa04dece2b6eaa49c2b8d649a03bbd4ad4

Điều này cho thấy những thay đổi nhỏ trong dữ liệu đầu vào dẫn đến kết quả đầu ra hàm băm hoàn toàn khác như thế nào, khiến cho việc tái tạo lại dữ liệu đầu vào ban đầu từ hàm băm gần như khó khăn. Các hàm băm được sử dụng để duy trì tính toàn vẹn của dữ liệu vì bất kỳ thay đổi nào đối với dữ liệu đầu vào đều tạo ra một đầu ra băm khác. Chúng được sử dụng rộng rãi trong thế giới tiền điện tử để xác thực tính xác thực và tính toàn vẹn của giao dịch, đảm bảo rằng dữ liệu không bị giả mạo hoặc thay đổi theo bất kỳ cách nào.

Hàm băm trong Bitcoin

Nhiều hệ thống chuỗi khối, bao gồm cả Bitcoin, sử dụng các hàm băm trong quá trình khai thác. Những người khai thác Bitcoin phải giải một hàm toán học phức tạp để xác thực các giao dịch và kiếm phần thưởng. Thách thức yêu cầu bạn phải tìm một đầu ra hàm băm phù hợp với các tiêu chí cụ thể, đây là một nhiệm vụ thực sự khó khăn. Tuy nhiên, một khi người khai thác phát hiện ra đầu ra hàm băm hợp lệ, những người tham gia mạng khác sẽ dễ dàng xác thực giải pháp, đảm bảo rằng giao dịch hợp lệ.

Có rất nhiều loại hàm băm được sử dụng trong mật mã, mỗi loại đều có những ưu điểm và nhược điểm riêng. Thuật toán SHA-256, được sử dụng trong Bitcoin và các loại tiền điện tử khác, và thuật toán Keccak-256, được sử dụng trong Ethereum, là hai ví dụ phổ biến.

Điều quan trọng cần lưu ý là mặc dù các hàm băm cực kỳ an toàn và đáng tin cậy nhưng chúng không hoàn hảo. Kẻ tấn công có thể tìm thấy hai đầu vào khác nhau tạo ra cùng một đầu ra hàm băm, một hiện tượng được gọi là va chạm hàm băm. Vì điều này không phổ biến và khó đạt được, nên đây là một lỗ hổng phải được xem xét khi xây dựng các hệ thống mật mã.

Mọi người quan tâm đến lĩnh vực mật mã đều phải hiểu những kiến thức cơ bản về mật mã và hàm băm. Những nguyên tắc này rất quan trọng đối với sự thành công của tiền điện tử và hệ thống chuỗi khối vì chúng tạo thành xương sống của giao tiếp an toàn và xác thực giao dịch trong hệ sinh thái. Chúng tôi có thể đảm bảo rằng dữ liệu nhạy cảm được giữ bí mật, tính toàn vẹn của dữ liệu được bảo toàn và các giao dịch được ủy quyền và xác minh bằng cách sử dụng mã hóa, hàm băm và chữ ký số, tạo ra một mạng an toàn và đáng tin cậy cho tất cả những người tham gia.