Ví, Cảnh báo và Mắt xích yếu

Xin chào,

Mọi chuyện bắt đầu từ một tin nhắn. Thương hiệu trông đáng tin cậy, logo hợp lệ, hồ sơ LinkedIn cũng có vài kết nối chung. Nhà tuyển dụng thông báo đã phát hiện GitHub của ứng viên và đề xuất vị trí hợp đồng tại một giao thức AI kết hợp DeFi có nguồn vốn lớn. Trang web của doanh nghiệp sở hữu giao diện hiện đại, nhiều thuật ngữ chuyên ngành như mong đợi. Quá trình tuyển chọn bao gồm một bài kiểm tra, gửi qua file ZIP.

Bạn giải nén, trình cài đặt khởi chạy — cửa sổ xin cấp quyền ví xuất hiện trên màn hình trong chốc lát. Thao tác xác nhận được thực hiện mà không cân nhắc. Không có sự cố ngay lập tức. Sau năm phút, ví Solana đã bị rút sạch.

Kịch bản này được các chuyên gia phân tích blockchain ghi nhận trong các chiến dịch hack liên quan tới nhóm hacker Bắc Triều Tiên: nhà tuyển dụng giả mạo, file kiểm tra chứa trojan và phần mềm độc hại nhằm chiếm đoạt ví.

Bài viết này trình bày quá trình tiến hóa của các hình thức tấn công tiền mã hóa năm 2025 và các biện pháp phòng tránh trước những kiểu khai thác on-chain phổ biến nhất.

Bắt đầu nội dung chính,

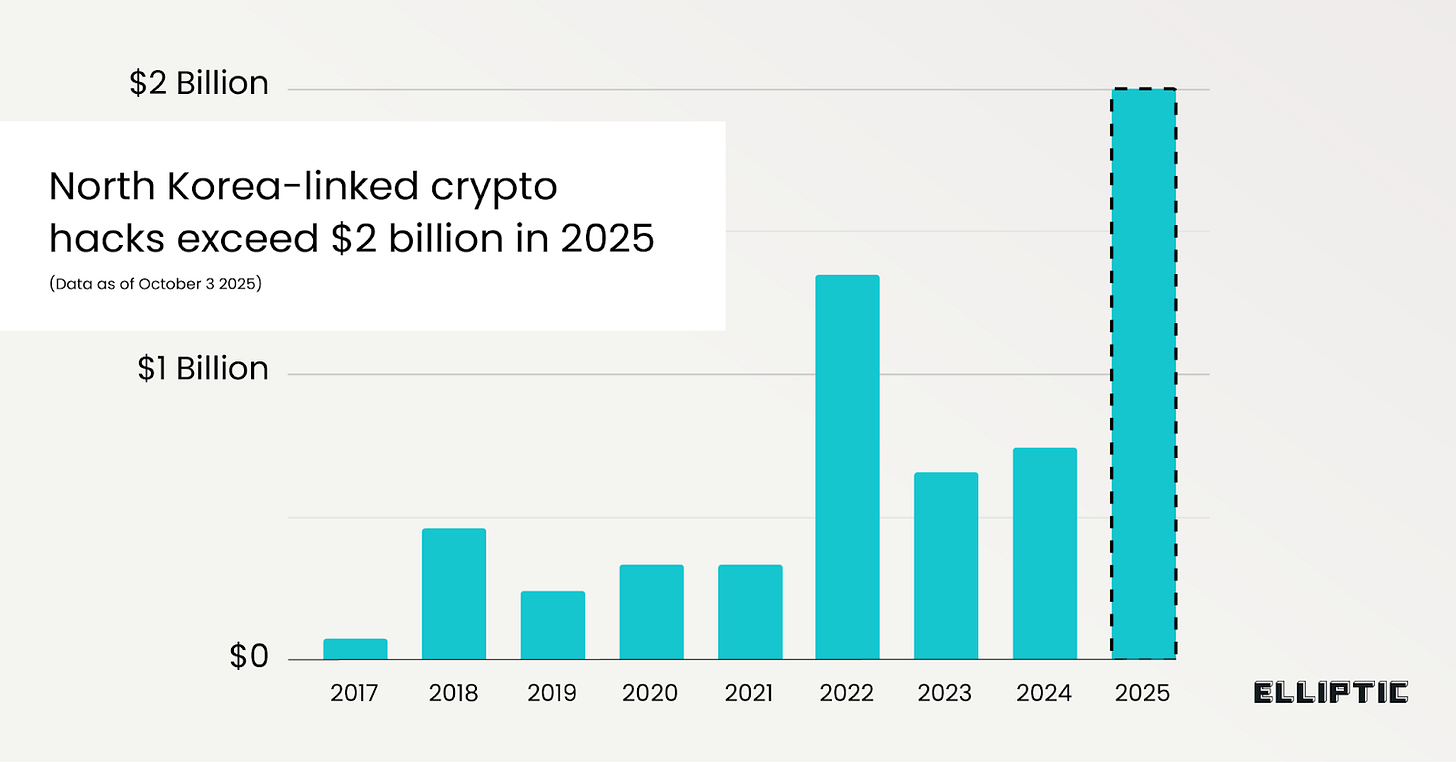

Từ tháng 1 đến tháng 9 năm 2025, tổng giá trị tiền mã hóa bị đánh cắp bởi các hacker liên quan đến Bắc Triều Tiên đã vượt mốc 2 tỷ USD. Theo công ty phân tích blockchain Elliptic, năm 2025 đã trở thành năm có giá trị tội phạm tài sản số lớn nhất lịch sử.

Phần lớn thiệt hại đến từ vụ hack Bybit vào tháng 2, làm bốc hơi 1,4 tỷ USD khỏi sàn giao dịch này. Tổng giá trị tài sản mã hóa bị Bắc Triều Tiên đánh cắp hiện đã vượt 6 tỷ USD.

Bên cạnh số liệu, báo cáo của Elliptic cho thấy sự thay đổi về điểm yếu trong khai thác tiền mã hóa. Phần lớn các vụ hack năm 2025 thực hiện qua kỹ thuật xã hội, thay vì tấn công hạ tầng như các năm trước. Điển hình là các vụ hack Ronin Network năm 2022 và 2024, hoặc vụ DAO hack năm 2016.

Gần đây, điểm yếu chuyển từ hạ tầng sang con người. Chainalysis ghi nhận các vụ lộ khóa riêng tư chiếm tỷ trọng lớn nhất (43,8%) trong tổng số tiền mã hóa bị đánh cắp năm 2024.

Quá trình phát triển tiền mã hóa và nâng cấp bảo mật ở cấp giao thức, blockchain giúp tăng khả năng phòng ngừa, nhưng các đối tượng tấn công chuyển hướng sang con người nắm giữ khóa riêng tư.

Hoạt động này ngày càng có tổ chức, thay vì chỉ nhắm tới từng cá nhân riêng lẻ. Các cảnh báo gần đây từ FBI và CISA và các bản tin truyền thông mô tả nhóm hacker Bắc Triều Tiên sử dụng các thủ đoạn như mời việc làm giả cho kỹ sư crypto, phần mềm ví bị trojan hóa, đóng góp mã nguồn mở độc hại để tấn công. Dù công cụ sử dụng mang tính kỹ thuật, điểm xâm nhập vẫn xuất phát từ yếu tố con người và tâm lý.

Vụ hack Bybit — vụ trộm tiền mã hóa lớn nhất — cho thấy điều này ở quy mô lớn. Khi khoảng 1,4 tỷ USD ETH bị rút khỏi một cụm ví, các phân tích kỹ thuật ban đầu chỉ ra lỗi xác nhận của người ký giao dịch. Mạng Ethereum xử lý giao dịch hợp lệ và có chữ ký, nhưng yếu tố con người gây thất bại.

Tham khảo thêm: The Bybit Hack

Trong vụ hack Atomic Wallet, khoảng 35-100 triệu USD tài sản mã hóa biến mất do phần mềm độc hại nhắm vào cách lưu trữ khóa riêng tư trên máy người dùng.

Những trường hợp này cho thấy: khi người dùng chuyển tiền mà không kiểm tra kỹ địa chỉ ví, hoặc lưu trữ khóa riêng tư với bảo mật tối thiểu, giao thức không thể bảo vệ.

Tự quản lý ví không tuyệt đối an toàn

“Không phải khóa của bạn, không phải tiền của bạn” vẫn đúng, nhưng vấn đề xuất hiện khi chỉ dừng lại ở đó.

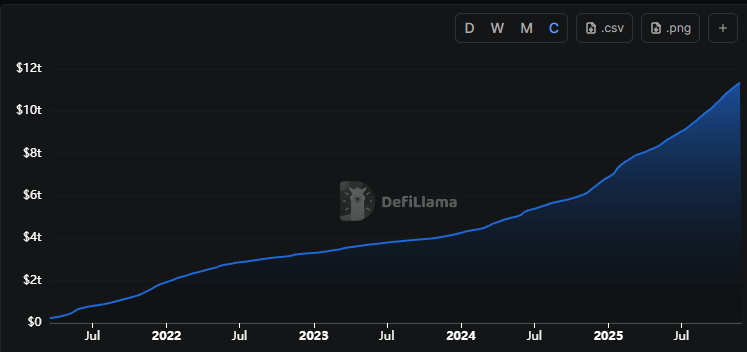

Trong ba năm qua, nhiều người dùng rút tiền khỏi sàn, do lo ngại rủi ro hoặc theo quan điểm cá nhân. Khối lượng giao dịch cộng dồn trên DEX tăng hơn ba lần, từ 3,2 nghìn tỷ USD lên 11,4 nghìn tỷ USD.

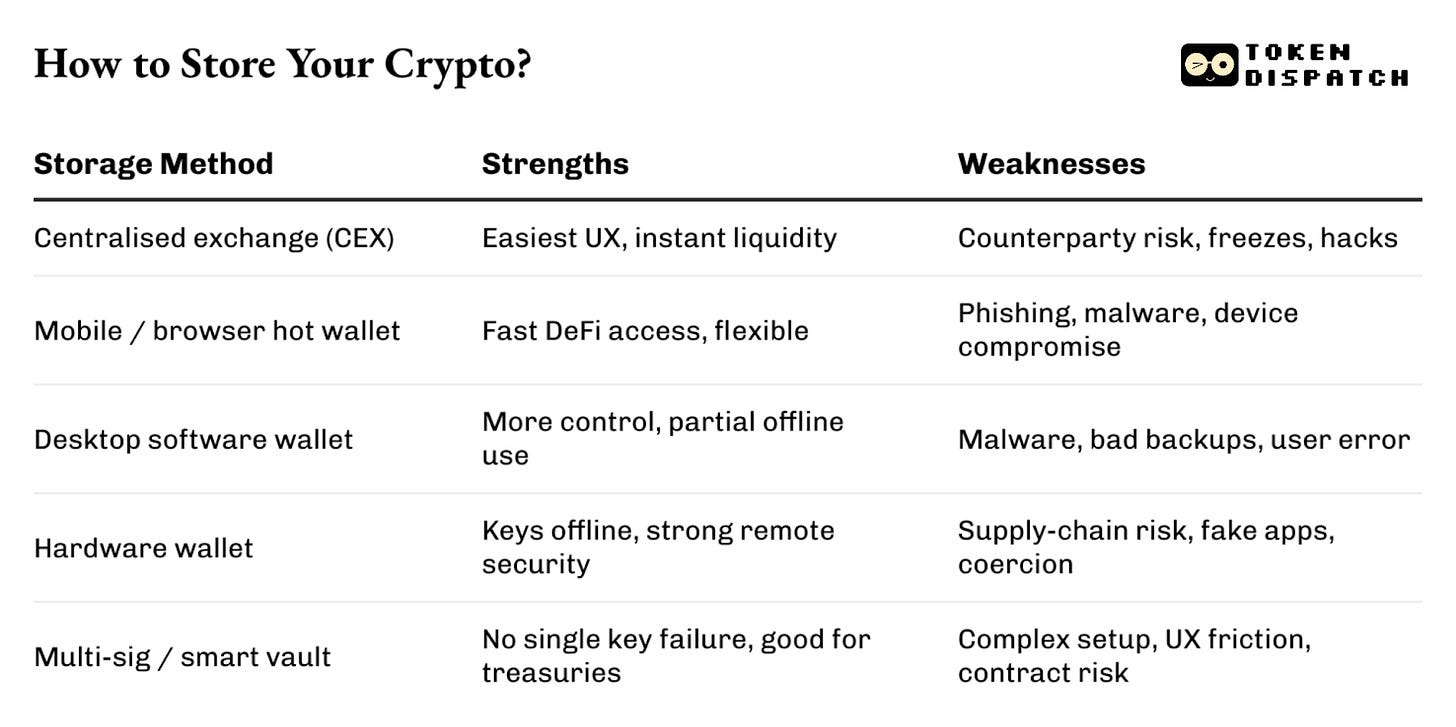

Mặc dù nâng cao văn hóa bảo mật, rủi ro chuyển từ lưu ký tập trung sang các giải pháp tự quản lý. Tiện ích trình duyệt, cụm từ khôi phục (seed phrase) lưu trong tin nhắn điện thoại hoặc email nháp, cùng khóa riêng tư trong ứng dụng ghi chú không mã hóa đều không đủ an toàn.

Tự quản lý ví giúp giảm phụ thuộc vào sàn, đơn vị lưu ký, hoặc bên thứ ba có quyền ngừng rút tiền hoặc phá sản. Tuy nhiên, yếu tố hiểu biết về bảo mật chưa được giải quyết. Khóa riêng tư mang lại quyền kiểm soát và đồng thời là trách nhiệm.

Vấn đề này cần được nhận diện và giải quyết phù hợp.

Ví phần cứng hỗ trợ tăng lớp bảo vệ

Lưu trữ lạnh giúp đưa tài sản ra khỏi môi trường trực tuyến, tương đương với việc lưu trữ trong két sắt.

Giải pháp này chỉ xử lý được một phần vấn đề.

Bằng cách tách khóa khỏi thiết bị đa năng, ví phần cứng loại bỏ nhu cầu sử dụng tiện ích trình duyệt hoặc xác nhận giao dịch chỉ bằng một lần nhấn. Xác nhận vật lý tạo ra ma sát bảo vệ.

Không phải khóa của bạn? Không phải tiền của bạn. Không áp dụng ở mức giá này!

Sàn giao dịch có thể bị hack. Ví nóng có thể bị rút sạch. Ví phần cứng là cách duy nhất để sở hữu tài sản một cách thực sự.

OneKey là ví phần cứng mã nguồn mở phổ biến trên thị trường. Đây là giải pháp giúp đưa tài sản ra khỏi môi trường trực tuyến một cách an toàn.

Thời điểm Black Friday thường được lựa chọn để bảo vệ tài sản.

OneKey được khuyến nghị sử dụng trong các trường hợp lưu trữ tài sản.

Trong thời gian từ ngày 28 tháng 11 đến 2 tháng 12, mã BF25 áp dụng cho các ưu đãi:

- Giảm 25% cho Combo (giá trị tốt nhất)

- Giảm 15% cho ví đơn

- Phần thưởng: 2 khách hàng ngẫu nhiên được hoàn toàn bộ đơn hàng miễn phí

Giải pháp giúp giảm chi phí bảo hiểm cho danh mục đầu tư.

Ví phần cứng vẫn chỉ là công cụ hỗ trợ bảo mật.

Đội ngũ bảo mật tại các nhà cung cấp ví nhấn mạnh điều này. Ledger ghi nhận các chiến dịch lừa đảo sử dụng thương hiệu, tiện ích trình duyệt giả và các phiên bản Ledger Live bị làm nhái. Giao diện quen thuộc dễ gây nhầm lẫn, người dùng có thể bị yêu cầu nhập cụm từ khôi phục. Khi cụm từ khôi phục bị lộ, rủi ro phát sinh.

Người dùng cũng có thể nhập cụm từ khôi phục trên các trang cập nhật firmware giả mạo.

Ví phần cứng chuyển điểm tấn công và tạo lớp ma sát để giảm xác suất khai thác, nhưng không loại bỏ hoàn toàn rủi ro.

Tách biệt là yếu tố then chốt

Ví phần cứng đạt hiệu quả khi được mua từ kênh uy tín và lưu trữ vật liệu khôi phục ngoại tuyến, ngoài tầm nhìn.

Nhiều chuyên gia phản ứng sự cố, điều tra viên on-chain và kỹ sư ví khuyến nghị tách biệt và đa dạng hóa rủi ro.

Một ví dùng cho giao dịch hàng ngày, một ví khác không kết nối Internet. Số dư nhỏ phục vụ thử nghiệm và DeFi, còn số lớn lưu trữ an toàn, cần nhiều bước truy cập.

Các thói quen cơ bản cần được duy trì.

Không nhập cụm từ khôi phục vào website, kiểm tra đầy đủ địa chỉ trên màn hình ví phần cứng sau khi copy-dán, cân nhắc trước khi xác nhận giao dịch không rõ nguồn gốc, cảnh giác với liên kết hoặc tin nhắn hỗ trợ chưa xác minh.

Không có biện pháp nào đảm bảo an toàn tuyệt đối, luôn tồn tại rủi ro dư thừa. Tuy nhiên, từng bước giúp giảm thiểu rủi ro.

Hiện nay, mối đe dọa lớn với người dùng không phải là lỗ hổng kỹ thuật, mà là các tin nhắn không kiểm tra kỹ, trình cài đặt tải và chạy ngay, hoặc ghi cụm từ khôi phục cùng danh sách cá nhân.

Khi các trường hợp quản lý tài sản lớn không chú trọng tới rủi ro này, sẽ trở thành ví dụ điển hình về hành vi bị khai thác.

Kết thúc nội dung. Bài viết tiếp theo sẽ cập nhật các thông tin liên quan.

Tuyên bố miễn trừ trách nhiệm:

- Bài viết này được đăng lại từ [thetokendispatch]. Mọi bản quyền thuộc về tác giả gốc [Prathik Desai]. Nếu có khiếu nại về việc đăng lại, vui lòng liên hệ đội ngũ Gate Learn để được xử lý kịp thời.

- Tuyên bố miễn trừ trách nhiệm: Quan điểm và ý kiến trong bài viết này chỉ thuộc về tác giả, không phải là lời khuyên đầu tư.

- Bản dịch sang các ngôn ngữ khác do đội ngũ Gate Learn thực hiện. Trừ khi được đề cập, nghiêm cấm sao chép, phân phối hoặc đạo văn bản dịch.

Bài viết liên quan

Cách thực hiện nghiên cứu của riêng bạn (DYOR)?

Phân tích cơ bản là gì?

Hướng dẫn giao dịch cho người mới bắt đầu

GateToken (GT) là gì?

Solana là gì?