Гаманці, попередження і слабкі ланки

Вітаю,

Все починається з повідомлення. Брендинг виглядає переконливо, логотип також справжній, а у профілі LinkedIn є кілька спільних контактів. Рекрутер повідомляє, що знайшов ваш GitHub і пропонує контрактну позицію у протоколі з поєднанням AI та DeFi, який добре фінансується. Ви переглядаєте їхній сайт. Він сучасний, правдоподібний, наповнений професійною термінологією у всіх очікуваних місцях. Для відбору є тестове завдання. Його надсилають у ZIP-архіві.

Ви розпаковуєте файл, запускається інсталятор — на екрані на мить з'являється запит на дозвіл для гаманця. Ви натискаєте "далі", не замислюючись. Нічого не відбувається. Ноутбук не зависає. Через п’ять хвилин ваш Solana-гаманець порожній.

Це не вигадка. Саме такий сценарій фіксують експерти з блокчейн-аналізу у хакерських кампаніях, пов’язаних з операторами з Корейської Народно-Демократичної Республіки. Фальшиві рекрутери, тестові файли з трояном і шкідливе програмне забезпечення використовують для зламу гаманців.

У цьому матеріалі я розповім про еволюцію криптоексплойтів у 2025 році та про те, як убезпечити себе від найпоширеніших типів атак у ланцюжку.

Переходимо до історії,

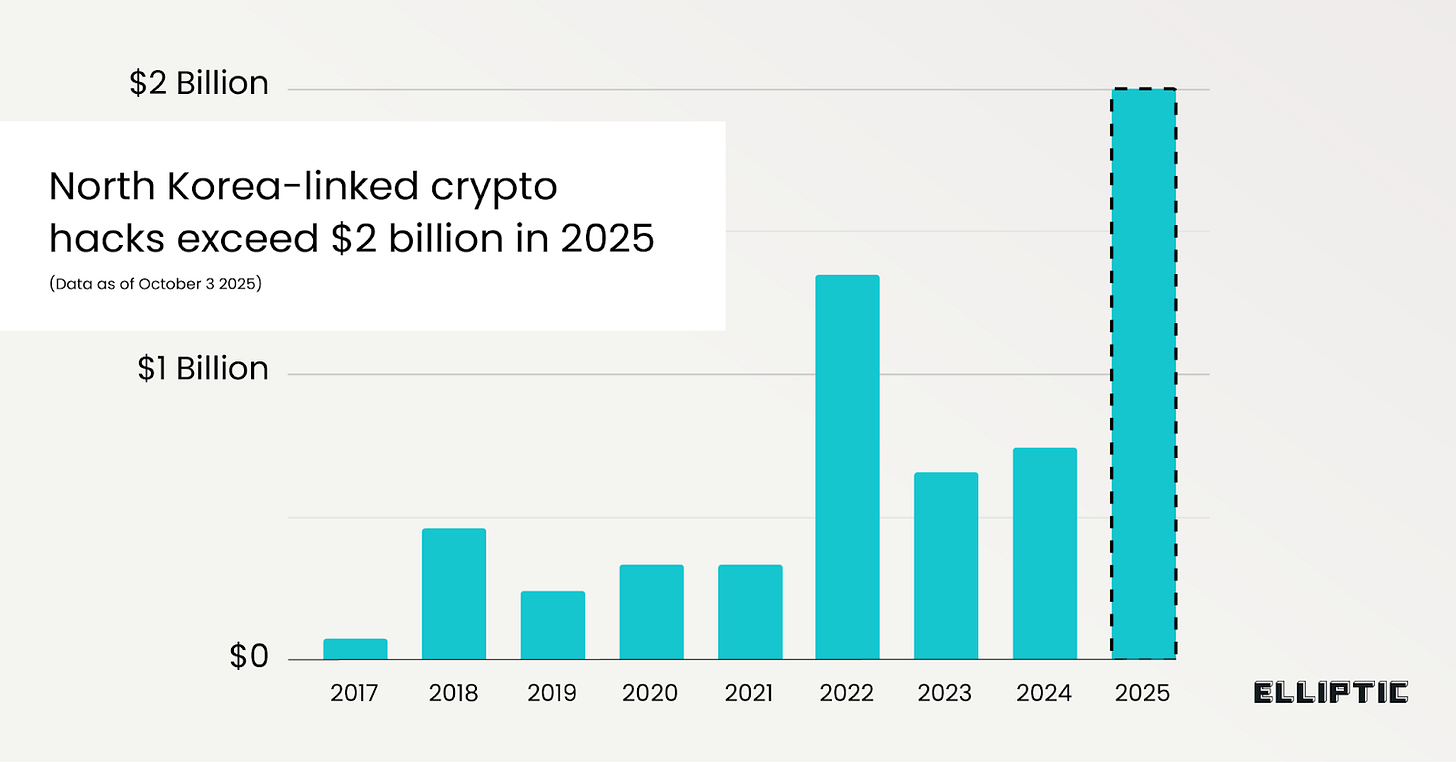

З січня по вересень 2025 року сума викраденої криптовалюти хакерами, пов’язаними з КНДР, перевищила $2 мільярди. За даними Elliptic, 2025 рік вже став найгіршим за всю історію цифрових злочинів за вартістю активів.

Значна частина втрат припадає на лютневий злам Bybit, який призвів до втрати $1,4 мільярда на біржі. Сукупна вартість криптоактивів, викрадених режимом КНДР, перевищила $6 мільярдів.

Окрім вражаючих цифр, у звіті Elliptic виділяється зміна слабких місць у криптоексплойтах. Вказано, що “більшість зламів у 2025 році здійснено через атаки соціальної інженерії”, тоді як у попередні роки найбільші викрадення були результатом зламу інфраструктури. Згадати можна гучні злами Ronin Network 2022 і 2024 років або DAO-хак 2016 року.

Останнім часом слабка ланка змістилася з інфраструктури до людини. Chainalysis також повідомила, що компрометація приватних ключів склала найбільшу частку (43,8%) викраденої криптовалюти у 2024 році.

Зараз очевидно, що з розвитком криптовалют і посиленням захисту на рівні протоколу та блокчейну, зловмисники обирають простіший шлях — атакують людей, які зберігають приватні ключі.

Атаки стають організованішими, а не випадковими. Останні рекомендації FBI та CISA та новинні повідомлення висвітлюють кампанії з КНДР, які поєднують фальшиві вакансії для криптоінженерів, троянізоване програмне забезпечення для гаманців і шкідливі внески у відкритий код для реалізації атак. Хоча інструменти хакерів технічні, точка входу — людський фактор і психологія.

Злам Bybit, найбільше викрадення у криптоіндустрії, показує, як це працює у великих масштабах. Коли близько $1,4 мільярда ETH було виведено з кластеру гаманців, перші технічні розбори вказували на помилку під час перевірки підписувачами того, що саме вони підтверджували. Ethereum-мережа коректно виконала підписані транзакції, але підвела людська, ручна складова.

Читати: Злам Bybit

Аналогічно під час зламу Atomic Wallet було втрачено близько $35-100 мільйонів через шкідливе ПЗ, яке націлилося на спосіб зберігання приватних ключів на пристроях користувачів.

Той самий принцип повторюється у багатьох випадках. Коли користувачі переказують кошти, не перевіряючи повністю адресу гаманця, або зберігають ключі з мінімальним захистом, протокол не може допомогти.

Самостійне зберігання не гарантує безпеку

“Not your keys, not your coins” (“Не твої ключі — не твої монети”) актуально, але проблема виникає, коли люди перестають думати далі.

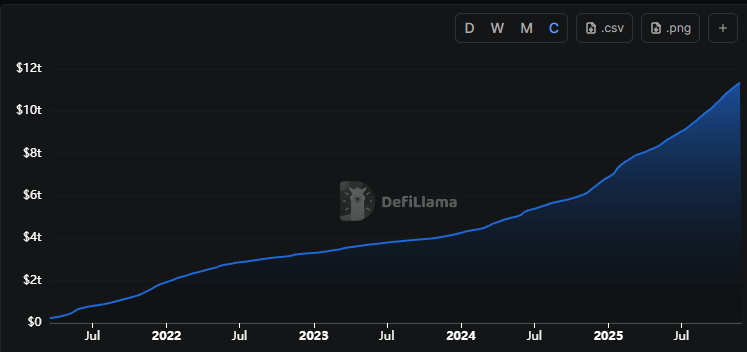

За останні три роки багато користувачів вивели кошти з бірж — не лише через страх повторення краху FTX, а й через ідеологічні переконання. Сукупний обсяг торгів на DEX зріс більш ніж утричі — з $3,2 трильйона до $11,4 трильйона за три роки.

Хоча це виглядає як крок до культури безпеки, ризик перейшов від кастодіального хаосу до самостійного. Розширення браузера на ноутбуці, seed-фрази у чатах мобільного або чернетках електронної пошти, приватні ключі у незашифрованих нотатках — усе це не захищає від небезпеки.

Самостійне зберігання мало вирішити проблему залежності: від бірж, кастодіанів, будь-кого, хто міг би зупинити виведення або збанкрутувати. Але воно не вирішило питання грамотності. Приватні ключі дають контроль, але й повну відповідальність.

Як реально вирішити це питання?

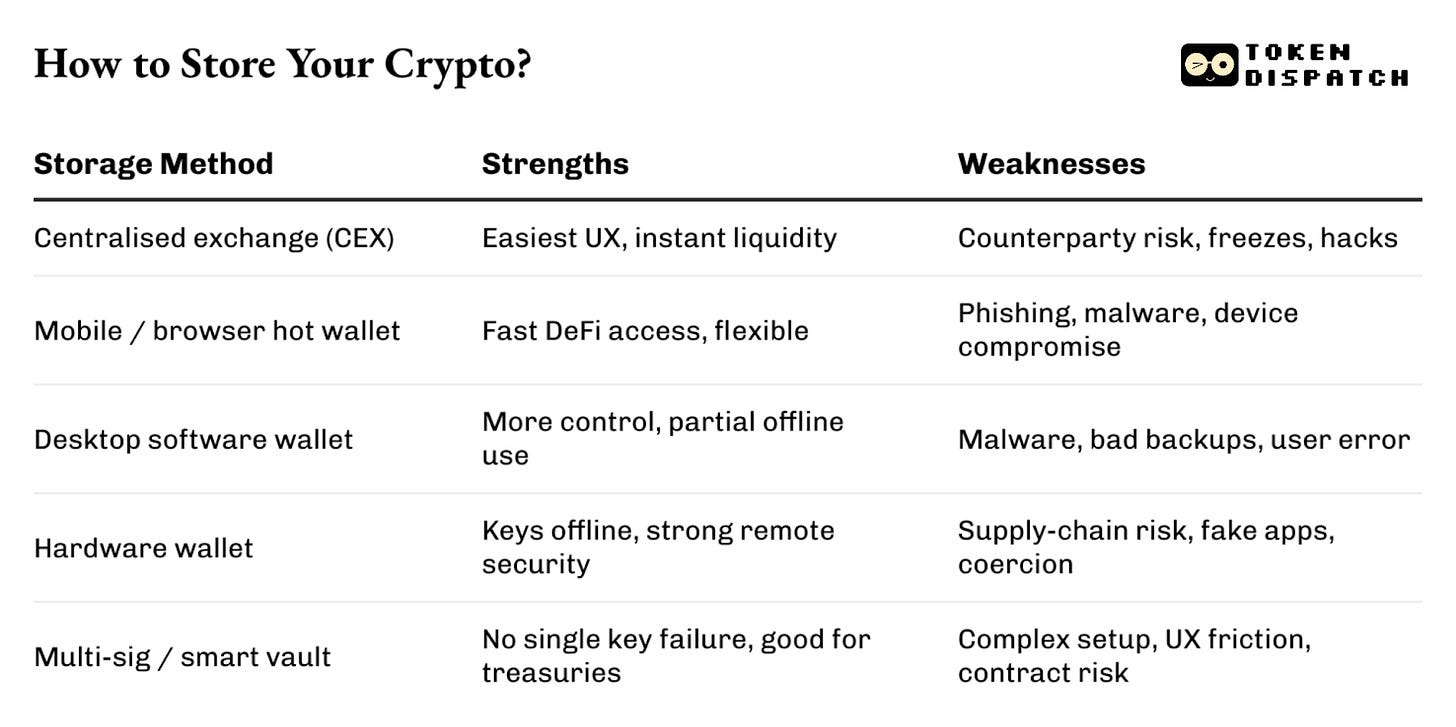

Апаратні гаманці допомагають створити бар’єр

“Cold storage” частково вирішує проблему. Активи переміщуються офлайн, у своєрідний сейф.

Проблема вирішена? Частково.

Переміщаючи ключі з пристроїв загального призначення, апаратні гаманці усувають потребу у браузерних розширеннях чи підтвердженні транзакцій одним кліком. Вони вводять фізичне підтвердження — бар’єр, який захищає користувача.

Не твої ключі? Не твої монети. Але не за таку ціну!

Біржі зламують. “Hot wallets” спустошують. Апаратний гаманець — єдиний спосіб дійсно володіти активами.

Знайомтесь з OneKey: провідний у галузі апаратний гаманець з відкритим кодом. Це найпростіший та найнадійніший спосіб перевести свої монети офлайн і захистити їх.

Black Friday — найкращий час захистити свій портфель!

Рекомендуємо OneKey, без компромісів.

Вагаєтесь? Можливо, вас зацікавлять ексклюзивні бонуси?

З 28 листопада по 2 грудня використовуйте код BF25:

- Знижка 25% на комплекти (найкраща пропозиція)

- Знижка 15% на окремі гаманці

- Wild Bonus: 2 випадкових покупці отримають замовлення безкоштовно

Це найдешевша страховка для вашого портфеля

Але апаратний гаманець — це лише інструмент.

Команди безпеки постачальників гаманців говорять про це прямо. Ledger повідомляє про численні фішингові кампанії, що використовують бренд через фальшиві браузерні розширення та клоновані версії Ledger Live. Інтерфейс здається знайомим і безпечним, але в якийсь момент користувача просять ввести seed-фразу для відновлення. Якщо її компрометовано, усе інше — питання часу.

Людей також можуть обманути, змусивши ввести seed-фразу на фальшивих сторінках оновлення прошивки.

Апаратний гаманець змінює поверхню атаки та створює додаткові бар’єри, які зменшують ймовірність зламу. Але повністю не усуває ризик.

Відокремлення — ключове

Апаратні гаманці працюють найкраще, якщо купувати їх у надійних джерелах і зберігати матеріали для відновлення офлайн, подалі від сторонніх очей.

Більшість людей, які щодня працюють у цій сфері — аналітики інцидентів, дослідники блокчейну, інженери гаманців — радять розділяти і диверсифікувати ризики.

Один гаманець для повсякденних операцій, інший — майже ніколи не підключати до інтернету. Невеликі суми для експериментів і DeFi-фармінгу, а великі — тримати у сейфі, доступ до якого потребує кількох кроків.

Понад усе — базова гігієна.

Прості, повторювані дії часто рятують від втрат. Ніколи не вводьте seed-фразу на жодному сайті, незалежно від терміновості спливаючого вікна. Перевіряйте повну адресу на екрані апаратного гаманця після копіювання. Зупиніться перед підтвердженням транзакції, якщо вона не під вашим контролем. Ставтеся скептично до непрошених посилань і повідомлень “підтримки”, доки не переконаєтесь у їхній достовірності.

Жодна з цих поведінкових моделей не гарантує абсолютної безпеки. Завжди лишається залишковий ризик. Але кожна з них зменшує ймовірність втрати.

Наразі найбільша загроза для більшості користувачів — це не “zero-day exploit” (“експлойт нульового дня”). Це повідомлення, яке не перевірили вдруге, інсталятор, який одразу завантажили та запустили через привабливу вакансію, і seed-фраза, записана на тому ж листку, що й список продуктів.

Коли люди, що керують мільярдами, сприймають ці ризики як фоновий шум, вони стають кейсами із написом “експлойт” на титулі.

На цьому все. До зустрічі у наступному матеріалі.

До того часу… залишайтесь пильними,

Відмова від відповідальності:

- Ця стаття відтворена з [thetokendispatch]. Всі авторські права належать оригінальному автору [Prathik Desai]. Якщо у вас є заперечення щодо передруку, звертайтесь до команди Gate Learn, і вони оперативно вирішать питання.

- Відмова від відповідальності: Думки й позиції, викладені у цій статті, є особистими поглядами автора і не є інвестиційною порадою.

- Переклади статті іншими мовами виконані командою Gate Learn. Якщо не зазначено інше, копіювання, розповсюдження чи плагіат перекладених матеріалів заборонено.

Пов’язані статті

Як провести власне дослідження (DYOR)?

Що таке фундаментальний аналіз?

Що таке Солана?

Все, що вам потрібно знати про Blockchain

Посібник для початківців