Анализ технической дорожной карты новой версии B^2: Необходимость внецепных DA и слоев верификации для Биткойна

Сводка:

B^2 Network создала слой доступности данных (DA), известный как B^2 Hub в сети Bitcoin, вдохновляясь концепциями Celestia. Этот сетевой слой DA реализует выборочное сэмплирование данных и кодирование стирания для обеспечения быстрого распространения новых данных на множество внешних узлов и предотвращения удержания данных. Кроме того, Коммиттер в сети B^2 Hub отвечает за загрузку индекса хранения и хеша данных DA в сеть Bitcoin для общего доступа.

Для снижения нагрузки на узлы уровня DA, исторические данные в B^2 Hub не сохраняются постоянно. Вследствие этого B^2 приложил усилия для восстановления сети хранения, используя механизм стимулирования хранения, аналогичный Arweave, чтобы поощрить больше узлов сохранять полные исторические наборы данных в обмен на вознаграждение за хранение;

· По вопросам проверки статуса B^2 использует гибридный подход к проверке ZK-доказательств вне цепи и использует концепцию bitVM для проверки следов проверки ZK-доказательств на цепи. Безопасность сети B^2 обеспечивается, когда узел-вызыватель инициирует вызов при обнаружении ошибки, соответствуя модели доверия протокола защиты от мошенничества. Однако из-за использования ZK-доказательств этот процесс проверки статуса по своей природе является гибридным;

·В соответствии с дорожной картой будущего сети B^2, совместимый с EVM хаб B^2 имеет потенциал служить в качестве слоя верификации вне цепи и слоя DA, соединяющего несколько решений Bitcoin Layer 2. Целью является превращение его в функциональный расширительный слой Bitcoin вне цепи, аналогичный BTCKB. Учитывая ограничения Bitcoin в поддержке различных сценариев, развитие функционального расширительного слоя вне цепи ожидается стать распространенной практикой в экосистеме Layer 2.

B^2 Хаб: универсальный уровень доступности данных (DA) и верификации внутри цепи Биткоин

Нынешняя экосистема Bitcoin напоминает огромные просторы возможностей и рисков, где последствия Лета Надписей вдохнули новую жизнь в эту область, подобно плодородной нетронутой почве, на которой витает аромат богатства. Появление Bitcoin Layer 2 в начале этого года превратило это некогда пустынное пространство в центр стремлений для многих видных личностей.

Возвращаясь к сути вопроса: определение Уровня 2 остается предметом споров среди отдельных лиц. Это боковая цепь? Индексатор? Включает ли термин Уровень 2 цепи, устанавливающие соединения? Может ли простой плагин, зависящий от Биткойна и Эфириума, квалифицироваться как Уровень? Эти вопросы напоминают нерешенные уравнения без определенного решения.

Согласно взглядам сообществ Ethereum и Celestia, Layer 2 представляет собой отдельный пример модульного блокчейна. В этом контексте существует тесная взаимозависимость между так называемым «вторым уровнем» и «первым уровнем». Безопасность Layer 1 может частично или значительно наследоваться вторичной сетью. Сама безопасность включает в себя различные подкатегории, включая DA, проверку статуса, проверку вывода, устойчивость к цензуре и устойчивость к реорганизации.

Учитывая внутренние ограничения сети Биткойн, она не способствует поддержке всесторонней сети уровня 2. Например, в терминах DA, процессинговая способность данных Биткойн значительно отстает от способности Эфириума. Со средним временем генерации блока в 10 минут, максимальная скорость обработки данных Биткойн составляет всего 6,8 КБ/с, примерно 1/20 от способности Эфириума. В результате перегруженное место блока приводит к повышенным затратам на публикацию данных.

(Стоимость публикации данных в блоке Bitcoin может даже достигать $5 за КБ)

Если уровень 2 напрямую публикует только что добавленные данные транзакций в блок Bitcoin, это не приведет к высокой пропускной способности или низким комиссиям за транзакции. Для решения этой проблемы один из подходов заключается в существенном сжатии данных перед их загрузкой в блок Bitcoin. В настоящее время Citrea использует этот метод, заявляя, что они будут загружать изменения состояния (state diff), происходящие на нескольких счетах, в цепочку Bitcoin, сопровождаемые соответствующими ZK-сертификатами за определенный период.

Это позволяет любому человеку проверить достоверность разницы состояний и ZKP, загруженных с основной сети Биткойн, сохраняя легкие данные на цепи.

(Бывший белый документ Polygon Hermez объясняет принцип вышеуказанной схемы сжатия)

Несмотря на значительное сжатие размера данных, достигнутое этим методом, могут возникнуть узкие места в сценариях, где многочисленные транзакции приводят к изменениям статуса во многих счетах в течение короткого периода времени. Хотя этот способ легче, чем прямая загрузка данных о каждой отдельной транзакции, загрузка изменений в счета все равно сопряжена с существенными затратами на передачу данных.

В результате многие решения второго уровня Bitcoin решают не загружать данные DA на основную сеть Bitcoin, а вместо этого используют сторонние слои DA, такие как Celestia. В отличие от этого, B^2 реализует другой подход, устанавливая сеть доступности данных (DA) непосредственно под цепочкой, известную как B^2 Hub. В этом дизайне важные данные, такие как данные транзакций или различия в состоянии, хранятся вне цепочки, и на главную сеть Bitcoin загружаются только их индексы хранения и хеши данных (называемые просто данными)

Эти хэши данных и индексы хранения записываются на цепочке Биткоина, подобно надписям. Запуская узел Биткоина, люди могут локально получать доступ к хэшу данных и индексу хранения. Используя значение индекса, они могут извлечь исходные данные из внеблокового DA или слоя хранения B^2. Хэш данных позволяет проверить правильность данных, полученных из внеблокового слоя DA, по сравнению с соответствующим хэшем на цепочке Биткоина. Этот простой подход позволяет решениям уровня 2 смягчить зависимость от основной сети Биткоина для вопросов DA, снизить транзакционные издержки и достичь высокой пропускной способности.

Однако крайне важно признать, что сторонние платформы DA в рамках цепочки могут заниматься практикой удержания данных, препятствуя внешнему доступу к новым данным - явление, известное как "атака на удержание данных". Различные решения DA решают эту проблему по-разному, имея общую цель быстрого и широкого распространения данных, чтобы предотвратить контроль доступа к данным избранными узлами.

Согласно официальной новой дорожной карте сети B^2, ее решение DA опирается на Celestia. В последнем дизайне сторонние поставщики данных будут непрерывно предоставлять данные сети Celestia. Блок-производители Celestia организуют эти фрагменты данных в виде дерева Меркля, упаковывают их в блоки TIA и транслируют их в сеть. Валидатор/полный узел.

Поскольку данных много, а блоки относительно большие, большинство людей не могут позволить себе запускать полные узлы и могут запускать только легкие узлы. Легкий узел не синхронизирует полный блок, а только синхронизирует заголовок блока с корнем дерева Меркла, записанным на нем.

Согласно последнему плану работы B^2 Network, его решение DA черпает вдохновение из Celestia. По этому дизайну внешние поставщики данных непрерывно поставляют данные в сеть Celestia. Производители блоков в Celestia организуют эти фрагменты данных в структуру дерева Меркля, встраивают их в блоки TIA и распространяют их на проверяющих и полные узлы сети. Из-за значительного объема данных и больших размеров блоков многие предпочитают запускать легкие узлы вместо полных. Легкие узлы синхронизируют только заголовки блоков, содержащие корень дерева Меркля.

Хотя легкие узлы не имеют полного представления о дереве Меркла и не могут проверить новое содержимое данных, они могут запрашивать конкретные листовые узлы у полных узлов. Полные узлы предоставляют запрошенные листовые узлы вместе с соответствующими доказательствами Меркла, чтобы убедить легкие узлы в их существовании в дереве Меркла блока Celestia, обеспечивая, что это не поддельные данные.

(Источник изображения: W3 Hitchhiker)

В сети Celestia существует множество легких узлов, которые занимаются высокочастотной выборкой данных от различных полных узлов. Эти легкие узлы случайным образом выбирают конкретные фрагменты данных из дерева Меркля и быстро и эффективно распространяют их на другие подключенные узлы, стремясь распространить данные на широкую аудиторию людей и устройств. Такой подход обеспечивает быстрое распространение данных, гарантируя, что достаточное число узлов незамедлительно получают последние данные, тем самым устраняя необходимость полагаться на ограниченную группу поставщиков данных. Эта фундаментальная цель подчеркивает основную суть доступности данных (DA) и распространения данных.

Однако, несмотря на эффективность вышеупомянутого решения в обеспечении быстрого доступа к данным, оно не гарантирует целостность источника данных. Например, производитель блоков Celestia потенциально может вставлять в блок ошибочные данные, что усложняет усилия по восстановлению полного и точного набора данных. Даже если люди получат все фрагменты данных в блоке, они не смогут восстановить полный набор данных, который «должен быть включен». (Примечание: здесь важно слово «должен»).

Кроме того, в сценариях, где определенные данные транзакций остаются скрытыми для внешних сторон, удержание всего 1% фрагментов данных может помешать посторонним восстановлению всего набора данных - ситуация, напоминающая атаки на удержание данных.

В контексте, описанном выше, понимание доступности данных касается того, полны ли данные транзакции в блоке, доступны ли они и готовы ли они к обмену для целей верификации. Вопреки общему восприятию, доступность не означает только доступность исторических данных блокчейна для внешних субъектов. Соответственно, сотрудники Celestia и основатели L2BEAT выступают за переименование доступности данных в «выпуск данных», что означает публикацию всестороннего и доступного набора транзакций в блоке.

Для решения проблемы атак на удержание данных Celestia использует двумерное кодирование стирания. Если по меньшей мере 1/4 фрагментов данных (коды стирания) в блоке являются действительными, лица могут восстановить исходный набор данных. Однако, если производитель блока вставляет 3/4 ошибочных фрагментов данных, восстановление набора данных становится невозможным. Следует отметить, что чрезмерное присутствие мусорных данных в блоке может быть легко обнаружено легкими узлами, действуя как средство от пагубных действий со стороны производителей блоков.

Путем реализации этого решения Celestia эффективно смягчает удержание данных на своей платформе распределения данных. Сеть B^2 планирует использовать методологию выборки данных Celestia в качестве фундаментальной опорной точки в будущем, потенциально интегрируя криптографические технологии, такие как обязательства KZG, для улучшения эффективности и надежности процессов выборки и верификации данных, проводимых легкими узлами.

Очень важно понимать, что, хотя упомянутое решение решает вопрос сохранения данных в самой платформе DA, на инфраструктуре Уровня 2 как платформа DA, так и Секвенсор обладают возможностями сохранения данных. В рабочих процессах, подобных B^2 Network, Секвенсор создает новые данные, организуя и обрабатывая транзакции пользователей и соответствующие изменения статуса в пакеты перед их передачей узлам B^2 Hub, служащим в качестве уровня DA.

В случаях, когда возникают аномалии в пакете, созданном последователем, существует риск удержания данных или других злонамеренных действий. Следовательно, после получения пакета сеть DA B^2 Hub тщательно проверяет его содержимое и отклоняет любые проблемные пакеты. Таким образом, B^2 Hub функционирует не только как слой DA, аналогичный Celestia, но также работает как внеланцетный слой верификации, аналогичный CKB в протоколе RGB++.

(Неполная диаграмма структуры базовой сети B^2)

В соответствии с последней дорожной карте технологий сети B^2, после того как хаб B^2 получает и проверяет пакет, он сохраняет его на определенный период времени, прежде чем истекает срок его действия и он удаляется с локального узла. Чтобы решить проблемы устаревания данных и потерь, аналогичные EIP-4844, сеть B^2 создает сеть узлов хранения, которым поручено постоянное хранение данных пакета для легкого извлечения исторических данных при необходимости.

Однако отдельные лица вряд ли будут управлять узлом хранения B^2 без убедительной причины. Для того чтобы стимулировать больше участников запускать узлы хранения и увеличивать доверие к сети, необходимо установить механизм поощрения. Внедрение такого механизма требует принятия мер по предотвращению мошеннической деятельности. Например, если система поощрений поощряет лиц, хранящих данные локально на своих устройствах, существует риск нечестного поведения, когда кто-то удаляет часть данных после их загрузки, одновременно утверждая, что его сохраненные данные полные - слишком распространенная форма обмана.

Filecoin использует протоколы подтверждения известные как PoRep и PoSt, позволяя узлам хранения предоставлять сертификаты хранения в качестве доказательства того, что они действительно безопасно хранили данные в указанный период времени. Однако этот подход к доказательству хранения включает в себя создание ZK-доказательств, которые являются вычислительно интенсивными и предъявляют значительные аппаратные требования к узлам хранения, что потенциально делает его экономически невыгодным.

В последней дорожной карте технологий B^2 Network узлы хранения будут внедрять механизм, аналогичный Arweave, борясь за возможность производить блоки и зарабатывать токенные поощрения. Если узел хранения скрытно удаляет данные, то его вероятность стать следующим производителем блока снижается. Узлы, сохраняющие большинство данных, имеют более высокий шанс успешно производить блоки и получать большие награды. Следовательно, для большинства узлов хранения выгодно поддерживать полный исторический набор данных для оптимизации своих перспектив производства блоков.

Схема проверки состояния, смешанная с ZK и доказательством мошенничества

Ранее мы изучили решение по доступности данных (DA) сети B^2, а теперь мы погрузимся в ее механизм проверки состояния. Термин "схема проверки состояния" относится к тому, как уровень 2 обеспечивает достаточно "недоверительный" переход состояния.

(Сайт L2BEAT оценивает пять основных показателей безопасности для Scroll. Проверка состояния относится к схеме проверки состояния)

Как отмечено на веб-сайте L2BEAT, который оценивает показатели безопасности для Scroll, State Validation специально затрагивает схему проверки состояния. В B^2 Network и большинстве процессов уровня 2 новые данные происходят от последователя. Этот субъект consolideert и обрабатывает пользовательские транзакции вместе с их изменениями статуса после выполнения. Эти изменения упаковываются в пакеты и распространяются на различные узлы в сети уровня 2, охватывая стандартные полные узлы уровня 2 и узлы B^2 Hub.

По получении данных партии узел B^2 Hub тщательно анализирует и проверяет их содержимое, охватывая ранее упомянутую "проверку статуса". По сути, проверка состояния предполагает подтверждение точности "изменений состояния после выполнения транзакции", задокументированных в созданной последовательностью партии. Любое ошибочное состояние в партии приводит к отклонению узлом B^2 Hub.

Функционируя как общедоступная цепь Proof-of-Stake (POS), B^2 Hub различает между производителями блоков и проверяющими. Периодически производители блоков B^2 Hub генерируют новые блоки и распространяют их на другие узлы (валидаторы). Эти блоки инкапсулируют данные пакета, представленные последователем, отражая процесс, подобный Celestia. Внешние узлы часто запрашивают фрагменты данных у узла B^2 Hub, облегчая распространение данных пакета на многочисленные узловые устройства, включая вышеупомянутую сеть хранения.

В рамках B^2 Hub действует ключевая роль, известная как Коммиттер. Этот субъект хеширует данные пакета (в частности, Merkle root), сохраняет индекс и отправляет его на цепь Bitcoin в виде инкрипции. Доступ к хешу данных и индексу хранения позволяет извлекать полные данные из слоя хранения DA вне цепи. Предполагая, что N узлов хранят данные пакета под цепью, как только узел готов поделиться данными с внешними субъектами, любая заинтересованная сторона может получить нужные данные. Предположение о доверии в этом сценарии составляет 1/N.

Очевидно, что в упомянутом процессе B^2 Hub, ответственный за проверку переходов состояния Уровня 2, работает независимо от основной сети Биткойн, служа исключительно в качестве внешнего уровня проверки. Следовательно, схема проверки состояния Уровня 2 в данный момент не соответствует надежности основной сети Биткойн.

В общем, ZK Rollup имеет возможность полностью унаследовать безопасность Уровня 1. Однако, учитывая текущие ограничения цепи Биткоина в поддержке только базовых вычислений и отсутствие прямых возможностей верификации ZK-доказательств, ни одно решение Уровня 2 на Биткоине не может конкурировать с моделью безопасности Ethereum, особенно те, которые используют техники ZK Rollup, такие как Citrea и BOB.

До сих пор более жизнеспособный подход, как это было изложено в белой книге BitVM, включает в себя выгрузку сложных вычислительных процессов из цепочки Bitcoin. Только существенные расчеты переносятся на цепочку по мере необходимости. Например, следы вычислений, генерируемые во время верификации доказательства ZK, могут быть публично раскрыты и предоставлены внешним сущностям для проверки. Если возникают расхождения на сложных шагах вычислений, люди могут проверить эти спорные вычисления на цепочке Bitcoin. Это требует использования языка сценариев Bitcoin для эмуляции функциональности специализированных виртуальных машин, таких как Ethereum Virtual Machine (EVM). Хотя это предприятие может потребовать значительных усилий в области инженерии, оно остается осуществимым.

В техническом решении B^2 Network, как только последователь генерирует новую партию, она передается агрегатору и Проверяющему. Затем Проверяющий ZK-изирует процесс верификации данных партии, создает ZK-сертификат и в конечном итоге передает его на узел B^2 Hub, совместимый с EVM. ZK Proof аутентифицируется через контракт Solidity, все вычислительные процессы разбиваются на сложные цепи логических вентилей низкого уровня. Эти цепи кодируются на языке сценариев Bitcoin, форматируются и передаются на платформу доступности данных стороннего лица с достаточной пропускной способностью.

Если отдельные лица задают вопрос о раскрытых следах ZK-проверки и подозревают ошибку на определенном этапе, у них есть возможность выдвинуть "вызов" на цепочку Биткойн. Этот вызов побуждает узел Биткойн напрямую исследовать оспариваемый этап и, при необходимости, накладывать соответствующие последствия.

(Общая структурная диаграмма сети B^2, исключая узлы выборки данных)

Так кто же наказан? На самом деле это Committer. В рамках B^2 Network Committer не только транслирует упомянутый ранее хэш данных в цепочку Bitcoin, но также разглашает верификацию «обязательства» ZK-сертификата в основной сети Bitcoin. Благодаря конкретным конфигурациям Bitcoin Taproot люди сохраняют возможность задавать вопросы и оспаривать «ZK Proof Verification Commitment», выданный Committer в цепочке Bitcoin в любое время.

Для пояснения концепции "обязательства" это означает, что лица утверждают точность определенных данных вне цепи и публикуют соответствующее заявление в блокчейне. Это заявление служит "обязательством", в котором обещанные значения связаны с конкретными данными вне цепи. В решении B^2, если какая-либо сторона оспаривает проверку ZK, выданную Коммитентом, у нее есть возможность оспорить ее.

Кто-то может задаться вопросом, почему B^2 Hub должен повторно и всесторонне проверять ZK-сертификат, если он уже подтверждает пакет при получении. Почему бы не раскрыть процесс проверки пакета публично для прямых вызовов вместо введения ZK-доказательства? Включение ZK-доказательства служит для сжатия следов вычислений до более управляемого размера перед их раскрытием. Публичное раскрытие процесса проверки, включающего транзакции уровня 2 и изменения состояния в логических воротах и скриптах Bitcoin, привело бы к значительному объему данных. ZK-преобразование эффективно сжимает эти данные до их распространения.

Вот краткое изложение рабочего процесса B^2:

Секвенсор в B^2 создает новые блоки уровня 2 и consolide plusieurs блоков в пакеты данных. Эти пакеты пересылаются агрегатору и узлу валидатора в сети хаба B^2.

Агрегатор отправляет пакет данных на узел Prover, что позволяет создать соответствующее доказательство с нулевым разглашением. Затем ZK-сертификат передается в сеть DA и верификатор B^2 (B^2 Hub) B^2.

Узел B^2 Hub проверяет, совпадает ли доказательство ZK от агрегатора с пакетом от последователя. Успешное соответствие указывает на прохождение проверки. Хэш данных и индекс хранения проверенного пакета передаются на цепочку Биткойн определенным узлом B^2 Hub (Коммитер).

Весь процесс вычисления для проверки ZK Proof публично раскрывается B^2 Hub, с обязательством этого процесса, поданного в цепочку Bitcoin для потенциальных вызовов. Успешный вызов приводит к экономическим штрафам для узла B^2 Hub (их UTXO в цепочке Bitcoin разблокируется и передается вызывающему).

Этот подход к проверке состояния сети B^2 интегрирует методологии ZK и защиты от мошенничества, образуя гибридный метод проверки состояния. При наличии хотя бы одного честного узла в сети, готового бросить вызов при обнаружении ошибки, обеспечивается уверенность в целостности перехода состояния сети B^2.

Согласно мнениям участников западного биткойн-сообщества, существует предположение о потенциальном будущем форке основной сети Биткойн для поддержки улучшенных вычислительных возможностей. Это может проложить путь для прямой верификации ZK-доказательств на цепи Биткойн, внедряя трансформационные изменения для всей среды Bitcoin Layer 2. B^2 Hub, выступая в качестве фундаментального DA и верификационного слоя, не только функционирует как основной компонент сети B^2, но и усиливает другие вторичные слои Биткойн. В конкурентной среде решений Bitcoin Layer 2 слои функционального расширения вне цепи становятся более заметными, причем B^2 Hub и BTCKB являются лишь малой частью этой развивающейся среды.

Отказ от ответственности:

Эта статья была воспроизведена с [Гик Web3 ), с оригинальным названием «Анализ новой дорожной карты технологии B^2: необходимость DA и слоя проверки под цепочкой Биткойн». Авторские права принадлежат оригинальному автору, Фаусту из Geek Web3. Если есть возражения по поводу перепечатки, пожалуйста, свяжитесь Команда Gate Learnдля оперативного разрешения в соответствии с соответствующими процедурами.

Взгляды и мнения, выраженные в этой статье, отражают исключительно личные точки зрения автора и не являются инвестиционным советом.

Переводы статьи на другие языки предоставляются командой Gate Learn. Переведенные статьи не могут быть скопированы, распространены или использованы без упоминания GateGate.com.

Похожие статьи

Лучшие криптовалютные лотерейные платформы на 2024 год

Что такое Telegram NFT?

Что такое проблема византийских генералов

Альтсезон 2025: Поворот в рассказе и капитальная реструктуризация в атипичном бычьем рынке

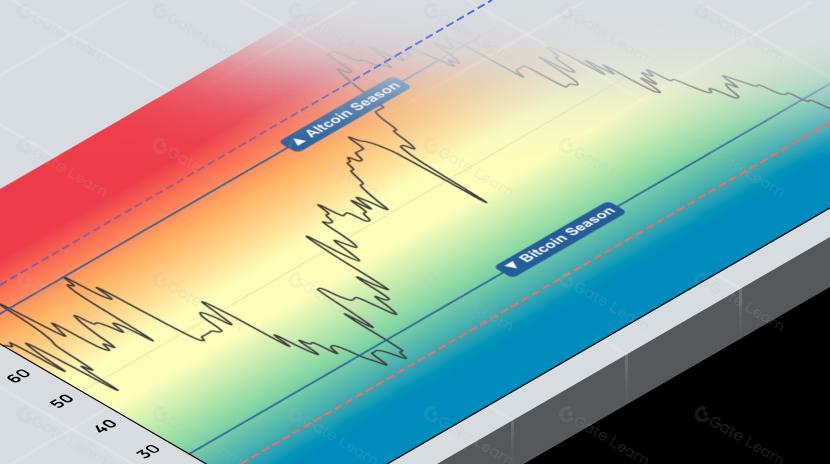

Что такое Индекс сезона альткоинов?