原作:"Slow Mist: "Unraveling" the mystery of the millions dollar gang Monkey Drainer作成者: Slowmist Security Team### イベントの背景2023年2月8日、SlowMistはパートナーのScamSnifferから、被害者が長年のフィッシングアドレスによりUSDCで1,200,000ドル以上を失ったというセキュリティインテリジェンスを受け取りました。*ハッカーアドレス:0x69420e2b4ef22d935a4e2c194bbf3a2f02f27be1;*利益アドレス:0x9cdce76c8d7962741b9f42bcea47b723c593efff。 ()2022年12月24日、SlowMist Technologyは「北朝鮮APT大規模NFTフィッシング分析」を世界で初めて公開し、このフィッシングインシデントは、当社が追跡している別のNFTフィッシングギャングであるMonkey Drainerに関連しています。 守秘義務のため、この記事ではギャングのフィッシング資料とフィッシングウォレットアドレスの一部のみを分析します。### フィッシング分析分析の結果、OpenSeaやX2Y2、Raribleなどのプラットフォームで販売されている偽のインフルエンサーTwitterアカウントやDiscordグループなどを通じて、悪質なミントが記載された偽のNFT関連の餌サイトを投稿することが主なフィッシング手法であることがわかりました。 Monkey Drainerは、暗号資産とNFTユーザー向けのフィッシングで2,000以上のドメインを標的にしました。これらのドメインの登録に関する情報を検索すると、登録日が4か月前にさかのぼることがわかりました。 当初、Monkey Drainerグループは、偽のTwitterアカウントを通じてフィッシングを宣伝していました。 同時に、NFT方向での最初のフィッシングが出現し始めました:mechaapesnft[.] 芸術: 2つの特定の相関特性を見てみましょう。  トレースは、次のフィーチャの組み合わせに関連付けられます。  ソート後、2022年から現在まで、2,000件以上のNFTフィッシングなど、同じ特徴を持つURLを追跡しました。ZoomEyeを使用してグローバル検索を行い、同時に実行および展開されているフィッシングサイトの数を確認しました。 その中で、最新のサイトには、Arbitrumエアドロップを装ったものがあります。  **北朝鮮のハッキンググループとは異なり、Monkey Drainerフィッシング組織は、被害者のアクセス記録をカウントするためのサイトごとに特別なWebサイトを持っていませんが、単純で粗雑な方法を使用して直接フィッシングしてバッチで展開するため、Monkey Drainerフィッシング組織はフィッシングテンプレートを使用してバッチで自動的に展開していると推測されます。 **サプライチェーンの追跡を続けたところ、Monkey Drainer NFTフィッシング組織が使用しているサプライチェーンは、広告販売の説明など、既存のグレーインダストリーチェーンが提供するテンプレートであることがわかりました。 フィッシングサプライチェーンのサポート機能: 紹介から判断すると、価格は有利で、機能は完璧です。 スペースの都合上、ここでは詳しく説明しません。### フィッシング手法の分析Slowfogが以前にリリースした「NFTゼロ元購入フィッシング」と組み合わせて、このフィッシングイベントのコアコードを分析しました。分析の結果、コアコードは難読化を使用して被害者にSeaportやPermitなどに署名させると同時に、Permit usdcなどのオフライン認証署名メカニズムを使用して元のフィッシングメカニズムをアップグレードしていることがわかりました。 テストするサイトをランダムに見つけると、「SecurityUpdate」フィッシングとして表示されます。 次に、データの視覚化を確認します。 ちなみに、Rabbyプラグインウォレットは、それを視覚化して読みやすくするのに良い仕事をしています。 これ以上の分析は繰り返されません。### オンチェーン航空写真上記の2,000以上のフィッシングURLと関連するSlowmist AML悪意のあるアドレスデータベースの分析に基づいて、Monkey Drainer NFTフィッシングギャングに関連する合計1,708の悪意のあるアドレスを分析し、そのうち87のアドレスが最初のフィッシングアドレスでした。 関連する悪意のあるアドレスは、MistTrackプラットフォーム()およびSlowMist AML悪意のあるアドレスデータベース()に入力されています。   オンチェーン分析データセットに関連付けられた1708の悪意のあるアドレスを使用すると、フィッシングギャングから次の結論を得ることができます。*フィッシング取引の例:*時間枠:オンチェーンアドレスセットの最も早い有効日は2022年8月19日であり、近い将来も有効です。*利益規模:フィッシングによる総利益は約1,297万2,000ドル。 そのうち、フィッシングNFTの数は7,059件で、利益は4,695.91ETH、つまり約761万ドルで、得られた資金の58.66%を占めました。 ERC20トークンは約536万2000ドルの利益を上げ、得られた資金の41.34%を占め、そのうち主な収益性の高いERC20トークンの種類はUSDC、USDT、LINK、ENS、およびstETHです。 (注:ETHの価格は2023/02/09、データソースCryptoCompareに基づいています。 ) Take Profit ERC20トークンの詳細は次のとおりです。 (フィッシングギャングアドレスのProfit ERC20トークン詳細表)### トレーサビリティ分析SlowMistのMistTrackチームは、悪意のあるアドレスセットのオンチェーントレーサビリティ分析を実施し、資金の流れは以下の通りでした。 Sankyチャートによると、実際のアドレスに送金された収益性の高い資金のうち、合計3876.06ETHを追跡し、そのうち2452.3ETHがTornado Cashに入金され、残りが一部の取引所に送金されました。87の初期フィッシングアドレスの手数料源は次のとおりです。 手数料源のヒストグラムによると、2つのアドレスにはTornado Cashからの手数料があり、79のアドレスには個人アドレスからの送金があり、残りの6つのアドレスは資金を受け入れていません。### トラッキングの代表例2月8日、ハッキングされたアドレスは1,200,000ドル以上を失いました。0x69420e2b4ef22d935a4e2c194bbf3a2f02f27be1 フィッシングで被害者のアドレスにアクセスし、1,244,107.0493USDCを送金する0x9cdce76c8d7962741b9f42bcea47b723c593efff、MetaMask Swapを通じてUSDCをETHに交換した後、ETHの一部がTornado Cashに送金され、残りの資金は以前に使用されたフィッシングアドレスに送金されます。   ### ギャングポートレート分析  最後に、ScamSnifferとNFTScanのデータサポートに感謝します。### まとめ本稿では、主に比較的一般的なNFTフィッシング手法を探り、Monkey Drainerが組織する大規模なNFTフィッシングステーショングループを発見し、Monkey Drainer組織のフィッシングの特徴を抽出します。 Web3が革新を続けるにつれて、Web3フィッシングを標的にする方法も進化しています。ユーザーにとっては、MistTrackにターゲットアドレスを入力し、リスクスコアや悪意あるラベルを見るなど、オンチェーン操作を行う前にターゲットアドレスのリスクを事前に把握しておくことで、ある程度資金を失う状況に陥ることを回避できます。ウォレットプロジェクトチームにとって、まず第一に、ユーザーインタラクションのセキュリティ部分の改善、WYSIWYGメカニズムの強化、およびユーザーがフィッシングされるリスクの軽減に焦点を当てた、包括的なセキュリティ監査を実施する必要があります。フィッシング Web サイトのアラート: エコロジーやコミュニティの力であらゆる種類のフィッシング Web サイトを収集し、ユーザーがこれらのフィッシング Web サイトを操作するときに、リスクに関する人目を引くリマインダーと警告を提供します。署名の識別とリマインダー: eth\_sign、personal\_sign、signTypedData などの署名の要求を特定して通知し、eth\_sign のブラインド署名のリスクを強調します。あなたが見るものはあなたが署名するものです:ウォレットは、コントラクトコールの詳細な解析メカニズムを実行して、フィッシングの承認を回避し、DAppトランザクション構築の詳細をユーザーに知らせることができます。実行前メカニズム: 実行前メカニズムは、ブロードキャストの実行後のトランザクションの影響をユーザーが理解し、ユーザーがトランザクションの実行を予測するのに役立ちます。同じテールナンバーの詐欺リマインダー: アドレスを表示すると、同じテールナンバーでの詐欺を避けるために、ユーザーは完全なターゲットアドレスを確認するように通知されます。 ホワイトリストメカニズムにより、ユーザーは一般的に使用されるアドレスをホワイトリストに追加して、同じテールナンバーによる攻撃を回避できます。AMLコンプライアンスリマインダー:送金の際、AMLメカニズムは、送金先アドレスがAMLルールをトリガーするかどうかをユーザーに通知します。

数百万ドル規模の盗賊団、モンキー・ドレイナー:釣りのテクニック、お金の追跡、チームの肖像画

原作:"Slow Mist: “Unraveling” the mystery of the millions dollar gang Monkey Drainer

作成者: Slowmist Security Team

イベントの背景

2023年2月8日、SlowMistはパートナーのScamSnifferから、被害者が長年のフィッシングアドレスによりUSDCで1,200,000ドル以上を失ったというセキュリティインテリジェンスを受け取りました。

*ハッカーアドレス:0x69420e2b4ef22d935a4e2c194bbf3a2f02f27be1; *利益アドレス:0x9cdce76c8d7962741b9f42bcea47b723c593efff。

()

2022年12月24日、SlowMist Technologyは「北朝鮮APT大規模NFTフィッシング分析」を世界で初めて公開し、このフィッシングインシデントは、当社が追跡している別のNFTフィッシングギャングであるMonkey Drainerに関連しています。 守秘義務のため、この記事ではギャングのフィッシング資料とフィッシングウォレットアドレスの一部のみを分析します。

フィッシング分析

分析の結果、OpenSeaやX2Y2、Raribleなどのプラットフォームで販売されている偽のインフルエンサーTwitterアカウントやDiscordグループなどを通じて、悪質なミントが記載された偽のNFT関連の餌サイトを投稿することが主なフィッシング手法であることがわかりました。 Monkey Drainerは、暗号資産とNFTユーザー向けのフィッシングで2,000以上のドメインを標的にしました。

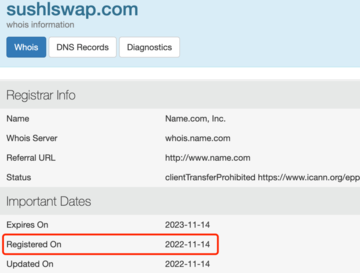

これらのドメインの登録に関する情報を検索すると、登録日が4か月前にさかのぼることがわかりました。

当初、Monkey Drainerグループは、偽のTwitterアカウントを通じてフィッシングを宣伝していました。

同時に、NFT方向での最初のフィッシングが出現し始めました:mechaapesnft[.] 芸術:

2つの特定の相関特性を見てみましょう。

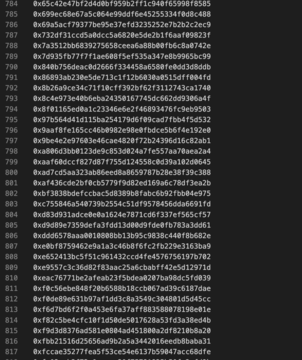

トレースは、次のフィーチャの組み合わせに関連付けられます。

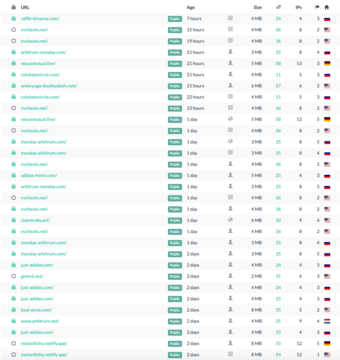

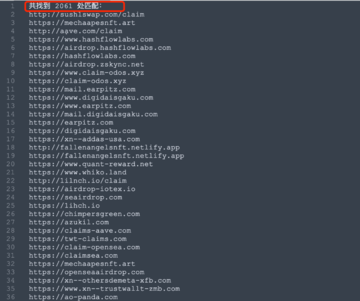

ソート後、2022年から現在まで、2,000件以上のNFTフィッシングなど、同じ特徴を持つURLを追跡しました。

ZoomEyeを使用してグローバル検索を行い、同時に実行および展開されているフィッシングサイトの数を確認しました。

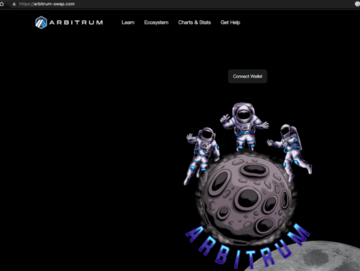

その中で、最新のサイトには、Arbitrumエアドロップを装ったものがあります。

**北朝鮮のハッキンググループとは異なり、Monkey Drainerフィッシング組織は、被害者のアクセス記録をカウントするためのサイトごとに特別なWebサイトを持っていませんが、単純で粗雑な方法を使用して直接フィッシングしてバッチで展開するため、Monkey Drainerフィッシング組織はフィッシングテンプレートを使用してバッチで自動的に展開していると推測されます。 **

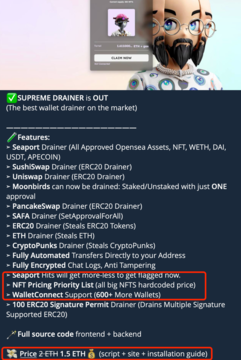

サプライチェーンの追跡を続けたところ、Monkey Drainer NFTフィッシング組織が使用しているサプライチェーンは、広告販売の説明など、既存のグレーインダストリーチェーンが提供するテンプレートであることがわかりました。

フィッシングサプライチェーンのサポート機能:

紹介から判断すると、価格は有利で、機能は完璧です。 スペースの都合上、ここでは詳しく説明しません。

フィッシング手法の分析

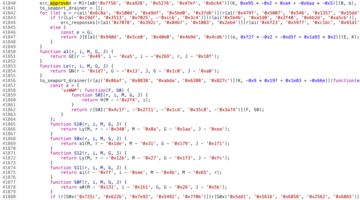

Slowfogが以前にリリースした「NFTゼロ元購入フィッシング」と組み合わせて、このフィッシングイベントのコアコードを分析しました。

分析の結果、コアコードは難読化を使用して被害者にSeaportやPermitなどに署名させると同時に、Permit usdcなどのオフライン認証署名メカニズムを使用して元のフィッシングメカニズムをアップグレードしていることがわかりました。

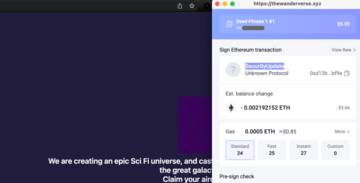

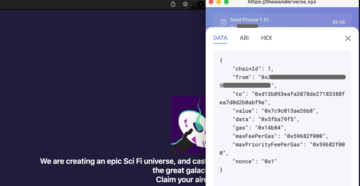

テストするサイトをランダムに見つけると、「SecurityUpdate」フィッシングとして表示されます。

次に、データの視覚化を確認します。

ちなみに、Rabbyプラグインウォレットは、それを視覚化して読みやすくするのに良い仕事をしています。 これ以上の分析は繰り返されません。

オンチェーン航空写真

上記の2,000以上のフィッシングURLと関連するSlowmist AML悪意のあるアドレスデータベースの分析に基づいて、Monkey Drainer NFTフィッシングギャングに関連する合計1,708の悪意のあるアドレスを分析し、そのうち87のアドレスが最初のフィッシングアドレスでした。 関連する悪意のあるアドレスは、MistTrackプラットフォーム()およびSlowMist AML悪意のあるアドレスデータベース()に入力されています。

オンチェーン分析データセットに関連付けられた1708の悪意のあるアドレスを使用すると、フィッシングギャングから次の結論を得ることができます。

*フィッシング取引の例:

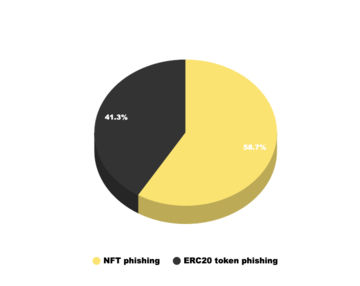

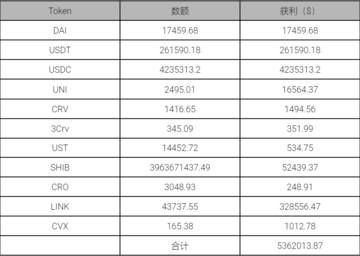

*時間枠:オンチェーンアドレスセットの最も早い有効日は2022年8月19日であり、近い将来も有効です。 *利益規模:フィッシングによる総利益は約1,297万2,000ドル。 そのうち、フィッシングNFTの数は7,059件で、利益は4,695.91ETH、つまり約761万ドルで、得られた資金の58.66%を占めました。 ERC20トークンは約536万2000ドルの利益を上げ、得られた資金の41.34%を占め、そのうち主な収益性の高いERC20トークンの種類はUSDC、USDT、LINK、ENS、およびstETHです。 (注:ETHの価格は2023/02/09、データソースCryptoCompareに基づいています。 )

Take Profit ERC20トークンの詳細は次のとおりです。

トレーサビリティ分析

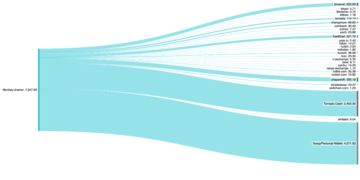

SlowMistのMistTrackチームは、悪意のあるアドレスセットのオンチェーントレーサビリティ分析を実施し、資金の流れは以下の通りでした。

Sankyチャートによると、実際のアドレスに送金された収益性の高い資金のうち、合計3876.06ETHを追跡し、そのうち2452.3ETHがTornado Cashに入金され、残りが一部の取引所に送金されました。

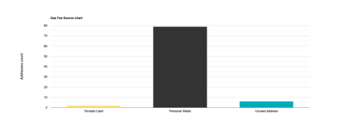

87の初期フィッシングアドレスの手数料源は次のとおりです。

手数料源のヒストグラムによると、2つのアドレスにはTornado Cashからの手数料があり、79のアドレスには個人アドレスからの送金があり、残りの6つのアドレスは資金を受け入れていません。

トラッキングの代表例

2月8日、ハッキングされたアドレスは1,200,000ドル以上を失いました。

0x69420e2b4ef22d935a4e2c194bbf3a2f02f27be1 フィッシングで被害者のアドレスにアクセスし、1,244,107.0493USDCを送金する

0x9cdce76c8d7962741b9f42bcea47b723c593efff、MetaMask Swapを通じてUSDCをETHに交換した後、ETHの一部がTornado Cashに送金され、残りの資金は以前に使用されたフィッシングアドレスに送金されます。

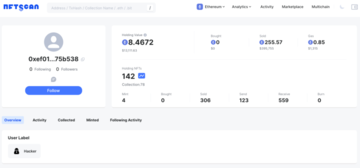

ギャングポートレート分析

最後に、ScamSnifferとNFTScanのデータサポートに感謝します。

まとめ

本稿では、主に比較的一般的なNFTフィッシング手法を探り、Monkey Drainerが組織する大規模なNFTフィッシングステーショングループを発見し、Monkey Drainer組織のフィッシングの特徴を抽出します。 Web3が革新を続けるにつれて、Web3フィッシングを標的にする方法も進化しています。

ユーザーにとっては、MistTrackにターゲットアドレスを入力し、リスクスコアや悪意あるラベルを見るなど、オンチェーン操作を行う前にターゲットアドレスのリスクを事前に把握しておくことで、ある程度資金を失う状況に陥ることを回避できます。

ウォレットプロジェクトチームにとって、まず第一に、ユーザーインタラクションのセキュリティ部分の改善、WYSIWYGメカニズムの強化、およびユーザーがフィッシングされるリスクの軽減に焦点を当てた、包括的なセキュリティ監査を実施する必要があります。

フィッシング Web サイトのアラート: エコロジーやコミュニティの力であらゆる種類のフィッシング Web サイトを収集し、ユーザーがこれらのフィッシング Web サイトを操作するときに、リスクに関する人目を引くリマインダーと警告を提供します。

署名の識別とリマインダー: eth_sign、personal_sign、signTypedData などの署名の要求を特定して通知し、eth_sign のブラインド署名のリスクを強調します。

あなたが見るものはあなたが署名するものです:ウォレットは、コントラクトコールの詳細な解析メカニズムを実行して、フィッシングの承認を回避し、DAppトランザクション構築の詳細をユーザーに知らせることができます。

実行前メカニズム: 実行前メカニズムは、ブロードキャストの実行後のトランザクションの影響をユーザーが理解し、ユーザーがトランザクションの実行を予測するのに役立ちます。

同じテールナンバーの詐欺リマインダー: アドレスを表示すると、同じテールナンバーでの詐欺を避けるために、ユーザーは完全なターゲットアドレスを確認するように通知されます。 ホワイトリストメカニズムにより、ユーザーは一般的に使用されるアドレスをホワイトリストに追加して、同じテールナンバーによる攻撃を回避できます。

AMLコンプライアンスリマインダー:送金の際、AMLメカニズムは、送金先アドレスがAMLルールをトリガーするかどうかをユーザーに通知します。