著者: Tal Be\'eryソース:翻訳:ヴァナキュラーブロックチェーンZengoの研究者は、悪意のあるボットがBTCブロックチェーン上の安全でないランダムアドレスの存在を監視し、すぐにそれらを悪用して窃盗を行い、数百万ドルの損失を引き起こしたことを明らかにしました。ブロックチェーンセキュリティの分野におけるZengo Xの継続的な研究の一環として、私たちは最近失われた139 BTC(当時約550万ドル)のケースを調査しました。 私たちの知らないところで、そうすることで、私たちは暗い森のパンドラの箱BTC開けてしまったのです。2020年、Paradigmの研究者であるDan Robinson氏とGeorgios Konstantopoulos氏は、「ETH Workshop is a Dark Forest」というタイトルの影響力のあるブログ記事を公開し、ETH Workshopのメモリプールの闇に潜むボットを明らかにし、保留中のトランザクションを監視し、それらが生み出す有利な機会を利用しようとしています。 **今日、この現象はETHブロックチェーンに限らず、BTCブロックチェーン(そしておそらく他の多くのブロックチェーン)にも当てはまることを明らかにしました。### 1、この過大な手数料のケース11月23日、BTC取引がBTCアナリストの注目を集めました。 **この取引は、200万ドル相当のBTCの送金に対して300万ドル(83 BTC)以上を支払い、手数料の支払いの記録を打ち立てました。 **これらの法外な料金(通常は10ドル未満とされています)の直接的な説明は、過去に起こったように、ある種の手動入力エラーのせいにすることですが、ユーザーがX(Twitter以前)の元の所有者であり、何らかの方法でハッキングされたと主張するのにそれほど時間はかかりませんでした。 **アカウントXの所有者は、関連する秘密鍵で署名することにより、BTCアドレスを実際に所有していることを暗号で証明します。### 2、調査が始まりましたこの法外な手数料取引をより深く調査し始めると、より微妙だが興味深い事実が浮かび上がってくる。マークされたトランザクション(出典:mempool.space)上記は、いくつかの興味深い洞察を示しています。CPFP: これは「Child Pays For Parent」の略で、このトランザクションへの入力が別の未承認トランザクションの出力であることを意味します。 この場合、最初のトランザクションがmempoolで待機している間に、過大請求されたトランザクションが発生したことを意味します。 エクスプローラーのデータによると、実際には前回のトランザクションと同じ分で送信されました。 **コストは合計支出額のちょうど60%(83.65 / 139.4)であるため、間違いである可能性は低く、何らかの自動化されたアクションの結果です。 **RBF Disabled: トランザクションの送信者が「Replace By Fee」(RBF)オプションを無効にしたか、他のトランザクションがより高い手数料でトランザクションを上書きしないようにしました。 さらに、別のXユーザーは、当初は複数の過剰手数料トランザクションの候補があり、より高い手数料を支払うことで互いに置き換えられていることに気付きました(置き換えられたトランザクション情報は短期間でクリアされたため、エクスプローラーには表示されなくなりました)。### 3. 実際の状況:まず仮定しようデータに基づいて、この過剰手数料取引を説明するためのいくつかの可能な仮説があります。元の所有者はタイプミスで過払いをした:Xに関する所有者の声明は、不器用であることを認めるよりもハッキングされたと主張する方が受け入れられるように聞こえるため、面子を保つためでした。注:前のトランザクションがまだmempool(上記のCPFPを参照)にある間にトランザクションが送信され、技術的な専門知識が必要であり、手数料の正確な性質(合計手数料の正確に60%)が誤入力や一般的な不器用な理論と一致しないため、これはあまり妥当とは思えません。元の所有者の秘密鍵がハッキングされた:攻撃者は秘密鍵を公開し、所有者がアドレスに資金を送金するのを待ちました。私たちの意見:トランザクションがRBFによってプリエンプトされたため、これはありそうにありません。元の所有者の秘密鍵は予測可能: 秘密鍵は、パスフレーズをハッシュ化したり (「Brian-wallet」)、小さすぎるセット (32 ビット) から鍵を選択したりするなど、予測可能な方法で作成されます。 これらの問題については、最近のブログ記事で詳しく説明しています。攻撃者は、これらすべての予測可能な秘密鍵とそれに対応するアドレスのコレクションを生成しており、これらのアドレスのいずれかに資金を送金するトランザクションがmempoolにあるときはいつでも、すぐに迅速かつスクランブルして、それらの資金を自分のアドレスに転送するための後続のトランザクションを送信します。この最後の仮定はすべてを説明しています:即時対応(上記の「CPFP」)と法外な料金は、攻撃者が他の攻撃者を打ち負かすためにしなければならないことです。 手数料の「固定」の性質(60%)は、相手を打ち負かすために必要な操作の自動的な性質によるものです。 RBFの無効化は、攻撃者が他のパーティを打ち負かす可能性を高めるために採用する別のメカニズムです。この仮定は、過度に高額な手数料取引の受信側のアドレスの過去の動作とも一致しています。 アドレスに流入する取引の多くは、この高手数料取引と同じ特徴を持っています(ただし、この数百万ドルの取引ほど有利ではありません)。攻撃者の行動は一貫しています(出典:X/Twitter)。もちろん、この結論は非常に恐ろしく大胆な説明であり、さらなる証拠が必要です。 **### 4. 証拠私たちの主張を検証するために、予測可能な秘密鍵を生成し、それに資金を送金し、結果を観察することにしました。 私たちの仮定が正しければ、資金はすぐに盗まれるはずです。 ランダムでない秘密鍵を作成し、生成されたアドレスを取得するために、Ian Cloemanの人気のあるWebツールを使用しました(過去にもうまく機能しました)。秘密鍵を「1」に設定します(生成されるニーモニックフレーズは、主にインデックス0の「abandon」という単語で構成されています)このツールを使用して、秘密鍵を「1」に設定し、生成されたアドレスbc1q4jgysxym8yvp6khka878njuh8dem4l7mneyefzを取得しました。 他の考えられる説明を除外するために、以前に使用されていないことを確認しました。次に、このアドレスに10ドルのトランザクションを送信しました... 予想通り、これに続いて法外な手数料取引(5ドル、つまり50%)が行われ、資金が別のアドレスにリダイレクトされることがわかりました。また、RBFを通じて高い手数料で優位に立とうとする複数の当事者間の激しい競争が見られ、資金の99%近くにも達しましたが、最初の取引でRBFが無効になったため、これらの試みは失敗に終わりました。RBF取引は4回で、最後の取引では手数料として合計10ドルのうち9.87ドルが提供されました。### 5. 結論:モンスターは存在するユーザーのシードフレーズまたは秘密鍵が予測可能な方法で生成されたり、望ましくないランダム性の影響を受けたりする場合、攻撃者が予測可能な生成の正確な詳細を知ると、それが悪用されます。 **最近のブログ記事で詳述したように、暗号ウォレットでの安全な鍵生成の問題はほとんどのユーザーに見落とされていますが、ウォレットを悩ませ、莫大な損失を引き起こす問題であることが証明されています。ユーザーは独自の秘密鍵を生成することはできませんが、秘密鍵がランダムであることを証明することはできないため、ユーザーは自分の鍵のランダム性を検証できず、ウォレットを信頼する必要があります。この問題は、シングルパーティウォレットに依存するより大きなコア問題のもう一つの現れです。 この核心的な問題と、ランダム性という特定の問題を解決するためには、ユーザーがいくつかの外部エンティティを信頼する必要があるという事実を受け入れ、関係する当事者の数を増やすことで各関係者の信頼を減らす、より堅牢なアーキテクチャに移行する必要があります。 **参加者を追加することで、各参加者に必要な信頼を減らし、システムをより堅牢にすることができます(詳細については、最近のブログ記事を参照してください)。

BTCには、チェーン上の悪意のあるボットを暴露するダークフォレストもあります

著者: Tal Be'ery

ソース:

翻訳:ヴァナキュラーブロックチェーン

Zengoの研究者は、悪意のあるボットがBTCブロックチェーン上の安全でないランダムアドレスの存在を監視し、すぐにそれらを悪用して窃盗を行い、数百万ドルの損失を引き起こしたことを明らかにしました。

ブロックチェーンセキュリティの分野におけるZengo Xの継続的な研究の一環として、私たちは最近失われた139 BTC(当時約550万ドル)のケースを調査しました。 私たちの知らないところで、そうすることで、私たちは暗い森のパンドラの箱BTC開けてしまったのです。

2020年、Paradigmの研究者であるDan Robinson氏とGeorgios Konstantopoulos氏は、「ETH Workshop is a Dark Forest」というタイトルの影響力のあるブログ記事を公開し、ETH Workshopのメモリプールの闇に潜むボットを明らかにし、保留中のトランザクションを監視し、それらが生み出す有利な機会を利用しようとしています。 **

今日、この現象はETHブロックチェーンに限らず、BTCブロックチェーン(そしておそらく他の多くのブロックチェーン)にも当てはまることを明らかにしました。

1、この過大な手数料のケース

11月23日、BTC取引がBTCアナリストの注目を集めました。 **この取引は、200万ドル相当のBTCの送金に対して300万ドル(83 BTC)以上を支払い、手数料の支払いの記録を打ち立てました。 **

これらの法外な料金(通常は10ドル未満とされています)の直接的な説明は、過去に起こったように、ある種の手動入力エラーのせいにすることですが、ユーザーがX(Twitter以前)の元の所有者であり、何らかの方法でハッキングされたと主張するのにそれほど時間はかかりませんでした。 **

アカウントXの所有者は、関連する秘密鍵で署名することにより、BTCアドレスを実際に所有していることを暗号で証明します。

2、調査が始まりました

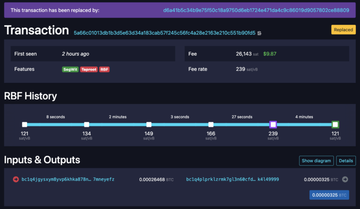

この法外な手数料取引をより深く調査し始めると、より微妙だが興味深い事実が浮かび上がってくる。

マークされたトランザクション(出典:mempool.space)

上記は、いくつかの興味深い洞察を示しています。

CPFP: これは「Child Pays For Parent」の略で、このトランザクションへの入力が別の未承認トランザクションの出力であることを意味します。 この場合、最初のトランザクションがmempoolで待機している間に、過大請求されたトランザクションが発生したことを意味します。 エクスプローラーのデータによると、実際には前回のトランザクションと同じ分で送信されました。 **コストは合計支出額のちょうど60%(83.65 / 139.4)であるため、間違いである可能性は低く、何らかの自動化されたアクションの結果です。 **

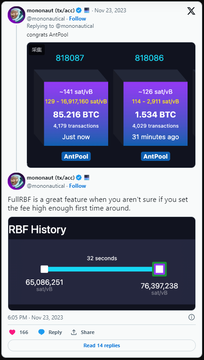

RBF Disabled: トランザクションの送信者が「Replace By Fee」(RBF)オプションを無効にしたか、他のトランザクションがより高い手数料でトランザクションを上書きしないようにしました。 さらに、別のXユーザーは、当初は複数の過剰手数料トランザクションの候補があり、より高い手数料を支払うことで互いに置き換えられていることに気付きました(置き換えられたトランザクション情報は短期間でクリアされたため、エクスプローラーには表示されなくなりました)。

3. 実際の状況:まず仮定しよう

データに基づいて、この過剰手数料取引を説明するためのいくつかの可能な仮説があります。

元の所有者はタイプミスで過払いをした:Xに関する所有者の声明は、不器用であることを認めるよりもハッキングされたと主張する方が受け入れられるように聞こえるため、面子を保つためでした。

注:前のトランザクションがまだmempool(上記のCPFPを参照)にある間にトランザクションが送信され、技術的な専門知識が必要であり、手数料の正確な性質(合計手数料の正確に60%)が誤入力や一般的な不器用な理論と一致しないため、これはあまり妥当とは思えません。

元の所有者の秘密鍵がハッキングされた:攻撃者は秘密鍵を公開し、所有者がアドレスに資金を送金するのを待ちました。

私たちの意見:トランザクションがRBFによってプリエンプトされたため、これはありそうにありません。

元の所有者の秘密鍵は予測可能: 秘密鍵は、パスフレーズをハッシュ化したり (「Brian-wallet」)、小さすぎるセット (32 ビット) から鍵を選択したりするなど、予測可能な方法で作成されます。 これらの問題については、最近のブログ記事で詳しく説明しています。

攻撃者は、これらすべての予測可能な秘密鍵とそれに対応するアドレスのコレクションを生成しており、これらのアドレスのいずれかに資金を送金するトランザクションがmempoolにあるときはいつでも、すぐに迅速かつスクランブルして、それらの資金を自分のアドレスに転送するための後続のトランザクションを送信します。

この最後の仮定はすべてを説明しています:即時対応(上記の「CPFP」)と法外な料金は、攻撃者が他の攻撃者を打ち負かすためにしなければならないことです。 手数料の「固定」の性質(60%)は、相手を打ち負かすために必要な操作の自動的な性質によるものです。 RBFの無効化は、攻撃者が他のパーティを打ち負かす可能性を高めるために採用する別のメカニズムです。

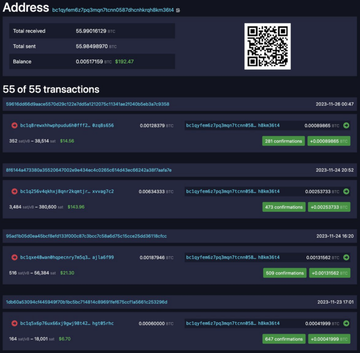

この仮定は、過度に高額な手数料取引の受信側のアドレスの過去の動作とも一致しています。 アドレスに流入する取引の多くは、この高手数料取引と同じ特徴を持っています(ただし、この数百万ドルの取引ほど有利ではありません)。

攻撃者の行動は一貫しています(出典:X/Twitter)。

もちろん、この結論は非常に恐ろしく大胆な説明であり、さらなる証拠が必要です。 **

4. 証拠

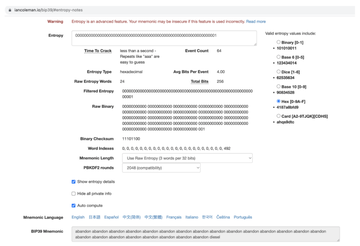

私たちの主張を検証するために、予測可能な秘密鍵を生成し、それに資金を送金し、結果を観察することにしました。 私たちの仮定が正しければ、資金はすぐに盗まれるはずです。 ランダムでない秘密鍵を作成し、生成されたアドレスを取得するために、Ian Cloemanの人気のあるWebツールを使用しました(過去にもうまく機能しました)。

秘密鍵を「1」に設定します(生成されるニーモニックフレーズは、主にインデックス0の「abandon」という単語で構成されています)

このツールを使用して、秘密鍵を「1」に設定し、生成されたアドレスbc1q4jgysxym8yvp6khka878njuh8dem4l7mneyefzを取得しました。 他の考えられる説明を除外するために、以前に使用されていないことを確認しました。

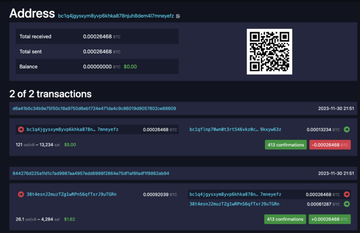

次に、このアドレスに10ドルのトランザクションを送信しました… 予想通り、これに続いて法外な手数料取引(5ドル、つまり50%)が行われ、資金が別のアドレスにリダイレクトされることがわかりました。

また、RBFを通じて高い手数料で優位に立とうとする複数の当事者間の激しい競争が見られ、資金の99%近くにも達しましたが、最初の取引でRBFが無効になったため、これらの試みは失敗に終わりました。

RBF取引は4回で、最後の取引では手数料として合計10ドルのうち9.87ドルが提供されました。

5. 結論:モンスターは存在する

ユーザーのシードフレーズまたは秘密鍵が予測可能な方法で生成されたり、望ましくないランダム性の影響を受けたりする場合、攻撃者が予測可能な生成の正確な詳細を知ると、それが悪用されます。 **

最近のブログ記事で詳述したように、暗号ウォレットでの安全な鍵生成の問題はほとんどのユーザーに見落とされていますが、ウォレットを悩ませ、莫大な損失を引き起こす問題であることが証明されています。

ユーザーは独自の秘密鍵を生成することはできませんが、秘密鍵がランダムであることを証明することはできないため、ユーザーは自分の鍵のランダム性を検証できず、ウォレットを信頼する必要があります。

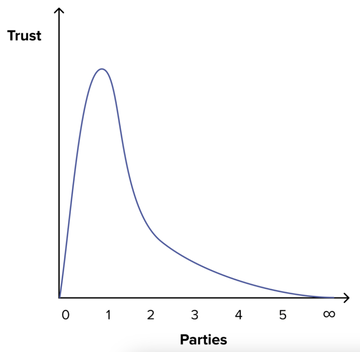

この問題は、シングルパーティウォレットに依存するより大きなコア問題のもう一つの現れです。 この核心的な問題と、ランダム性という特定の問題を解決するためには、ユーザーがいくつかの外部エンティティを信頼する必要があるという事実を受け入れ、関係する当事者の数を増やすことで各関係者の信頼を減らす、より堅牢なアーキテクチャに移行する必要があります。 **

参加者を追加することで、各参加者に必要な信頼を減らし、システムをより堅牢にすることができます(詳細については、最近のブログ記事を参照してください)。