Dompet, Peringatan, dan Titik Lemah

Halo,

Semuanya bermula dari sebuah pesan. Branding tampak kredibel, logo sesuai, dan profil LinkedIn menunjukkan beberapa koneksi yang dikenal. Perekrut mengaku menemukan GitHub Anda dan ingin menawarkan posisi kontrak di protokol AI-meets-DeFi dengan pendanaan besar. Anda menelusuri situs mereka sekilas. Tampilannya rapi, meyakinkan, penuh jargon di tempat yang tepat. Ada tes shortlist, dikirim dalam file ZIP.

Anda mengekstrak file tersebut, penginstal berjalan — permintaan izin wallet sempat muncul di layar selama satu detik. Anda mengklik tanpa berpikir panjang. Tidak terjadi apa-apa. Laptop tetap normal. Lima menit kemudian, wallet Solana Anda kosong.

Ini bukan sekadar imajinasi. Alur ini telah didokumentasikan oleh pakar analisis blockchain dalam kampanye peretasan yang dikaitkan dengan operator Korea Utara. Perekrut palsu, file tes berisi trojan, dan malware digunakan untuk meretas wallet.

Pada edisi kali ini, saya akan mengulas evolusi eksploitasi kripto di tahun 2025 serta cara melindungi diri dari berbagai tipe eksploitasi on-chain yang paling umum.

Kita lanjut ke ceritanya,

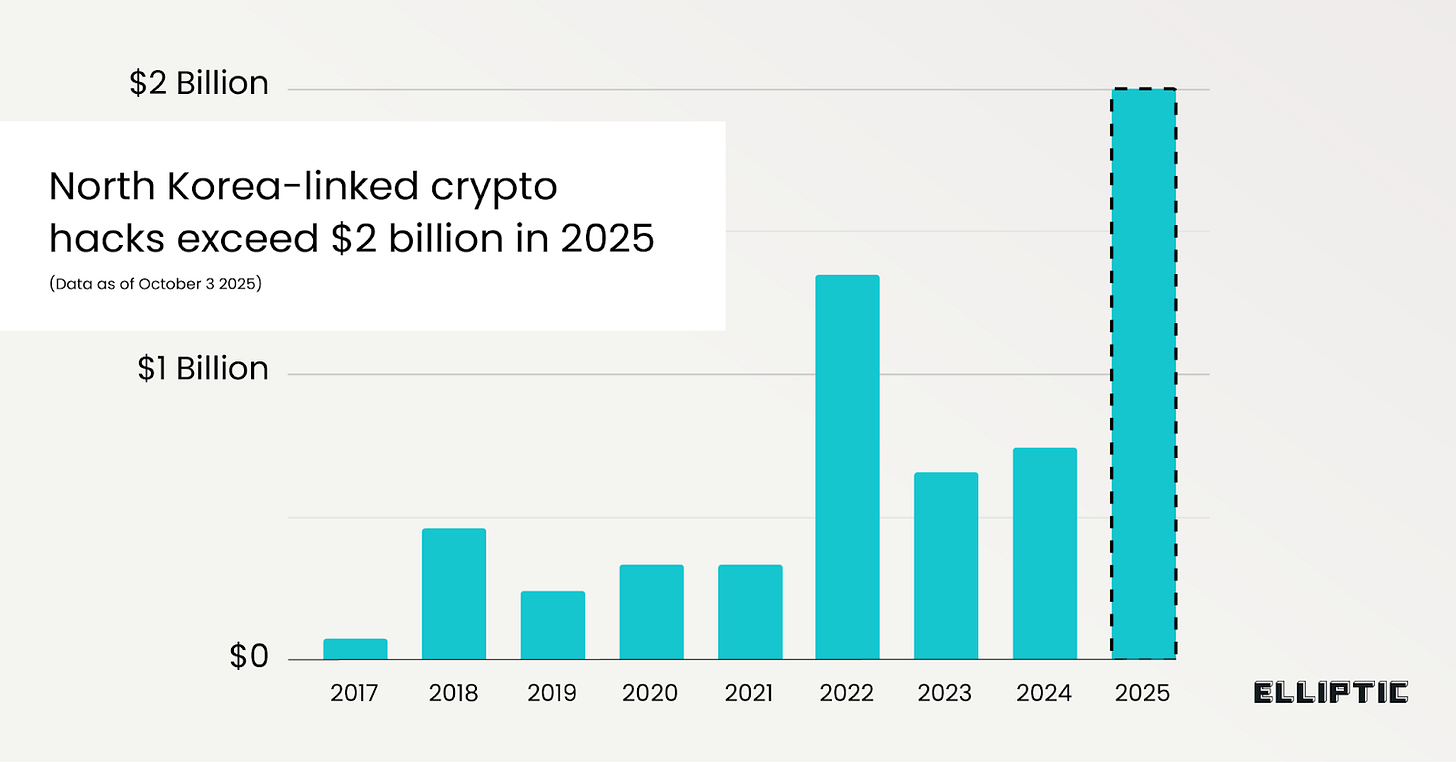

Sepanjang Januari hingga September 2025, pencurian kripto oleh peretas terkait Korea Utara telah melampaui USD 2 miliar. Menurut Elliptic, firma analisis blockchain, 2025 sudah menjadi tahun terburuk dalam sejarah kejahatan aset digital berdasarkan nilai.

Porsi besar dari total kerugian berasal dari peretasan Bybit pada Februari, yang menguras USD 1,4 miliar dari exchange kripto tersebut. Nilai kumulatif aset kripto yang dicuri rezim Korea Utara kini melampaui USD 6 miliar.

Di balik angka mencengangkan, laporan Elliptic menyoroti perubahan titik lemah eksploitasi kripto. Mereka mencatat, “sebagian besar peretasan di 2025 dilakukan lewat serangan rekayasa sosial,” berbeda dari tahun-tahun sebelumnya saat Korea Utara meraup hasil besar dengan membobol infrastruktur. Lihat kasus Ronin Network hacks pada 2022 dan 2024, atau peretasan DAO tahun 2016.

Belakangan, titik lemah beralih dari infrastruktur ke faktor manusia. Chainalysis juga melaporkan kompromi private key yang menyumbang porsi terbesar (43,8%) pencurian kripto di tahun 2024.

Seiring kripto berkembang dan keamanan protokol serta blockchain semakin kuat, penyerang justru lebih mudah menargetkan pemilik private key.

Serangan pun makin terorganisir, bukan sekadar menargetkan individu secara acak. Advisory FBI dan CISA serta laporan berita terbaru mengungkap kampanye Korea Utara yang memadukan tawaran kerja palsu untuk engineer kripto, software wallet penuh trojan, dan kontribusi kode open-source berbahaya untuk mengeksploitasi korban. Meski alat yang digunakan teknis, titik masuknya tetap manusia dan sisi psikologis.

Peretasan Bybit, aksi pencurian kripto terbesar, menunjukkan dampaknya dalam skala besar. Saat sekitar USD 1,4 miliar ETH raib dari cluster wallet, analisis teknis awal mengindikasikan kelalaian signer dalam memverifikasi persetujuan. Jaringan Ethereum menjalankan transaksi valid dan ditandatangani, namun faktor manusia yang lalai menjadi titik gagalnya.

Baca: The Bybit Hack

Kasus serupa terjadi pada peretasan Atomic Wallet, di mana sekitar USD 35–100 juta aset kripto hilang akibat malware yang menargetkan penyimpanan private key di perangkat pengguna.

Pola yang sama berulang di banyak kasus. Saat pengguna melakukan transfer tanpa memeriksa alamat wallet secara lengkap atau menyimpan key dengan keamanan minim, protokol nyaris tak dapat membantu.

Self-Custody Tidak Sepenuhnya Aman

“Not your keys, not your coins” tetap berlaku, namun masalah muncul saat pengguna berhenti berpikir setelah itu.

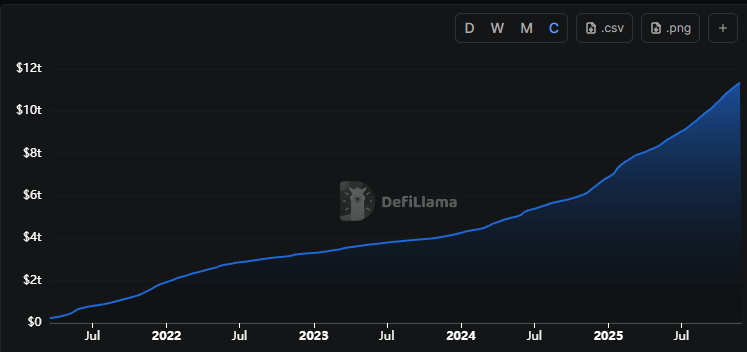

Tiga tahun terakhir, banyak pengguna memindahkan dana dari exchange, didorong ketakutan akan kolaps seperti FTX maupun keyakinan ideologis. Volume trading kumulatif di DEX melonjak lebih dari tiga kali lipat, dari USD 3,2 triliun menjadi USD 11,4 triliun.

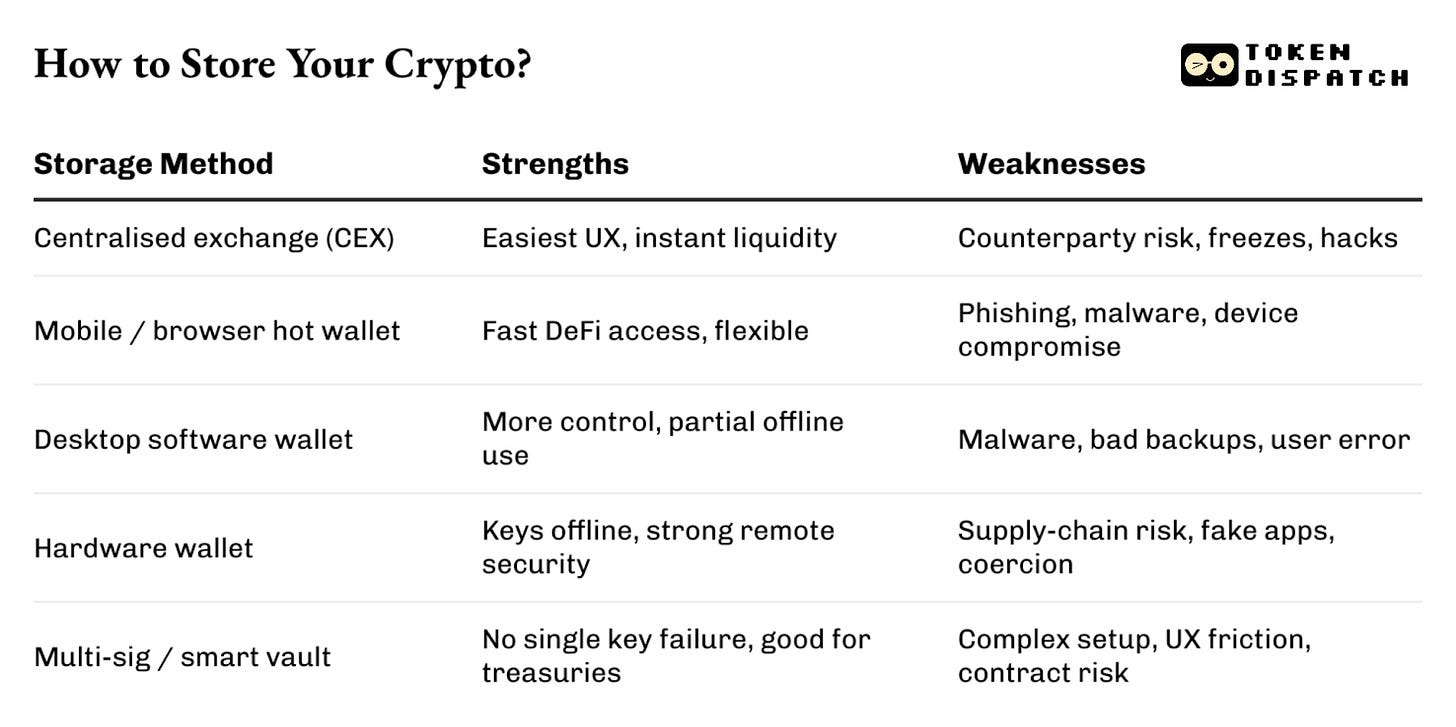

Meski tampak sebagai peningkatan budaya keamanan, risiko bergeser dari kustodian ke kekacauan mandiri. Ekstensi browser di laptop, seed phrase di chat ponsel atau draft email, dan private key di aplikasi catatan tanpa enkripsi, tidak mampu menghalau ancaman yang ada.

Tujuan self-custody adalah mengatasi ketergantungan: pada exchange, kustodian, atau pihak yang bisa menahan penarikan atau bangkrut. Namun masalah literasi belum terselesaikan. Private key memang memberi kendali penuh, tapi juga tanggung jawab total.

Lalu, bagaimana solusi nyatanya?

Hardware Wallet Memberi Friksi Pengaman

Penyimpanan dingin menyelesaikan sebagian masalah. Aset Anda dipindahkan ke luring dan disimpan layaknya di brankas.

Masalah teratasi? Sebagian.

Dengan memindahkan key dari perangkat umum, hardware wallet menghilangkan kebutuhan ekstensi browser dan persetujuan transaksi secara instan. Konfirmasi fisik pada hardware wallet menciptakan friksi yang melindungi Anda.

Bukan Key Anda? Bukan Koin Anda. Bukan di Harga Ini!

Exchange bisa diretas. Hot wallet mudah dikuras. Hardware wallet adalah satu-satunya cara benar-benar memiliki aset Anda.

Kenali OneKey: hardware wallet open-source terdepan di industri. Cara termudah dan teraman untuk memindahkan koin Anda ke offline dan jauh dari jangkauan.

Black Friday adalah momen terbaik untuk mengamankan aset Anda!

Kami rekomendasikan OneKey, tanpa kompromi.

Masih ragu? Mau kami beri kejutan eksklusif?

Periode 28 Nov–2 Des, gunakan kode BF25:

- Diskon 25% untuk Bundles (Nilai Terbaik)

- Diskon 15% untuk Single Wallets

- Bonus spesial: 2 pembeli acak dapat seluruh pesanan GRATIS

Ini adalah perlindungan paling terjangkau untuk portofolio Anda

Namun hardware wallet tetaplah alat.

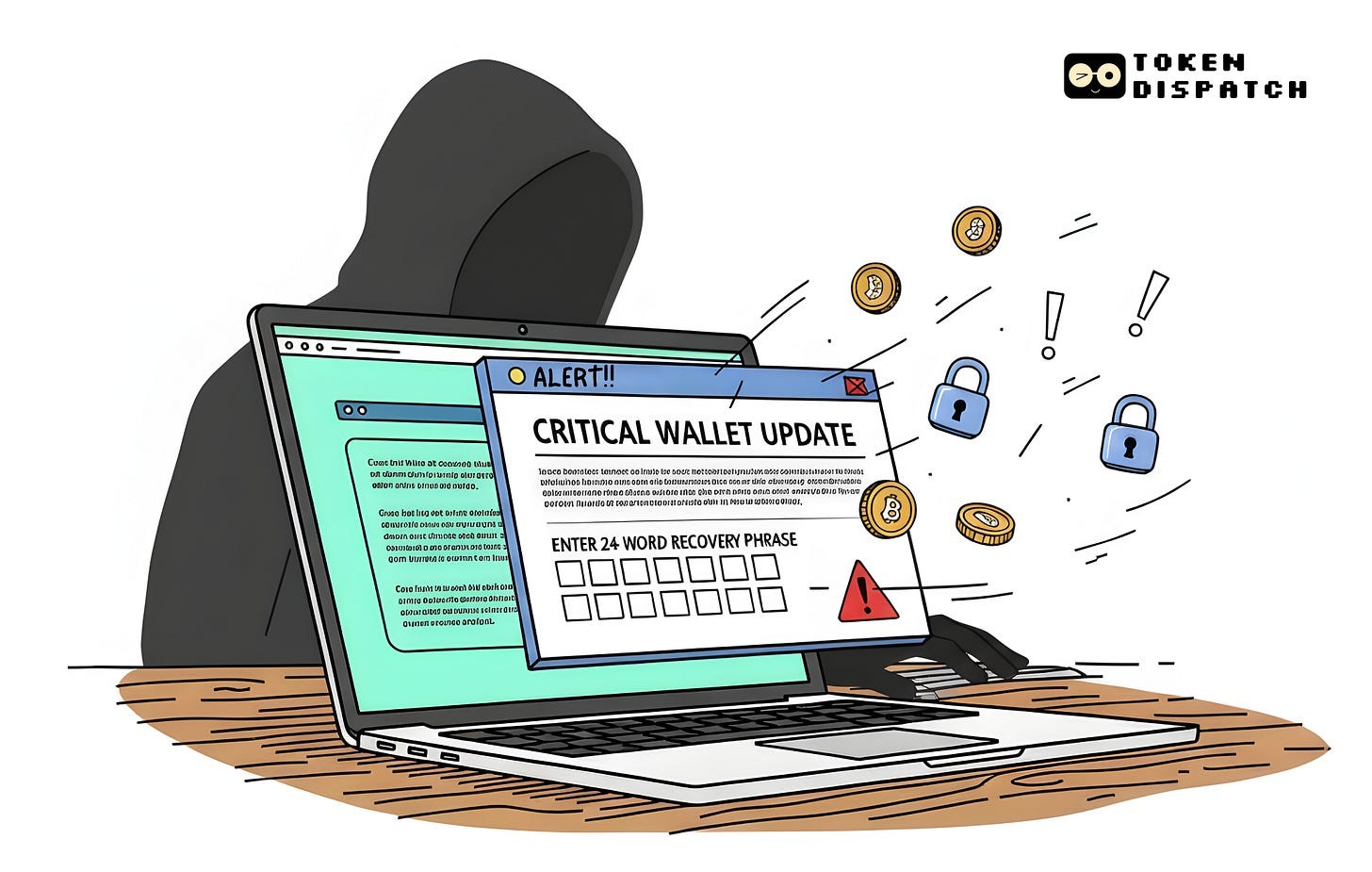

Tim keamanan penyedia wallet sudah sangat tegas soal ini. Ledger melaporkan berulang kali kampanye phishing yang memanfaatkan merek mereka melalui ekstensi browser palsu dan versi kloning Ledger Live. Antarmuka yang mirip membuat pengguna merasa aman, namun pada titik tertentu mereka diminta memasukkan recovery phrase. Jika recovery phrase jatuh ke tangan pihak lain, seluruh aset pun hilang.

Pengguna juga bisa tertipu memasukkan recovery phrase di halaman update firmware palsu.

Dengan hardware wallet, Anda dapat memperkecil kemungkinan eksploitasi dengan menambah titik friksi pada permukaan serangan. Namun tidak sepenuhnya menghilangkannya.

Pemisahan Adalah Kunci

Hardware wallet akan bekerja optimal jika Anda membelinya dari saluran terpercaya dan menyimpan recovery material secara luring serta tersembunyi.

Para profesional di bidang ini, mulai dari penanganan insiden, penyelidik on-chain, hingga engineer wallet, menyarankan pemisahan dan diversifikasi risiko.

Satu wallet untuk aktivitas harian, satu lagi yang jarang atau tidak pernah terhubung ke internet. Saldo kecil untuk uji coba dan aktivitas DeFi farming, saldo besar disimpan di brankas dan hanya bisa diakses lewat beberapa tahapan.

Di atas semuanya, kebiasaan dasar sangat penting.

Kebiasaan sederhana dan berulang sering kali menyelamatkan Anda. Jangan pernah mengetik seed phrase di situs web, seberapa pun mendesaknya pop-up tersebut. Selalu cek alamat lengkap di layar hardware setelah copy-paste. Berhenti sejenak sebelum menyetujui transaksi yang tidak jelas di bawah kendali Anda. Selalu bersikap skeptis terhadap tautan dan pesan “dukungan” yang tidak diminta, hingga Anda memastikan keasliannya.

Tidak ada perilaku ini yang menjamin keamanan mutlak. Selalu ada risiko residual. Namun setiap langkah ini mengurangi risiko.

Saat ini, ancaman terbesar bagi pengguna bukanlah zero-day exploit. Melainkan pesan yang tidak dicek ulang, installer yang langsung diunduh dan dijalankan karena tawaran kerja terdengar menarik, serta seed phrase yang ditulis di kertas yang sama dengan daftar belanja.

Ketika pengelola dana miliaran menganggap risiko ini remeh, mereka justru jadi studi kasus bertanda “eksploitasi”.

Sekian untuk hari ini. Sampai jumpa di edisi berikutnya.

Sampai saat itu, tetap waspada,

Penafian:

- Artikel ini diterbitkan ulang dari [thetokendispatch]. Seluruh hak cipta milik penulis asli [Prathik Desai]. Jika ada keberatan atas publikasi ulang ini, silakan hubungi tim Gate Learn untuk penanganan lebih lanjut.

- Penafian: Seluruh pandangan dan opini dalam artikel ini sepenuhnya milik penulis dan tidak merupakan saran investasi.

- Terjemahan artikel ke bahasa lain dilakukan oleh tim Gate Learn. Kecuali disebutkan, dilarang menyalin, mendistribusikan, atau menjiplak artikel terjemahan ini.

Artikel Terkait

Bagaimana Melakukan Penelitian Anda Sendiri (DYOR)?

Apa yang Dimaksud dengan Analisis Fundamental?

Apa itu Solana?

Apa itu USDC?

Risiko yang Harus Anda Waspadai Saat Berdagang Kripto

0

0