Кошельки, предупреждения и уязвимые элементы

Здравствуйте,

Всё начинается с сообщения. Брендинг выглядит надёжно, логотип вызывает доверие, а профиль в LinkedIn показывает несколько общих контактов. Рекрутер утверждает, что нашёл ваш GitHub и предлагает контракт в хорошо финансируемом протоколе на пересечении AI и DeFi. Вы бегло изучаете их сайт: современный, убедительный, наполненный профессиональным жаргоном. Для отбора кандидатов присылают тест в ZIP-архиве.

Вы распаковываете архив, запускается инсталлятор — на секунду появляется запрос на разрешение доступа к кошельку. Вы проходите этот шаг на автомате. Пока ничего не происходит. Ноутбук не зависает. Через пять минут ваш кошелёк Solana оказывается пустым.

Это не выдумка. Примерно такую схему документируют эксперты по анализу блокчейна в атаках, связанных с операторами из Северной Кореи. Мошеннические рекрутеры, заражённые тестовые файлы и вредоносное ПО используются для взлома кошельков.

В сегодняшней статье я расскажу, как эволюционируют криптоэксплойты в 2025 году и как защитить себя от самых распространённых видов атак в ончейне.

Переходим к сути,

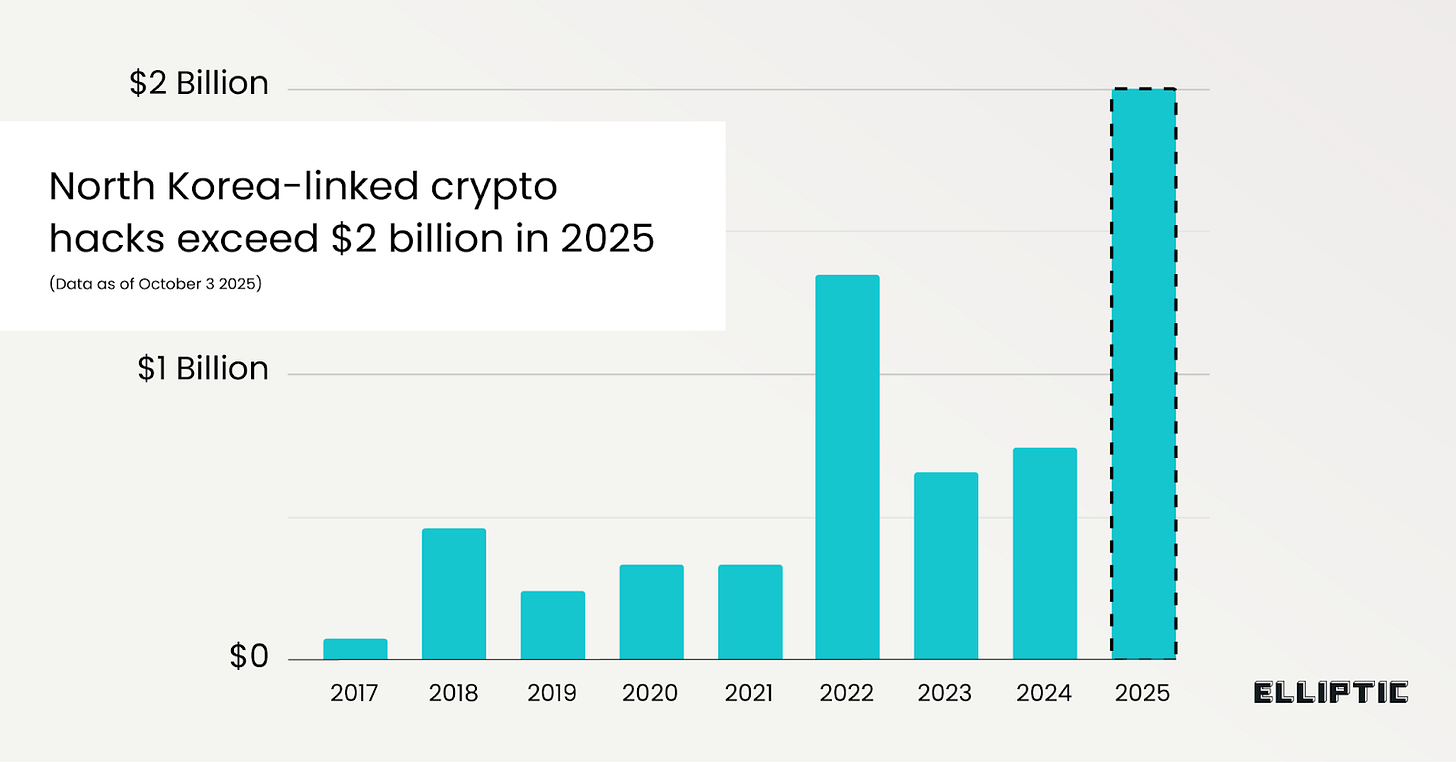

С января по сентябрь 2025 года объём краж криптовалюты, совершённых хакерами, связанными с Северной Кореей, превысил $2 млрд. По данным Elliptic, 2025 год уже стал худшим по стоимости цифровых активов, похищенных в результате преступлений.

Значительная часть потерь связана с февральским взломом Bybit, когда с биржи было выведено $1,4 млрд. Совокупная стоимость криптоактивов, похищенных северокорейским режимом, превысила $6 млрд.

В отчёте Elliptic отмечается, как изменились уязвимости в криптоэксплойтах. «Большинство взломов в 2025 году были совершены через атаки социальной инженерии», — говорится в документе. Это отличается от прошлых лет, когда рекордные суммы Северная Корея похищала через взлом инфраструктуры. Вспомните громкие взломы Ronin Network 2022 и 2024 годов или взлом DAO в 2016 году.

Сейчас слабым звеном стал человек. Chainalysis также сообщила, что компрометация приватных ключей составила самую большую долю (43,8%) украденных криптоактивов в 2024 году.

По мере развития криптоиндустрии и усиления безопасности на уровне протоколов и блокчейна злоумышленникам проще атаковать владельцев приватных ключей.

Атаки становятся более организованными. Недавние рекомендации ФБР и CISA и новостные публикации описывают кампании Северной Кореи, сочетающие фейковые предложения о работе для криптоинженеров, троянизированное ПО для кошельков и вредоносные вклады в открытый код. Технические инструменты сложны, но точкой входа остаётся человеческий фактор.

Взлом Bybit, крупнейшая кража в криптовалюте, показывает масштаб проблемы. Когда из кластера кошельков вывели примерно $1,4 млрд в ETH, технический разбор указал на ошибку подписантов, которые не удостоверились в одобряемых транзакциях. Сеть Ethereum корректно выполнила валидные и подписанные транзакции, подвёл человеческий фактор.

Читайте: Взлом Bybit

Аналогично, при взломе Atomic Wallet исчезли криптоактивы на сумму $35–100 млн из-за вредоносного ПО, нацеленного на хранение приватных ключей на устройствах пользователей.

Такая схема повторяется часто. Если пользователь переводит средства, не сверяя адрес кошелька, или хранит ключи без защиты, протокол не поможет.

Самостоятельное хранение — не абсолютная защита

Фраза «Не ваши ключи — не ваши монеты» актуальна, но проблема возникает, когда на этом размышления заканчиваются.

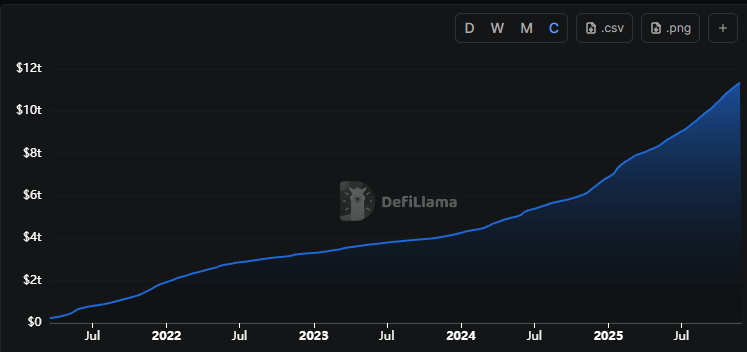

За три года многие пользователи вывели средства с бирж, опасаясь краха типа FTX и по идеологическим причинам. Торговый объём на DEX вырос более чем втрое — с $3,2 трлн до $11,4 трлн за три года.

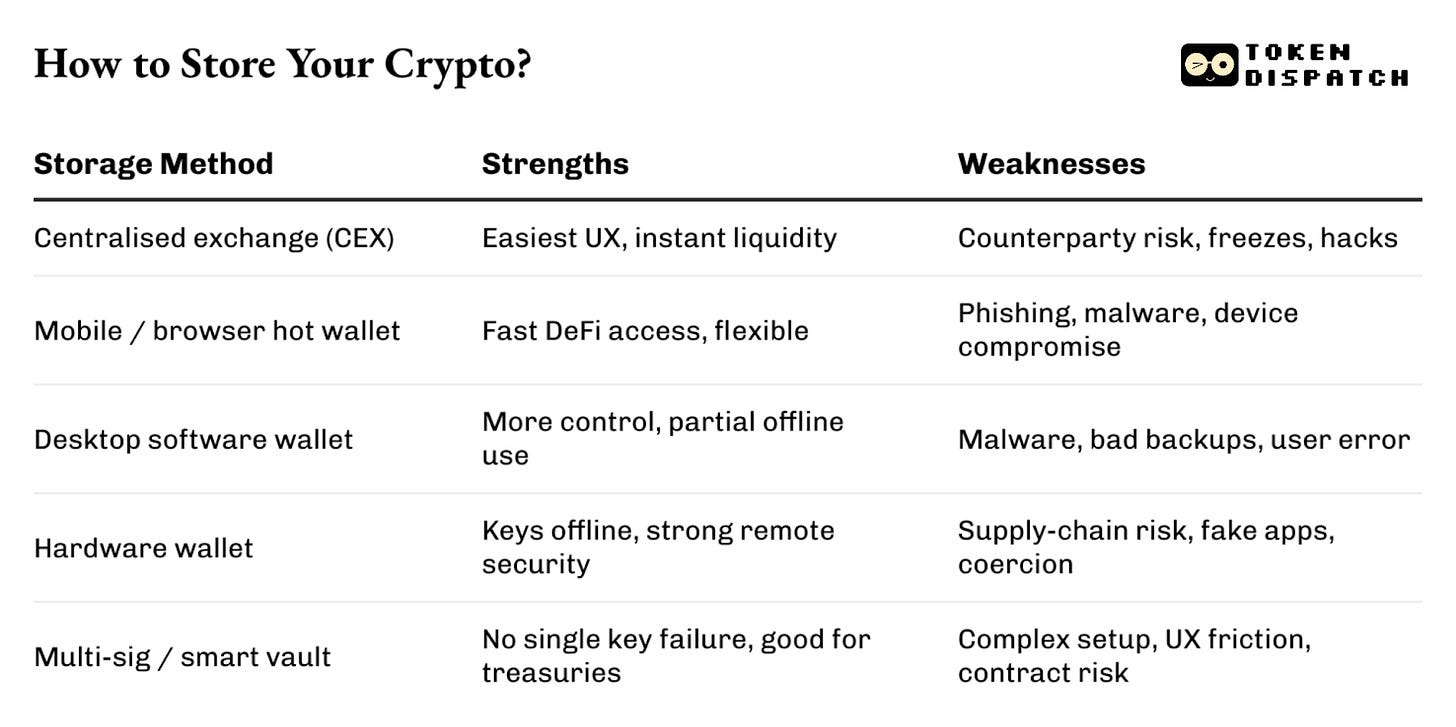

Внешне это выглядит как шаг вперёд в культуре безопасности, но риски переместились от кастодиальных решений к самостоятельному хранению. Браузерные расширения на ноутбуках, сид-фразы в чатах или черновиках, приватные ключи в нешифрованных заметках почти не защищают от угроз.

Самостоятельное хранение решает проблему зависимости: от бирж, кастодианов, любых лиц, способных приостановить вывод средств или обанкротиться. Но оно не решает проблему грамотности. Приватные ключи дают контроль и полную ответственность.

Как решить этот вопрос?

Аппаратные кошельки — дополнительный уровень защиты

Оффлайн-хранение решает часть проблемы. Активы перемещаются вне сети, в надёжное хранилище.

Проблема решена? Частично.

Аппаратные кошельки убирают ключи с универсальных устройств, устраняют необходимость в браузерных расширениях или одобрении транзакций одним кликом. Они вводят физическое подтверждение — дополнительное действие, которое защищает пользователя.

Не ваши ключи? Не ваши монеты. Но и по такой цене — не ваши!

Биржи взламывают. Горячие кошельки опустошают. Аппаратные кошельки — единственный способ действительно владеть своими активами.

Встречайте OneKey — ведущий аппаратный кошелёк с открытым исходным кодом. Это самый простой и безопасный способ убрать монеты в оффлайн и сделать их недоступными для злоумышленников.

Black Friday — лучшее время для защиты активов!

Рекомендуем OneKey — без компромиссов.

Всё ещё сомневаетесь? Получите эксклюзивные бонусы!

С 28 ноября по 2 декабря используйте код BF25:

- Скидка 25% на комплекты (максимальная выгода)

- Скидка 15% на отдельные кошельки

- Бонус: 2 случайных покупателя получат весь заказ бесплатно

Это самая доступная страховка для вашего портфеля.

Но аппаратный кошелёк — это лишь инструмент.

Команды безопасности провайдеров кошельков отмечают это прямо. Ledger неоднократно сообщал о фишинговых кампаниях, использующих его бренд через фейковые браузерные расширения и клонированные версии Ledger Live. Интерфейс кажется знакомым и безопасным, но пользователя просят ввести фразу восстановления. Как только она скомпрометирована, всё остальное предрешено.

Пользователи также могут попасться на ввод фразы восстановления на фейковых страницах обновления прошивки.

Аппаратный кошелёк меняет поверхность атаки и добавляет точки трения, снижая вероятность эксплойта. Но полностью исключить риск он не может.

Разделение — ключ к безопасности

Аппаратные кошельки наиболее эффективны, если приобретать их через проверенные каналы и хранить материалы для восстановления оффлайн, вне доступа посторонних.

Профессионалы — специалисты по инцидентам, ончейн-аналитики и инженеры кошельков — советуют разделять и диверсифицировать риски.

Один кошелёк — для ежедневных операций, другой — практически никогда не подключается к интернету. Небольшие суммы — для экспериментов и DeFi-фарминга, крупные — в «хранилище», доступ к которому требует нескольких шагов.

В основе всего лежит базовая гигиена.

Простые привычки часто спасают от проблем. Никогда не вводите сид-фразу на сайте, как бы срочно ни выглядело всплывающее окно. Проверяйте полный адрес на экране аппаратного кошелька после копирования. Останавливайтесь перед одобрением любой транзакции, если не полностью контролируете её. Скептически относитесь к непрошенным ссылкам и «службе поддержки», пока не убедитесь в их безопасности.

Ни одно из этих действий не гарантирует абсолютную защиту. Риск всегда остаётся. Но каждое из них снижает угрозу.

Сейчас главная опасность для большинства пользователей — не эксплойт нулевого дня. Это сообщение, которое не перепроверили, инсталлятор, который скачали и запустили ради заманчивого предложения о работе, и сид-фраза, записанная на том же листе бумаги, что и список покупок.

Когда управляющие миллиардами игнорируют эти риски, они сами становятся кейсами с ярлыком «эксплойт».

На этом всё. До встречи в следующем выпуске.

До тех пор… будьте бдительны,

Отказ от ответственности:

- Статья перепечатана с [thetokendispatch]. Все права принадлежат оригинальному автору [Prathik Desai]. При наличии возражений против перепечатки обратитесь в команду Gate Learn — вопрос будет оперативно рассмотрен.

- Отказ от ответственности: Мнения и взгляды, выраженные в статье, принадлежат исключительно автору и не являются инвестиционной рекомендацией.

- Переводы статьи на другие языки выполняются командой Gate Learn. Если не указано иное, копирование, распространение или плагиат переведённых материалов запрещены.

Похожие статьи

Как вам провести собственное исследование рынка/токена (DYOR)?

Что представляет собой фундаментальный анализ?

Руководство по трейдингу для начинающих

Риски, о которых Вы должны знать при торговле криптовалютами

Что такое Солана?