Carteiras, Avisos e Vulnerabilidades

Olá,

Tudo começa com uma mensagem. A marca aparenta credibilidade, o logótipo confere e o perfil LinkedIn mostra algumas ligações em comum. O recrutador afirma ter encontrado o seu GitHub e propõe-lhe um contrato com um protocolo AI-meets-DeFi bem financiado. Consulta rapidamente o site. É sofisticado, convincente e repleto de jargão nos pontos certos. Recebe um teste de pré-seleção, enviado num ficheiro ZIP.

Extrai o ficheiro e o instalador inicia — surge um pedido de permissão da carteira por um segundo no ecrã. Clica sem pensar. Nada acontece de imediato. O portátil não bloqueia. Cinco minutos depois, a sua carteira Solana está vazia.

Não é ficção. É, na prática, o fluxo que especialistas em análise blockchain têm documentado em campanhas de hacking associadas a operadores norte-coreanos. Recrutadores falsos, ficheiros de teste infectados com trojans e malware estão a ser usados para atacar carteiras.

No artigo de hoje, explico a evolução dos ataques cripto em 2025 e como pode proteger-se dos tipos mais comuns de explorações on-chain.

Vamos à história,

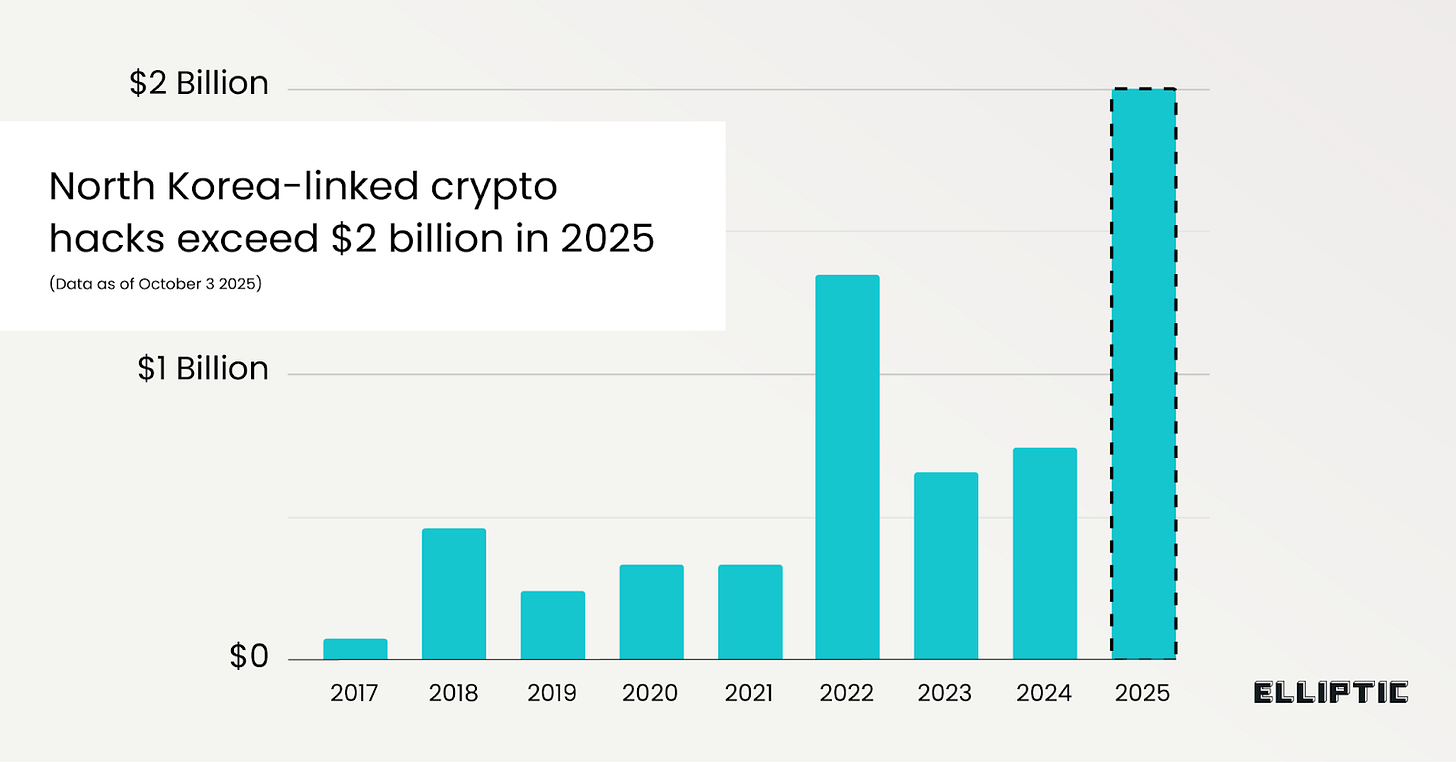

Entre janeiro e setembro de 2025, os roubos de cripto cometidos por hackers ligados à Coreia do Norte ultrapassaram 2 mil milhões $. Segundo a Elliptic, empresa de análise blockchain, 2025 já é o pior ano registado em termos de crime de ativos digitais por valor.

Grande parte das perdas totais deve-se ao ataque à Bybit em fevereiro, que retirou 1,4 mil milhões $ à exchange. O valor acumulado de ativos cripto roubados pelo regime norte-coreano já ultrapassou 6 mil milhões $.

Para lá dos números alarmantes, o relatório da Elliptic destaca como as vulnerabilidades nos ataques cripto evoluíram. Refere que “a maioria dos ataques em 2025 foi realizada através de engenharia social”, uma mudança face a anos anteriores, em que os grandes roubos da Coreia do Norte resultavam de falhas de infraestrutura. Basta lembrar os conhecidos ataques à Ronin Network em 2022 e 2024, ou o DAO hack de 2016.

Recentemente, esse elo fraco passou da infraestrutura para o fator humano. A Chainalysis também reportou que as falhas nas chaves privadas representaram a maior fatia (43,8%) dos criptoativos roubados em 2024.

À medida que o setor cripto evolui e a segurança se reforça ao nível dos protocolos e da blockchain, os atacantes encontram mais facilidade em atacar diretamente os detentores das chaves privadas.

Verifica-se também uma maior organização nesta abordagem, em vez do ataque aleatório a indivíduos. Recentes avisos do FBI e da CISA e notícias descrevem campanhas associadas à Coreia do Norte que combinam ofertas de emprego falsas para engenheiros cripto, software de carteira adulterado e contribuições maliciosas para projetos open-source, para executar ataques. Embora as ferramentas dos hackers sejam técnicas, o ponto de entrada é humano e psicológico.

O ataque à Bybit, maior assalto cripto até à data, mostra como isto acontece em larga escala. Quando cerca de 1,4 mil milhões $ em ETH foi drenado de um cluster de carteiras, as primeiras análises técnicas apontaram para uma falha dos signatários ao verificarem o que estavam a aprovar. A rede Ethereum executou corretamente as transações válidas e assinadas, mas o elemento humano falhou.

Ler: O ataque à Bybit

De forma semelhante, no ataque à Atomic Wallet, cerca de 35-100 milhões $ em ativos cripto desapareceram devido a malware que visava o modo de armazenamento das chaves privadas nos dispositivos dos utilizadores.

O mesmo padrão repete-se em muitos casos. Transferências sem verificar o endereço completo ou guardar chaves com pouca segurança limitam a capacidade do protocolo para proteger o utilizador.

A Autocustódia Não É Infalível

“Not your keys, not your coins” mantém-se válido, mas o problema surge quando as pessoas deixam de pensar depois disso.

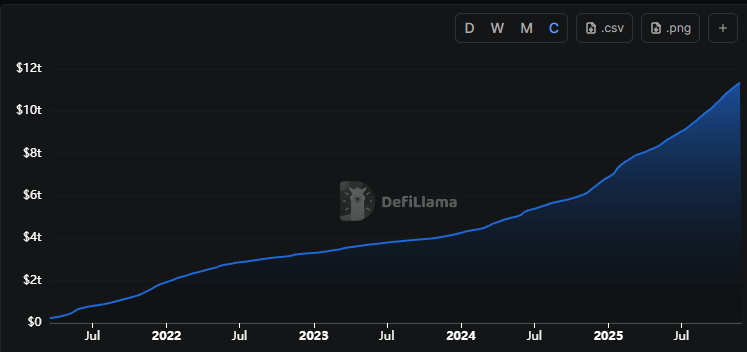

Nos últimos três anos, muitos utilizadores transferiram fundos das exchanges, motivados tanto pelo receio de um novo colapso ao estilo FTX como por convicção ideológica. O volume acumulado de transações em plataformas DEX mais do que triplicou, de 3,2 mil milhões $ para 11,4 mil milhões $, nos últimos três anos.

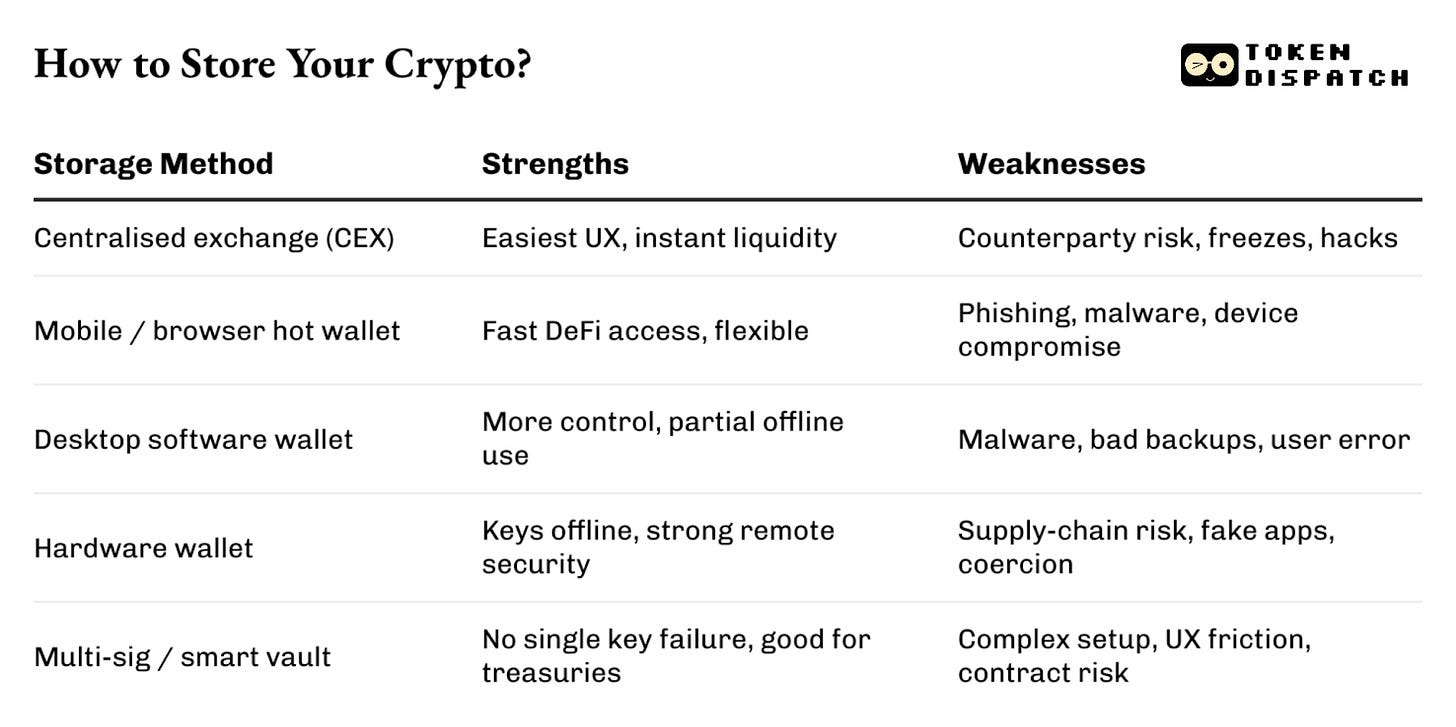

Apesar de parecer um avanço na cultura de segurança, o risco passou da custódia para o caos do faça-você-mesmo. Extensões de navegador em portáteis, frases-semente guardadas em conversas de telemóvel ou em rascunho de e-mail, e chaves privadas em aplicações de notas não encriptadas pouco fazem para afastar o perigo.

A autocustódia resolve a dependência: das exchanges, dos custodiantes, de qualquer entidade que possa suspender levantamentos ou entrar em insolvência. O que ainda não resolveu foi a literacia. As chaves privadas conferem controlo, mas também responsabilidade total.

Como se resolve realmente este problema?

Carteiras Hardware Ajudam com Fricção

O armazenamento a frio resolve parte do problema. Move os ativos para offline, colocando-os num equivalente a um cofre.

O problema fica resolvido? Parcialmente.

Ao transferir as chaves para dispositivos dedicados, as carteiras hardware eliminam a necessidade de extensões de navegador ou de aprovar transações com um clique. Introduzem confirmação física, uma barreira que protege o utilizador.

Not Your Keys? Not Your Coins. Também Não a Este Preço!

As exchanges são alvo de ataques. As carteiras quentes são drenadas. As carteiras hardware são o único meio de possuir verdadeiramente os seus ativos.

Conheça a OneKey: A principal carteira hardware open-source do setor. É a forma mais simples e segura de colocar as suas moedas offline e fora de alcance.

A Black Friday é o melhor momento para proteger o seu portefólio!

Recomendamos a OneKey, sem concessões.

Ainda indeciso? Que tal receber alguns extras exclusivos?

De 28 de novembro a 2 de dezembro, use o código BF25:

- 25% DESCONTO em Packs (Melhor Valor)

- 15% DESCONTO em Carteiras Individuais

- Bónus exclusivo: 2 compradores aleatórios recebem o pedido totalmente GRÁTIS

É o seguro mais barato que vai comprar para o seu portefólio

Mas uma carteira hardware continua a ser uma ferramenta.

As equipas de segurança dos fornecedores de carteiras têm sido claras quanto a isto. A Ledger relatou várias campanhas de phishing que exploram a sua marca com extensões de navegador falsas e versões clonadas do Ledger Live. O interface é suficientemente familiar para parecer seguro, mas em determinado momento o utilizador é solicitado a inserir a frase de recuperação. Uma vez comprometida, o resto é inevitável.

Também é possível enganar utilizadores para introduzirem frases de recuperação em páginas falsas de atualização de firmware.

O que uma carteira hardware faz é alterar a superfície de ataque e introduzir pontos de fricção para reduzir a probabilidade de exploração. Não elimina totalmente o risco.

Separação É Fundamental

As carteiras hardware funcionam melhor quando adquiridas em canais de confiança e os materiais de recuperação são guardados offline e longe do alcance.

A maioria dos profissionais que lida com estes temas diariamente, incluindo equipas de resposta a incidentes, analistas on-chain e engenheiros de carteiras, aconselha a separar e diversificar riscos.

Uma carteira para uso diário, outra que raramente, ou nunca, tem ligação à internet. Saldos pequenos para experimentação e agricultura DeFi, mantendo os montantes maiores em cofres, acessíveis apenas após vários passos.

Acima de tudo isto está a higiene básica.

Há hábitos repetitivos e pouco glamorosos que podem salvar o dia. Nunca digite uma frase-semente num site, por mais urgente que pareça o pop-up. Verifique o endereço completo no ecrã da carteira hardware após copiar e colar. Pare antes de aprovar qualquer transação que não esteja claramente sob o seu controlo. Seja céptico em relação a links não solicitados e mensagens de “suporte” a menos que seja comprovado.

Nenhum destes comportamentos garante segurança absoluta. Há sempre algum risco residual. Mas cada um contribui para reduzir esse risco.

Atualmente, a maior ameaça para a maioria dos utilizadores não é uma exploração zero-day. É a mensagem que não foi verificada, o instalador descarregado e executado instantaneamente porque a oferta de emprego parecia apelativa, e a frase-semente escrita na mesma folha que a lista de compras.

Quando quem gere biliões encara estes riscos como ruído de fundo, acaba como caso de estudo com “exploração” no título.

Por hoje é tudo. Até à próxima.

Mantenha-se atento,

Aviso Legal:

- Este artigo é republicado de [thetokendispatch]. Todos os direitos de autor pertencem ao autor original [Prathik Desai]. Caso exista alguma objeção à republicação, contacte a equipa Gate Learn, que tratará do assunto de forma célere.

- Aviso de responsabilidade: As opiniões expressas neste artigo são exclusivamente do autor e não constituem aconselhamento de investimento.

- As traduções do artigo para outros idiomas são realizadas pela equipa Gate Learn. Salvo indicação em contrário, é proibida a cópia, distribuição ou plágio dos artigos traduzidos.

Artigos relacionados

Como fazer a sua própria pesquisa (DYOR)?

O que é a Análise Fundamental?

O que é Solana

O que é o USDC?

Riscos que deve estar ciente ao negociar cripto