No interior da KOL Round: Uma experiência de enriquecimento impulsionada pelo hype e pela influência

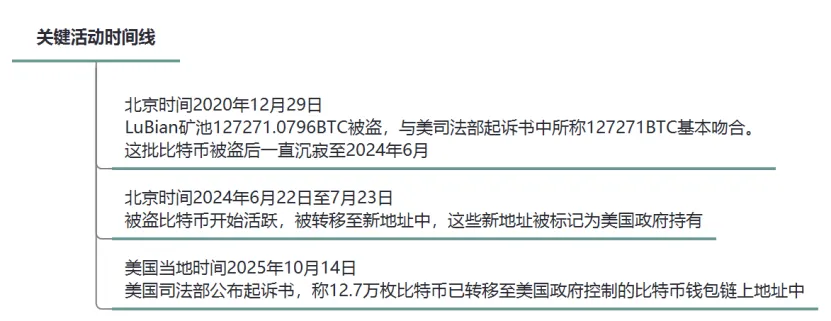

Em 29 de dezembro de 2020, o LuBian mining pool sofreu um ciberataque de grande escala, resultando no roubo de 127 272,06953176 BTC (avaliados em cerca de 3,5 mil milhões de dólares à época e atualmente estimados em 15 mil milhões de dólares). Estes ativos pertenciam a Chen Zhi, presidente do Prince Group do Camboja. Após o ataque, tanto Chen Zhi como o Prince Group publicaram diversas mensagens na blockchain, no início de 2021 e em julho de 2022, apelando ao hacker para devolver os bitcoins roubados e oferecendo um resgate, sem obter resposta. Destaca-se que os bitcoins permaneceram inativos em carteiras sob controlo dos atacantes durante quatro anos, praticamente sem movimentos — um padrão invulgar em ataques tradicionais, onde os hackers procuram lucros rápidos. Tal indica uma operação bem delineada, típica de um “grupo de hacking estatal”. Os bitcoins roubados só voltaram a ser transferidos em junho de 2024, altura em que foram enviados para novos endereços, onde continuam por movimentar.

Em 14 de outubro de 2025, o Departamento de Justiça dos EUA anunciou acusações criminais contra Chen Zhi e a apreensão de 127 000 bitcoins, pertencentes a ele e ao Prince Group. As provas sugerem fortemente que estes bitcoins, agora sob controlo do governo norte-americano, são os mesmos que foram roubados no ataque ao LuBian mining pool em 2020. Isto indica que as autoridades dos EUA poderão ter recorrido a métodos técnicos de hacking já em 2020 para obter os 127 000 BTC de Chen Zhi — uma operação entre grupos de hackers estatais (“black-on-black”). O presente relatório analisa os aspetos técnicos do incidente, rastreia os bitcoins roubados, reconstrói a sequência completa do ataque, avalia os mecanismos de segurança do Bitcoin e apresenta recomendações de segurança relevantes para o setor das criptomoedas e os seus utilizadores.

1. Contexto do Incidente

Fundado no início de 2020, o LuBian mining pool rapidamente se consolidou como um dos maiores pools de mineração de Bitcoin, operando sobretudo na China e no Irão. Em dezembro de 2020, o LuBian foi alvo de um ataque de larga escala, perdendo mais de 90 % dos seus fundos em bitcoin. O montante total roubado — 127 272,06953176 BTC — coincide com os 127 271 BTC referidos na acusação do DOJ norte-americano.

O modelo operacional do LuBian centralizava o armazenamento e distribuição das recompensas de mineração. Ao invés de custodiar bitcoins em exchanges centralizadas reguladas, o LuBian utilizava carteiras sem custódia. Estas carteiras (carteiras frias ou carteiras hardware) são consideradas, do ponto de vista técnico, a solução mais segura para ativos cripto; contrariamente às contas de exchange, que podem ser congeladas por ordem judicial, funcionam como cofres pessoais acessíveis apenas ao titular da chave privada.

O Bitcoin utiliza endereços na blockchain para identificar a propriedade e a movimentação dos ativos. A posse da chave privada permite o controlo total dos bitcoins do endereço correspondente. A análise da blockchain revela que os bitcoins atualmente sob custódia do governo dos EUA correspondem aos que foram roubados no ataque ao LuBian. Os registos indicam que, a 29 de dezembro de 2020 (UTC), os principais endereços de carteira do LuBian sofreram transferências anormais, totalizando 127 272,06953176 BTC. Este valor confirma os números avançados pelo DOJ. Os atacantes mantiveram os bitcoins roubados inativos até junho de 2024. Entre 22 de junho e 23 de julho de 2024 (UTC), estes foram transferidos para novos endereços, onde permanecem sem movimentação. A ARKHAM, plataforma líder em análise blockchain, identificou estes endereços finais como estando sob controlo do governo norte-americano. O DOJ ainda não esclareceu como obteve as chaves privadas dos bitcoins pertencentes a Chen Zhi.

Figura 1: Cronologia dos principais eventos

2. Análise da Cadeia de Ataque

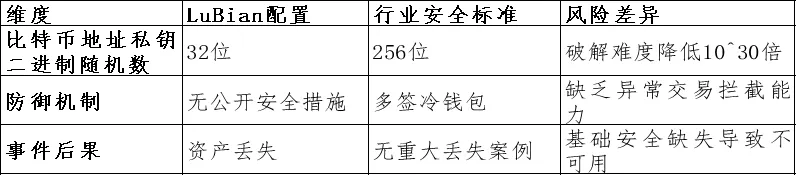

A geração de números aleatórios é um pilar da segurança criptográfica no universo blockchain. O Bitcoin utiliza criptografia assimétrica, onde as chaves privadas são números aleatórios de 256 bits — um ataque por força bruta exigiria 2^256 tentativas, algo inviável. Porém, se a chave privada não for verdadeiramente aleatória (por exemplo, apenas 32 bits aleatórios e 224 bits previsíveis), a robustez do sistema diminui drasticamente, tornando viável um ataque de força bruta com 2^32 (cerca de 4,29 mil milhões) tentativas. Como exemplo, em setembro de 2022, o formador de mercado britânico Wintermute perdeu 160 milhões de dólares devido a uma falha semelhante de PRNG.

Em agosto de 2023, a equipa de segurança MilkSad divulgou publicamente uma vulnerabilidade num gerador pseudoaleatório de números (PRNG) de uma ferramenta de geração de chaves de terceiros, registando a CVE-2023-39910. A investigação identificou uma falha similar no LuBian mining pool, afetando os 25 endereços referidos na acusação do DOJ.

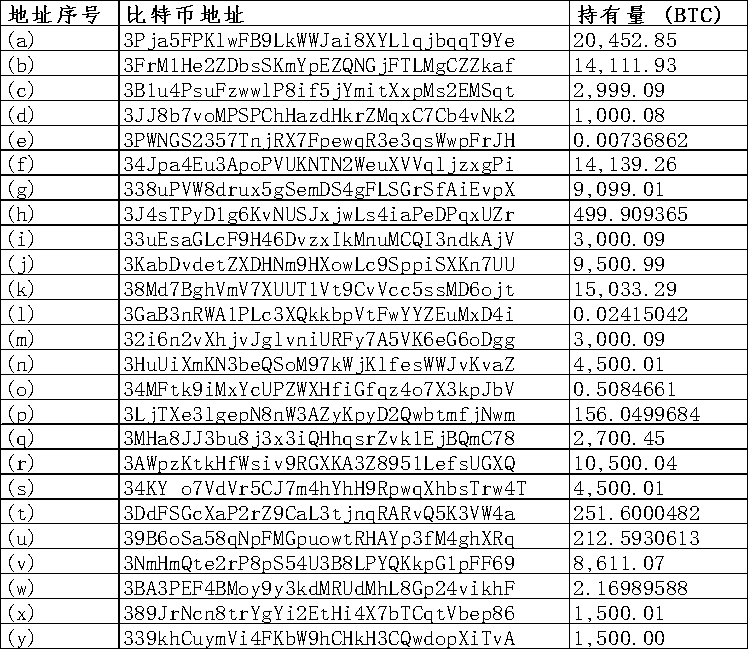

Figura 2: 25 endereços de bitcoin listados na acusação do DOJ

O sistema de carteiras sem custódia do LuBian dependia de um algoritmo personalizado de geração de chaves privadas que recorria apenas a 32 bits de aleatoriedade, em vez dos 256 bits recomendados — uma vulnerabilidade grave. O algoritmo utilizava entradas fracas, como timestamps, para alimentar o Mersenne Twister (MT19937-32) PRNG, que oferece apenas 4 bytes de aleatoriedade e pode ser facilmente atacado por força bruta. Matematicamente, a probabilidade de sucesso é de 1/2^32. Por exemplo, um script que teste 1 000 000 chaves por segundo levaria cerca de 4 200 segundos (1,17 horas). Ferramentas como o Hashcat ou scripts personalizados podem acelerar ainda mais este processo. Os atacantes exploraram esta fragilidade para roubar uma quantidade significativa de bitcoin ao LuBian.

Figura 3: LuBian Mining Pool vs. normas de segurança do setor

O rastreio técnico permite reconstruir o calendário e os detalhes do ataque:

1. Fase de Ataque e Roubo: 29-12-2020 UTC

Evento: Os hackers exploraram a falha do PRNG nas carteiras do LuBian, aplicando força bruta a mais de 5 000 endereços vulneráveis (tipo: P2WPKH-nested-in-P2SH, prefixo 3). Em cerca de duas horas, drenaram 127 272,06953176 BTC (então avaliados em 3,5 mil milhões de dólares), restando menos de 200 BTC. Todas as transações suspeitas apresentaram a mesma taxa, evidenciando scripts automáticos de transferência em massa.

Remetente: Grupo de endereços vulneráveis controlados pela operação de mineração do LuBian (afiliada ao Prince Group);

Destinatário: Endereços de bitcoin controlados pelo atacante (não divulgados);

Trajeto da transferência: Endereços vulneráveis → Endereços do atacante;

Correlação: O montante roubado de 127 272,06953176 BTC coincide com os dados apresentados pelo DOJ.

2. Fase de Dormência: 30-12-2020 a 22-06-2024 UTC

Evento: Os bitcoins roubados permaneceram em carteiras sob controlo dos atacantes durante quatro anos, praticamente sem movimentação, exceto pequenas transações de valor residual, provavelmente para testes.

Correlação: As moedas só foram transferidas após a tomada de posse pelo governo dos EUA em junho de 2024, comportamento incomum em ataques convencionais, sugerindo envolvimento estatal.

3. Fase de Tentativas de Recuperação: Início de 2021, 4 e 26 de julho de 2022 UTC

Evento: Durante a dormência, o LuBian enviou mais de 1 500 mensagens na blockchain (custando 1,4 BTC em taxas) usando o opcode OP_RETURN do Bitcoin, apelando ao hacker para devolver os fundos e oferecendo uma recompensa. Exemplos: “Please return our funds, we’ll pay a reward.” Em 4 e 26 de julho de 2022, foram enviados novos OP_RETURN, como “MSG from LB. To the white hat who is saving our asset, you can contact us through 1228btc@ gmail.com to discuss the return of asset and your reward.”

Remetente: Endereços vulneráveis sob controlo da operação de mineração do LuBian (afiliada ao Prince Group);

Destinatário: Endereços de bitcoin sob controlo do atacante;

Trajeto da transferência: Endereços vulneráveis → Endereços do atacante; transações com OP_RETURN;

Correlação: Estas mensagens comprovam múltiplas tentativas do LuBian para contactar hackers terceiros e negociar a devolução dos ativos.

4. Fase de Ativação e Transferência: 22-06-2024 a 23-07-2024 UTC

Evento: Os atacantes ativaram e transferiram os bitcoins das suas carteiras para endereços finais. A ARKHAM identificou estes endereços como estando sob controlo do governo norte-americano.

Remetente: Endereços de bitcoin controlados pelos atacantes;

Destinatário: Endereços finais (não divulgados, mas confirmados como sob custódia dos EUA);

Trajeto da transferência: Endereços dos atacantes → Endereços do governo dos EUA;

Correlação: Estes ativos, imóveis durante quatro anos, terminaram sob administração norte-americana.

5. Fase de Anúncio e Apreensão: 14 de outubro de 2025 (hora local EUA)

Evento: O DOJ dos EUA anunciou acusações contra Chen Zhi e a apreensão de 127 000 bitcoins em sua posse.

Todas as transações bitcoin são rastreáveis na blockchain. Este relatório rastreou os fundos roubados desde os endereços vulneráveis do LuBian (controlados pela operação de mineração LuBian, possivelmente afiliada ao Prince Group). O total subtraído foi de 127 272,06953176 BTC, provenientes de cerca de 17 800 bitcoins minerados, 2 300 moedas de pagamento do pool e 107 100 moedas oriundas de exchanges e outras fontes. Resultados preliminares apontam discrepâncias face à alegação do DOJ de que todos os fundos seriam ilícitos.

3. Análise Técnica da Vulnerabilidade

1. Geração da Chave Privada dos Endereços Bitcoin:

A vulnerabilidade do LuBian deveu-se a uma falha no gerador de chaves privadas, semelhante ao bug “MilkSad” do Libbitcoin Explorer. O sistema recorria ao PRNG Mersenne Twister (MT19937-32), alimentado por apenas 32 bits, garantindo apenas 32 bits de entropia. Este PRNG não é seguro do ponto de vista criptográfico, sendo previsível e facilmente reversível. O atacante podia enumerar todos os seeds possíveis (0 a 2^32-1), gerar as respetivas chaves privadas e verificar coincidências com hashes de carteiras conhecidas.

Normalmente, as chaves privadas Bitcoin são geradas: seed aleatório → SHA-256 → chave privada ECDSA.

A implementação do LuBian poderá ter usado código personalizado ou open-source (como Libbitcoin), mas negligenciou a segurança da entropia. Tal como a falha MilkSad, o comando “bx seed” do Libbitcoin Explorer utiliza MT19937-32 alimentado por timestamps ou inputs frágeis, facilitando ataques de força bruta. O ataque ao LuBian afetou mais de 5 000 carteiras, sugerindo uma falha sistémica — possivelmente ligada à geração em lote de carteiras.

2. Workflow Simulado de Ataque:

(1) Identificar os endereços de carteira alvo (monitorização na blockchain da atividade LuBian);

(2) Enumerar seeds de 32 bits: para seed de 0 a 4 294 967 295;

(3) Gerar chave privada: private_key = SHA256(seed);

(4) Derivar chave pública e endereço: curva ECDSA SECP256k1;

(5) Correspondência: se o endereço derivado corresponder ao pretendido, usar a chave privada para assinar e transferir os fundos;

Comparação: A vulnerabilidade é semelhante à falha de entropia de 32 bits da Trust Wallet, que resultou em compromissos generalizados de carteiras bitcoin. O bug MilkSad no Libbitcoin Explorer também resulta de baixa entropia. Estas falhas são problemas de código legado por não adoção do padrão BIP-39 (12–24 palavras de seed, alta entropia). O LuBian terá utilizado um algoritmo personalizado por conveniência, sacrificando a segurança.

Falhas defensivas: O LuBian não utilizava carteiras multassinatura, carteiras hardware ou carteiras HD — soluções que reforçam a segurança. Os dados na blockchain mostram que o ataque envolveu múltiplas carteiras, evidenciando uma vulnerabilidade sistémica e não um ponto único de falha.

3. Evidência na Blockchain e Tentativas de Recuperação:

Mensagens OP_RETURN: O LuBian enviou mais de 1 500 mensagens OP_RETURN, gastando 1,4 BTC em taxas, a solicitar a devolução dos fundos. Estas mensagens estão registadas na blockchain, comprovando a titularidade legítima. Exemplos incluem “please return funds”, distribuídos por várias transações.

4. Análise de Correlação do Ataque:

A acusação do DOJ de 14 de outubro de 2025 contra Chen Zhi (caso 1:25-cr-00416) lista 25 endereços de carteira bitcoin com cerca de 127 271 BTC (avaliados em 15 mil milhões de dólares), todos apreendidos. A análise blockchain e documentação oficial mostram elevada correlação com o ataque ao LuBian:

Correlação direta: A análise blockchain confirma que os 25 endereços da acusação do DOJ correspondem aos endereços finais dos bitcoins roubados ao LuBian em 2020. O relatório da Elliptic indica que estes bitcoins foram subtraídos à operação de mineração do LuBian. A Arkham Intelligence confirma que os fundos apreendidos provêm do roubo ao LuBian.

Evidência na acusação: Embora a acusação do DOJ não mencione diretamente o “LuBian hack”, refere fundos roubados a operações de mineração de bitcoin no Irão e China, coincidindo com os dados da Elliptic e Arkham.

Correlação comportamental: Os bitcoins roubados permaneceram inativos durante quatro anos após o ataque, com apenas pequenas transações de valor residual, até à tomada de posse pelo governo dos EUA em 2024. Esta inatividade é invulgar em hackers tradicionais, apontando para envolvimento estatal. A análise sugere que o governo dos EUA poderá ter assumido controlo já em dezembro de 2020.

4. Impacto e Recomendações

O ataque ao LuBian em 2020 teve consequências profundas, levando à dissolução do mining pool e à perda de mais de 90 % dos seus ativos. Os bitcoins roubados têm hoje o valor de 15 mil milhões de dólares, ilustrando como a volatilidade dos preços multiplica o risco.

Este incidente revela riscos sistémicos na geração de números aleatórios no ecossistema cripto. Para evitar vulnerabilidades semelhantes, o setor blockchain deve adotar PRNGs seguros em termos criptográficos. É essencial implementar medidas de defesa em camadas, como carteiras multassinatura, armazenamento a frio e auditorias periódicas, e evitar algoritmos personalizados de geração de chaves privadas. Os mining pools devem adotar monitorização na blockchain em tempo real e alertas de anomalias. Os utilizadores individuais devem rejeitar módulos open-source não verificados de geração de chaves. Este caso demonstra que fraquezas na segurança, mesmo com a transparência da blockchain, podem ter consequências devastadoras — sublinhando a importância da cibersegurança para ativos digitais e para o futuro da economia digital.

Declaração:

- Este artigo foi republicado a partir de [National Computer Virus Emergency Response Center] e os direitos de autor pertencem ao autor original [National Computer Virus Emergency Response Center]. Para objeções à republicação, contacte a equipa da Gate Learn, que dará seguimento imediato conforme os procedimentos aplicáveis.

- Declaração de exoneração de responsabilidade: As opiniões expressas neste artigo são da exclusiva responsabilidade do autor e não constituem aconselhamento de investimento.

- Outras versões linguísticas deste artigo foram traduzidas pela equipa Gate Learn e não podem ser copiadas, distribuídas ou plagiadas sem atribuição à Gate.

Artigos relacionados

O que são tokens resistentes à quântica e por que são importantes para as criptomoedas?

Investigação gate: Dos Ataques de Hacking à Reflexão Regulatória - Análise do Estado de Segurança das Criptomoedas em 2024

As 10 principais ferramentas de negociação em Cripto

Chaves privadas vs frases-semente: diferenças-chave

Compreender os Ataques de Governança: Um Estudo de Caso do Compound