Carteiras, Alertas e Pontos Vulneráveis

Olá,

Tudo começa com uma mensagem. A marca transmite credibilidade, o logotipo é legítimo e o perfil no LinkedIn indica algumas conexões em comum. O recrutador afirma ter encontrado seu GitHub e oferece um contrato em um protocolo de AI-meets-DeFi com bom financiamento. Você acessa o site. Ele é sofisticado, convincente e repleto de jargões nos pontos certos. Um teste de seleção é enviado em um arquivo ZIP.

Você descompacta o arquivo e inicia o instalador — um aviso de permissão da carteira pisca rapidamente na tela. Você clica sem pensar. Nada acontece imediatamente. O notebook não trava. Cinco minutos depois, sua carteira Solana está vazia.

Esse cenário não é fictício. É praticamente o roteiro que especialistas em análise blockchain vêm registrando em campanhas de ataques associadas a operadores norte-coreanos. Recrutadores falsos, arquivos de teste infectados e malware são usados para invadir carteiras.

No artigo de hoje, apresento a evolução das explorações em cripto em 2025 e como você pode se proteger dos tipos mais comuns de ataques on-chain.

Vamos à história,

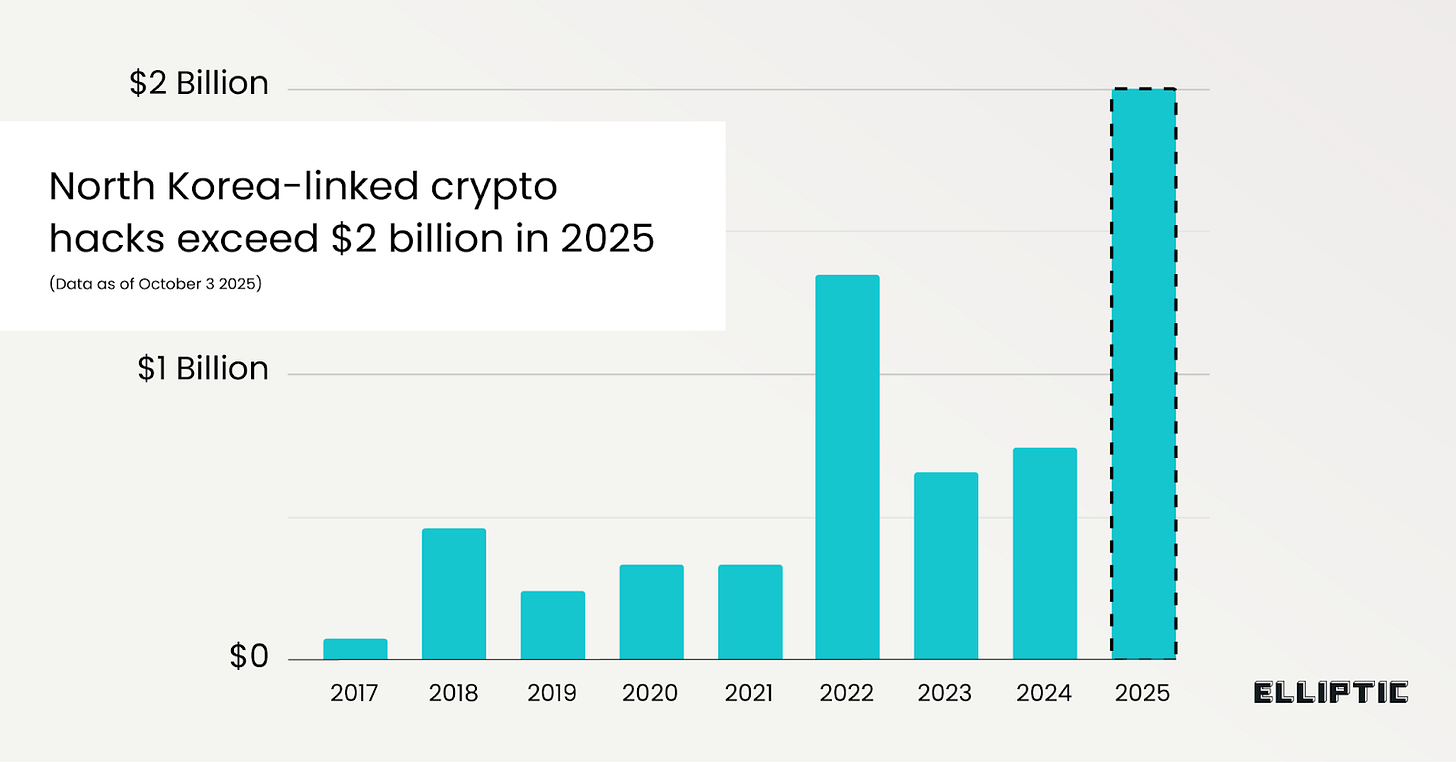

Entre janeiro e setembro de 2025, hackers ligados à Coreia do Norte roubaram mais de US$2 bilhões em criptoativos. Segundo a Elliptic, empresa de análise blockchain, 2025 já é o pior ano em valor de crimes com ativos digitais.

Grande parte das perdas veio do ataque à Bybit em fevereiro, que retirou US$1,4 bilhão da exchange. O total acumulado de criptoativos roubados pelo regime norte-coreano já ultrapassa US$6 bilhões.

Além dos números alarmantes, o relatório da Elliptic destaca como as vulnerabilidades nas explorações mudaram. Aponta que “a maioria dos ataques em 2025 foi realizada por engenharia social”, diferente dos anos anteriores, quando os grandes roubos da Coreia do Norte vinham da quebra de infraestrutura. Exemplos são os ataques à Ronin Network em 2022 e 2024, ou o hack da DAO em 2016.

Atualmente, o elo fraco passou da infraestrutura para o fator humano. A Chainalysis também relatou que comprometimentos de chave privada responderam pela maior fatia (43,8%) dos criptoativos roubados em 2024.

À medida que o setor evolui e a segurança se fortalece em protocolos e blockchains, os invasores focam nas pessoas que detêm as chaves privadas.

Os ataques agora são mais organizados, não mais aleatórios. Alertas recentes do FBI e CISA e notícias detalham campanhas ligadas à Coreia do Norte que combinam ofertas falsas de emprego para engenheiros de cripto, softwares de carteira com trojan e contribuições maliciosas em código open-source para realizar os ataques. Embora as ferramentas dos hackers sejam técnicas, o ponto de entrada é humano e psicológico.

O ataque à Bybit, maior roubo já registrado, demonstra esse padrão em larga escala. Quando cerca de US$1,4 bilhão em ETH foi drenado de um conjunto de carteiras, análises técnicas iniciais apontaram falha dos signatários ao verificar o que estavam aprovando. A rede Ethereum executou corretamente as transações válidas e assinadas, mas o erro foi humano.

Leia: O ataque à Bybit

No hack à Atomic Wallet, cerca de US$35-100 milhões em criptoativos sumiram devido a malware que explorou o armazenamento das chaves privadas nos dispositivos dos usuários.

Esse padrão se repete em diversos casos. Quando usuários transferem sem conferir todo o endereço da carteira ou guardam chaves sem proteção, o protocolo pouco pode ajudar.

Autocustódia Não É Infalível

“Sem suas chaves, sem suas moedas” continua válido, mas o problema surge quando as pessoas param de pensar depois disso.

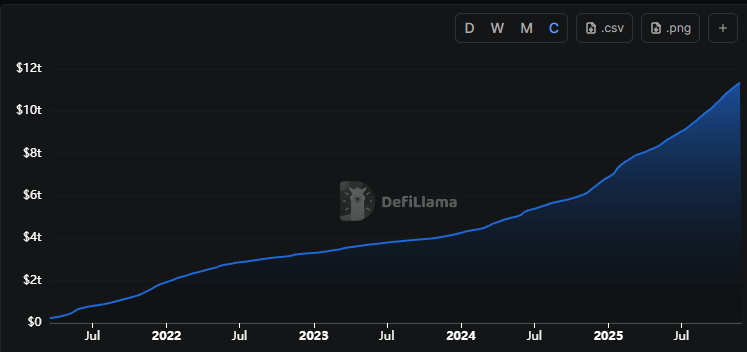

Nos últimos três anos, muitos usuários retiraram fundos das exchanges, motivados pelo medo de outro colapso estilo FTX e por convicção ideológica. O volume negociado em exchanges descentralizadas (DEXs) mais que triplicou, de US$3,2 trilhões para US$11,4 trilhões, nesse período.

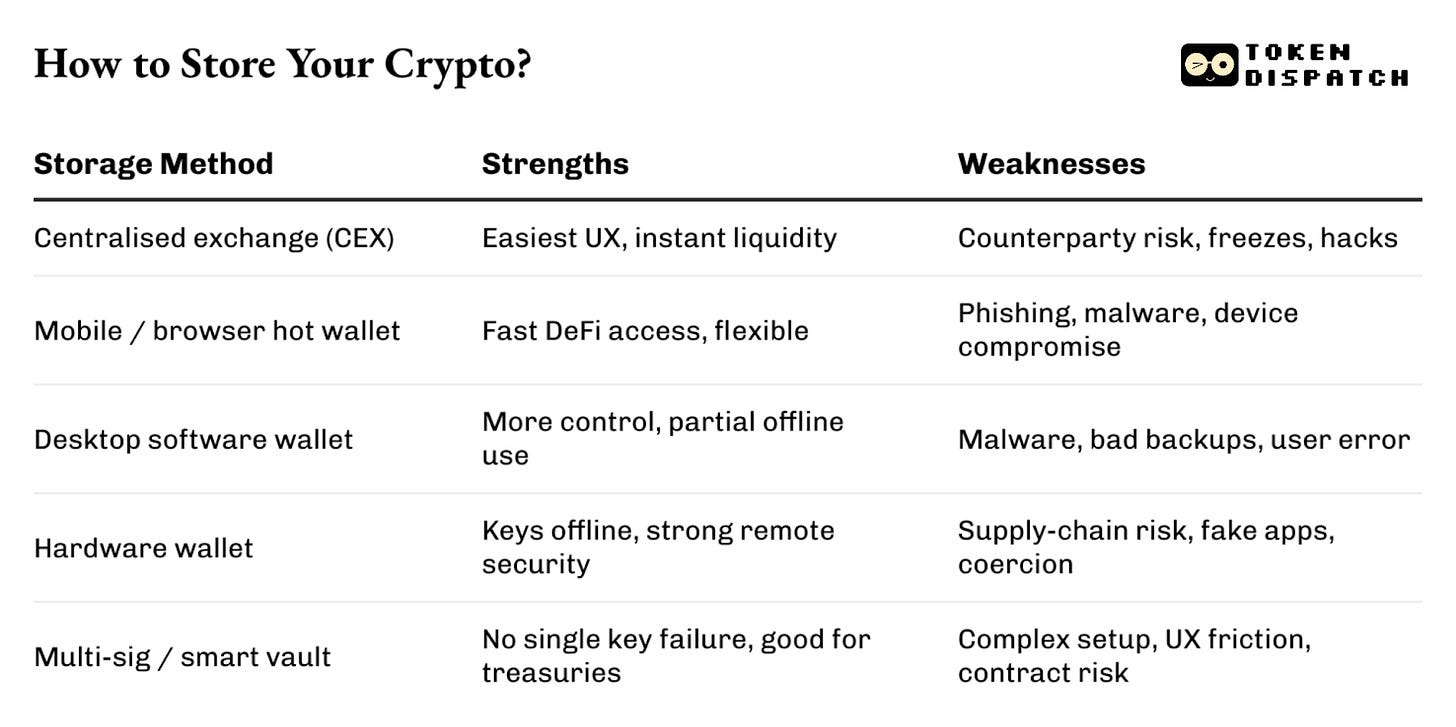

Parece um avanço na cultura de segurança, mas o risco saiu do modelo custodial para o modelo não custodial, que apresenta novos desafios. Extensões de navegador em notebooks, frases de recuperação salvas em chats de celular ou rascunhos de e-mail e chaves privadas em apps de notas sem criptografia não protegem contra ameaças.

A autocustódia foi criada para eliminar dependência: das exchanges, dos custodiantes, de qualquer pessoa que pudesse pausar saques ou quebrar. O que ainda não foi resolvido é o conhecimento. Chaves privadas dão controle total, mas também exigem responsabilidade total.

Como enfrentar esse problema?

Carteiras de Hardware Ajudam com Fricção

Armazenamento frio resolve parte do problema. Seus ativos ficam offline, guardados como em um cofre.

O problema está resolvido? Parcialmente.

Ao tirar as chaves de dispositivos convencionais, carteiras de hardware eliminam a necessidade de extensões de navegador ou aprovações de transações com um clique. Introduzem confirmação física, um tipo de fricção que protege o usuário.

Sem suas chaves? Sem suas moedas. Nem a este preço!

Exchanges são hackeadas. Hot wallets são drenadas. Carteiras de hardware são a única forma de realmente possuir seus ativos.

Conheça a OneKey: a principal carteira de hardware open-source do mercado. É a forma mais fácil e segura de manter suas moedas offline e fora do alcance.

Black Friday é o melhor momento para proteger seu patrimônio!

Recomendamos a OneKey, sem concessões.

Ainda está em dúvida? Que tal brindes exclusivos?

De 28 de novembro a 2 de dezembro, use o código BF25:

- 25% OFF em pacotes (melhor valor)

- 15% OFF em carteiras individuais

- Bônus especial: 2 compradores aleatórios recebem a compra completa grátis

É a forma mais barata de proteger seu portfólio.

Mas a carteira de hardware ainda é apenas uma ferramenta.

Equipes de segurança de provedores de carteira são diretas sobre isso. A Ledger reportou campanhas de phishing recorrentes explorando sua marca com extensões de navegador falsas e versões clonadas do Ledger Live. A interface é familiar e transmite segurança, mas em algum momento o usuário é induzido a inserir a frase de recuperação. Se ela for comprometida, o restante é inevitável.

Usuários também podem ser enganados para digitar frases de recuperação em páginas falsas de atualização de firmware.

Carteiras de hardware mudam a superfície de ataque e introduzem pontos de fricção para reduzir a probabilidade de exploração. Não eliminam totalmente o risco.

Separação é Fundamental

Carteiras de hardware funcionam melhor quando adquiridas em canais confiáveis e com o material de recuperação guardado offline e fora de vista.

Profissionais do setor, como analistas de incidentes, especialistas em on-chain e engenheiros de carteira, recomendam separar e diversificar riscos.

Uma carteira para uso diário, outra para nunca ou raramente acessar a internet. Saldos pequenos para experimentação e farming em DeFi, enquanto os maiores ficam em carteiras de armazenamento seguro, exigindo múltiplos passos para acesso.

Além disso, o básico da higiene digital.

Hábitos repetitivos e simples podem salvar o dia. Jamais digite uma frase de recuperação em qualquer site, por mais urgente que o pop-up pareça. Confira o endereço completo na tela da carteira de hardware após copiar e colar. Pare antes de aprovar qualquer transação que não esteja sob seu controle. Seja cético com links não solicitados e mensagens de “suporte” até que sejam verificados.

Nenhum desses comportamentos garante segurança total. Sempre há algum risco residual. Mas cada um deles reduz o risco.

Hoje, a maior ameaça para a maioria dos usuários não é uma exploração de dia zero. É a mensagem não verificada, o instalador baixado e executado instantaneamente porque a oferta de emprego parecia boa, e a frase de recuperação anotada no mesmo papel da lista de compras.

Quando pessoas responsáveis por bilhões tratam esses riscos como ruído de fundo, acabam virando estudos de caso rotulados como “exploração”.

Por hoje é isso. Nos vemos no próximo artigo.

Até lá, mantenha-se atento,

Aviso Legal:

- Este artigo foi republicado de [thetokendispatch]. Todos os direitos autorais pertencem ao autor original [Prathik Desai]. Caso haja objeção à republicação, entre em contato com a equipe do Gate Learn, que irá resolver prontamente.

- Aviso de responsabilidade: As opiniões e visões expressas neste artigo pertencem exclusivamente ao autor e não constituem aconselhamento de investimento.

- As traduções deste artigo para outros idiomas são realizadas pela equipe Gate Learn. Salvo indicação contrária, é proibido copiar, distribuir ou plagiar os artigos traduzidos.

Artigos Relacionados

Como fazer suas próprias pesquisas (DYOR)?

O que é Análise Fundamentalista?

O que é Bitcoin?

O que é Solana?

O que é a Carteira HOT no Telegram?