DeFiプロトコルAbracadabraは、攻撃者がバッチ機能の単純な論理ミスを悪用した後、180万ドルを失いました。Hackenのアナリストは、攻撃者がすでにTornado Cashを介して資金を洗浄したと述べています。サマリー* Abracadabraは、攻撃者がそのバッチ機能における単純な論理ミスを悪用したため、ほぼ$2 百万を失いました。これは数日前にフォークされたプロジェクトへの攻撃に似ています。* 攻撃者は、借り手が十分な担保を持っているかを確認するための安全フラグを回避し、一度に6つのカーストを空にして、盗まれたMIMをETHに交換し、それをトルネードキャッシュ経由でルーティングしました。* これはAbracadabraのコードが標的にされたのは初めてではありませんが、この事件は、小さな未実装の関数がハッカーに悪用される可能性を示しています。たとえ同じ欠陥がフォークで見えていたとしても。10月初旬、Abracadabraは、預け入れたトークンを担保にしてMIMというステーブルコインを借りることができるDeFi貸付プロトコルで、以前にも複数回のハッカー攻撃を受けたが、今回は再び約$1.8百万を失った。攻撃者はプロトコルのバッチ機能の単純な論理ミスを利用して担保なしで借り入れを行った。これは数日前にフォークされたプロジェクトが攻撃を受けたのと同じ方法で、ブロックチェーンセキュリティ会社Hackenのアナリストがcrypto.newsと共有した研究ノートで述べている。Abracadabraは、人々が利息を生むトークンを担保として使用し、Magic Internet Money(MIM)と呼ばれる米ドルペッグトークンを借りる方法として開始されました。このシステムは、借入ルールを扱うCauldronsと、実際にトークンを保管する共有ボールトであるDegenBoxの2つの要素で構成されています。要するに、あなたはCauldronに担保を置き、DegenBoxは裏でお金を追跡します。問題が何であったかの短い説明は次のとおりです:借り手が実際に担保を持っているかどうかを最終チェックするために強制されるべき安全フラグが、単一のトランザクション内でオフになりました。Hackenの報告によれば、攻撃者は「Abracadabraのcook()関数における論理的欠陥を利用し、MIMトークンを借りてから、十分な担保があるかどうかをチェックするための検証フラグを即座にリセットすることができました。」これにより、複数のCauldronにわたる一度限りの無担保借入が可能になりました。## 顕微鏡下ここでは、フローがどのように機能したかを平易な言葉で説明します。Abracadabraは、ユーザーが1回のトランザクションでいくつかのアクションを実行できるように、*cook()*というバッチ関数を使用しています。たとえば、担保を預けて同時に借りることができます。そのアクションの1つ、たとえば「借りる」ステップは、*needsSolvencyCheck*というフラグをtrueに設定します。これは「このトランザクションの終了時に、借り手が安全であるかをチェックする」という意味です。脆弱なカウルドロンの一つ | 出典: ハッケンしかし、同じバッチ内で実行できる別のアクションは「\_additionalCookAction(…)」と呼ばれます。ハッケンが指摘するように、その関数は「仮想」として宣言され、実装されることはありませんでしたので、デフォルトではすべてがfalseに設定された空のオブジェクトを返しました。その中には*needsSolvencyCheck*フラグも含まれています。その結果、攻撃者は借入アクションを呼び出し、その後フラグをリセットするデフォルトアクションを呼び出し、最終的にプロトコルは支払い能力を確認しませんでした。アナリストによると、攻撃者は一度に6つのカオドロンを攻撃し、約1.79百万MIMを取得してETHと交換した。攻撃者は脆弱性を悪用し、6つの異なるカオドロンを体系的に通過し、それぞれを「専用のクック関数呼び出しを使用して」排出したとアナリストは説明した。アブラカダブラハックから洗浄された資金 | 出典: ハッケンその後、攻撃者は資金をトルネードキャッシュという暗号ミキシングプロトコルを通じてルーティングし、主に10 ETHずつ、翌日にかけて徐々に送信した。そして、AbracadabraのCauldronV4コードが問題に関与したのはこれが初めてではありません。今年の初めに発生した他の事件も、同じ契約ファミリーの異なるエッジケースを使用していました。今興味深いのは、フォークされたデプロイメントがどれだけ早く反応したかということです。報告によると、Synnaxというフォークは、Abracadabraのドレインの数日前に自分のDegenBoxでCauldronV4マスターを一時停止またはホワイトリストから除外しました。基本的に、フォークチームは同じ弱いパターンを見つけて非常ブレーキを引いたため、リスクはコードを監視しているチームには見えていたことが示唆されています。もし修正されていなければ、です。

アブラカダブラ $1.8m ハックが以前のフォークの欠陥を再現、ハッケンが明らかにする

DeFiプロトコルAbracadabraは、攻撃者がバッチ機能の単純な論理ミスを悪用した後、180万ドルを失いました。Hackenのアナリストは、攻撃者がすでにTornado Cashを介して資金を洗浄したと述べています。

サマリー

10月初旬、Abracadabraは、預け入れたトークンを担保にしてMIMというステーブルコインを借りることができるDeFi貸付プロトコルで、以前にも複数回のハッカー攻撃を受けたが、今回は再び約$1.8百万を失った。攻撃者はプロトコルのバッチ機能の単純な論理ミスを利用して担保なしで借り入れを行った。これは数日前にフォークされたプロジェクトが攻撃を受けたのと同じ方法で、ブロックチェーンセキュリティ会社Hackenのアナリストがcrypto.newsと共有した研究ノートで述べている。

Abracadabraは、人々が利息を生むトークンを担保として使用し、Magic Internet Money(MIM)と呼ばれる米ドルペッグトークンを借りる方法として開始されました。このシステムは、借入ルールを扱うCauldronsと、実際にトークンを保管する共有ボールトであるDegenBoxの2つの要素で構成されています。要するに、あなたはCauldronに担保を置き、DegenBoxは裏でお金を追跡します。

問題が何であったかの短い説明は次のとおりです:借り手が実際に担保を持っているかどうかを最終チェックするために強制されるべき安全フラグが、単一のトランザクション内でオフになりました。Hackenの報告によれば、攻撃者は「Abracadabraのcook()関数における論理的欠陥を利用し、MIMトークンを借りてから、十分な担保があるかどうかをチェックするための検証フラグを即座にリセットすることができました。」これにより、複数のCauldronにわたる一度限りの無担保借入が可能になりました。

顕微鏡下

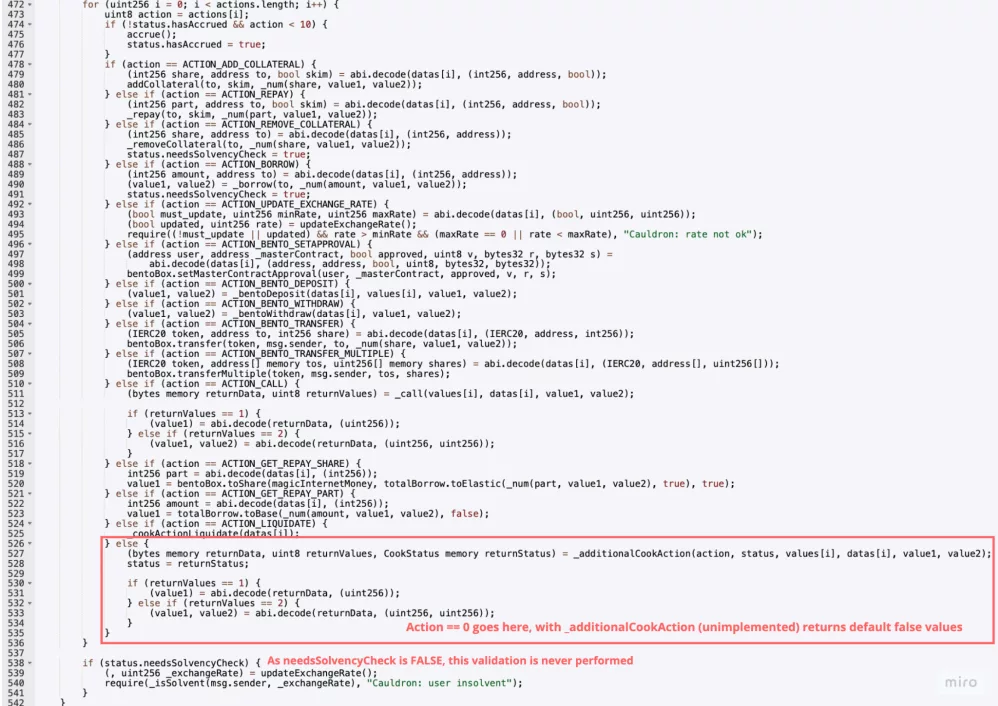

ここでは、フローがどのように機能したかを平易な言葉で説明します。Abracadabraは、ユーザーが1回のトランザクションでいくつかのアクションを実行できるように、*cook()*というバッチ関数を使用しています。たとえば、担保を預けて同時に借りることができます。そのアクションの1つ、たとえば「借りる」ステップは、needsSolvencyCheckというフラグをtrueに設定します。これは「このトランザクションの終了時に、借り手が安全であるかをチェックする」という意味です。

その結果、攻撃者は借入アクションを呼び出し、その後フラグをリセットするデフォルトアクションを呼び出し、最終的にプロトコルは支払い能力を確認しませんでした。

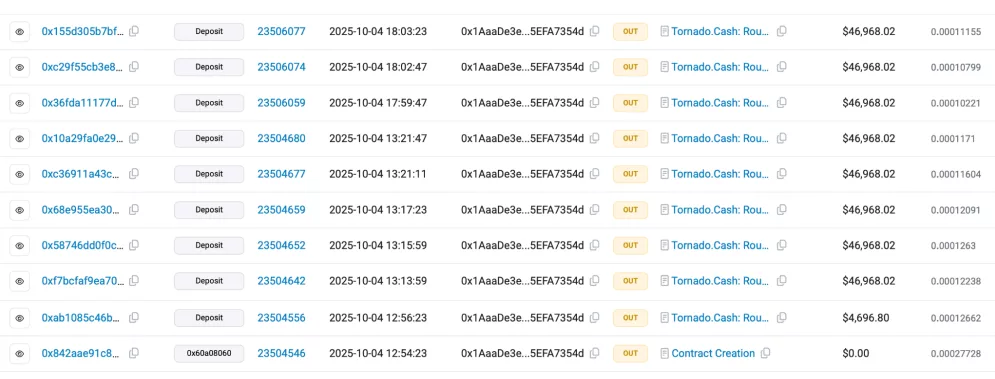

アナリストによると、攻撃者は一度に6つのカオドロンを攻撃し、約1.79百万MIMを取得してETHと交換した。攻撃者は脆弱性を悪用し、6つの異なるカオドロンを体系的に通過し、それぞれを「専用のクック関数呼び出しを使用して」排出したとアナリストは説明した。

そして、AbracadabraのCauldronV4コードが問題に関与したのはこれが初めてではありません。今年の初めに発生した他の事件も、同じ契約ファミリーの異なるエッジケースを使用していました。今興味深いのは、フォークされたデプロイメントがどれだけ早く反応したかということです。

報告によると、Synnaxというフォークは、Abracadabraのドレインの数日前に自分のDegenBoxでCauldronV4マスターを一時停止またはホワイトリストから除外しました。基本的に、フォークチームは同じ弱いパターンを見つけて非常ブレーキを引いたため、リスクはコードを監視しているチームには見えていたことが示唆されています。もし修正されていなければ、です。