Qu’est-ce que TEN Protocol (TEN) ?

Qu’est-ce que TEN Protocol ?

(Source : tenprotocol)

TEN place le contrôle d’accès aux données au cœur de sa démarche — une fonctionnalité bien ancrée dans le Web2, mais souvent négligée dans le Web3. Le protocole transpose cette capacité dans l’univers décentralisé en s’appuyant sur des Environnements d’Exécution de Confiance (TEE), le chiffrement programmable et un environnement d’exécution entièrement compatible EVM. Grâce à ces atouts, TEN ambitionne de bâtir la nouvelle génération de couche 2 autour du concept de Smart Transparency.

Vision de TEN Protocol

Les blockchains historiques reposent sur la publicité systématique des données. TEN défend l’idée que transparence ne signifie pas ouverture totale. Avec la Smart Transparency, TEN repense l’architecture des contrats intelligents.

Le principe fondamental est que les contrats intelligents doivent maîtriser à la fois les règles de calcul et les droits d’accès aux données. Sur TEN, les contrats fonctionnent sous forme chiffrée, tout en restant composables et automatisables, et demeurent pleinement compatibles avec les standards de développement Ethereum. Les développeurs accèdent ainsi à un niveau de contrôle des données équivalent au Web2, sans renoncer à la décentralisation.

Architecture centrale de TEN

TEN repose sur trois technologies clés pour définir la couche 2.

1. Exécution chiffrée — Contrats et états de transaction entièrement chiffrés

Sur TEN, transactions, états de contrat et logique applicative sont chiffrés pendant leur exécution, ce qui empêche toute analyse externe.

Cela signifie que l’activité utilisateur n’est pas suivie par des outils d’analyse on-chain, et que stratégies commerciales, logiques de jeu ou modèles de trading restent confidentiels. Les développeurs peuvent travailler dans l’environnement EVM sans réécrire leurs applications. Sur TEN, le Maximal Extractable Value (MEV) n’est pas simplement limité — il est supprimé à la source.

2. Trustless by Design — La confidentialité repose sur le matériel, pas sur l’intégrité

TEN s’appuie sur les TEE pour garantir la confidentialité, sans toutefois sécuriser le registre. Cette approche élimine les risques de point de confiance unique et assure aux utilisateurs qu’ils n’ont pas à choisir entre intégrité de la chaîne et confidentialité basée sur TEE.

3. Sécurité L1 Ethereum — Sécurité et disponibilité des données au niveau Ethereum

TEN agrège l’ensemble des données et les soumet à la blockchain principale Ethereum, en utilisant une architecture de cumul (rollup) pour réduire les frais de transaction et rester compétitif face aux autres couches 2. La finalité des transactions est synchronisée avec le Layer 1, et les développeurs bénéficient des outils Ethereum familiers.

Tokenomics

Le token $TEN présente une offre totale fixe de 1 000 000 000 (un milliard) d’unités. Sa répartition est pensée pour soutenir une croissance durable et éviter les écueils de centralisation précoce et de manque de transparence rencontrés dans les projets classiques.

Les usages principaux du $TEN sont :

- Gouvernance du réseau

- Participation au partage des revenus

- Paiement des frais de transaction et exploitation du réseau

- Programmes d’incitation pour les développeurs

- Soutien à l’expansion de l’écosystème

TEN considère son token comme la ressource centrale du réseau, et non comme un outil de levée de fonds à court terme. La distribution privilégie un déploiement progressif, le partage communautaire et des incitations de long terme.

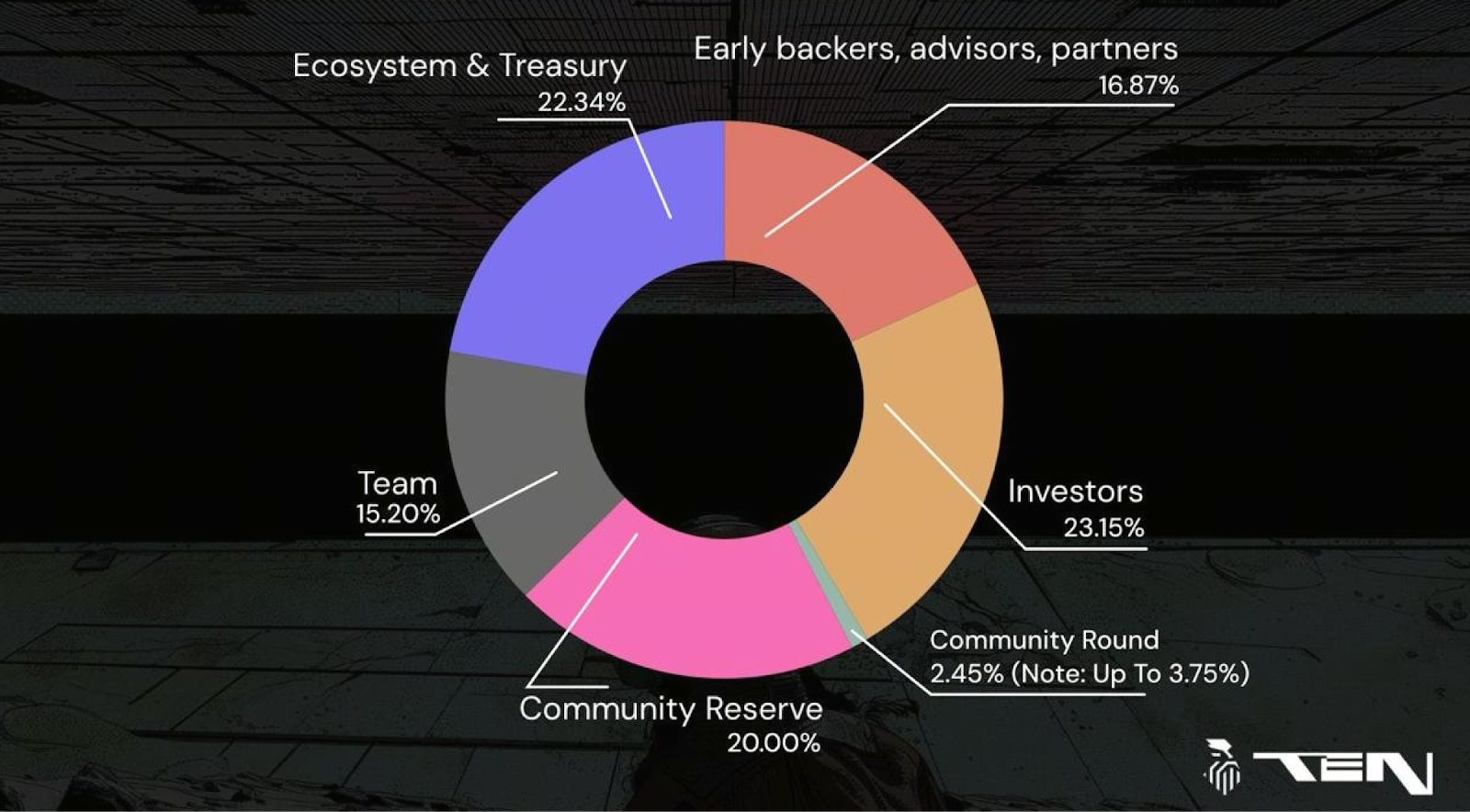

Répartition du token

La répartition du token TEN met l’accent sur la structuration, la transparence et l’implication de la communauté. La ventilation approximative est la suivante :

- 22,34 % pour l’écosystème et la trésorerie

Soutient le développement futur de l’écosystème, les subventions d’infrastructure, l’accompagnement des développeurs et les évolutions du protocole. Il s’agit de la principale réserve de ressources pour l’expansion à long terme. - 16,87 % pour les premiers soutiens, partenaires et conseillers

Inclut partenaires techniques et contributeurs de la première phase de développement. La distribution est généralement réalisée avec une période d’acquisition progressive (« vesting ») longue afin de limiter l’impact sur le marché. - 15,20 % pour l’équipe principale

Soutient le développement du protocole, l’ingénierie et la recherche en sécurité, avec une période d’acquisition progressive (« vesting ») longue pour aligner les intérêts. - 23,15 % pour les investisseurs

Alloué à ceux ayant accompagné le lancement du protocole et apporté des ressources, avec une priorité donnée à l’engagement de long terme plutôt qu’à la spéculation à court terme. - 2,45 % pour le tour communautaire (« Community Round »)

Jusqu’à 3,75 % : distribue la propriété de TEN aux utilisateurs pour stimuler la participation au réseau. Il s’agit du principal canal d’engagement communautaire précoce. - 20,00 % pour la réserve communautaire

Réservée aux programmes d’incitation, récompenses de mise en jeu (« staking »), participation des nœuds et subventions de projets. Il s’agit de la principale réserve communautaire de TEN.

(Source : tenprotocol)

Développements futurs de TEN

La vision de TEN va au-delà de l’optimisation de l’efficacité on-chain. Elle vise à combler une lacune structurelle du Web3 : la couche de contrôle des données. Lorsque les utilisateurs maîtrisent leurs données, définissent les modalités d’autorisation et conservent une identité unifiée sur l’ensemble des applications, la structure des économies on-chain évolue. De l’identité à l’autorisation en passant par la circulation de la donnée, TEN permet un flux d’information sécurisé et une accumulation de valeur en tant qu’actif central, plutôt que de laisser les données fragmentées entre protocoles. Cela marque le début d’une nouvelle ère pour les applications Web3 avancées.

Pour approfondir vos connaissances sur le Web3, inscrivez-vous ici : https://www.gate.com/

Résumé

TEN dépasse la simple performance des couches 2 traditionnelles. Sa valeur réside dans la redéfinition de la souveraineté des données. Grâce à une couche de données unifiée et un cadre d’autorisation sécurisé, TEN recompose les relations entre utilisateurs, développeurs et applications, offrant aux utilisateurs le contrôle sur leurs données. Cette architecture axée sur la donnée offre une base robuste à l’écosystème Web3, permettant le développement d’applications dans un environnement plus flexible et résilient. TEN incarne bien plus qu’une avancée technique : il constitue une évolution majeure pour l’avenir des données Web3.

Articles Connexes

Pi Network (PI) au taux de change du franc CFA d'Afrique de l'Ouest (XOF) : Valeur actuelle et guide de conversion

Comment vendre la pièce PI : Guide du débutant

Valeur de Pi Crypto : Lancement sur Mainnet le 20 février 2025 & Prédictions de prix futures

Qu'est-ce que FAFO : jeton MEME dérivé de la plateforme sociale de Trump

Est-ce que XRP est un bon investissement? Un guide complet sur son potentiel