Portefeuilles, avertissements et maillons faibles

Bonjour,

Tout commence par un message. La marque paraît crédible, le logo est conforme, et le profil LinkedIn affiche quelques connexions communes. Le recruteur explique avoir découvert votre GitHub et souhaite vous proposer un contrat avec un protocole IA–DeFi bien financé. Vous parcourez leur site : il est soigné, convaincant, et utilise le jargon attendu. Un test de présélection vous est envoyé dans un fichier ZIP.

Vous l’ouvrez, l’installateur démarre — une demande d’autorisation pour le wallet s’affiche brièvement à l’écran. Vous cliquez sans réfléchir. Rien ne se passe aussitôt, l’ordinateur ne plante pas. Cinq minutes plus tard, votre wallet Solana est vidé.

Ceci n’est pas une fiction. C’est le scénario que les experts en analyse blockchain documentent dans les campagnes de piratage associées aux opérateurs nord-coréens : faux recruteurs, fichiers de test infectés par des chevaux de Troie et malwares utilisés pour dérober des wallets.

Dans cet article, je vous présente l’évolution des exploits crypto en 2025 et comment vous protéger contre les attaques on-chain les plus courantes.

Voici l’histoire,

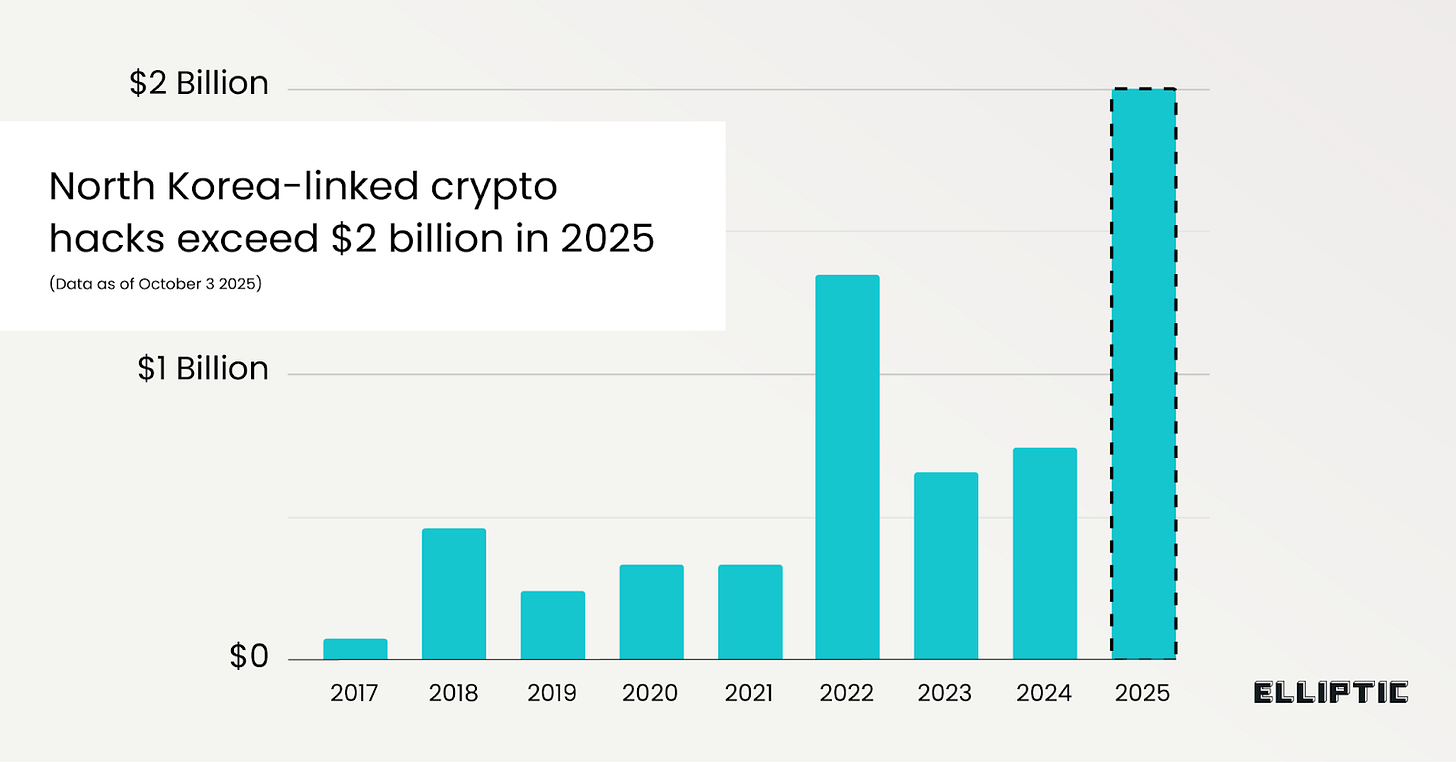

Entre janvier et septembre 2025, les vols de crypto par des hackers liés à la Corée du Nord ont dépassé 2 milliards de dollars. D’après Elliptic, spécialiste de l’analyse blockchain, 2025 est déjà l’année la plus critique jamais enregistrée en valeur pour la criminalité sur les actifs numériques.

Une grande partie des pertes totales provient du hack Bybit de février, qui a effacé 1,4 milliard de dollars sur la plateforme d’échange. Au total, la valeur des cryptoactifs volés par le régime nord-coréen dépasse désormais 6 milliards de dollars.

Au-delà des chiffres alarmants, le rapport Elliptic souligne l’évolution des failles dans les exploits crypto. Il précise que « la majorité des hacks en 2025 ont été commis via des attaques d’ingénierie sociale », alors qu’auparavant, les records nord-coréens provenaient du piratage d’infrastructures. C’est le cas des célèbres hacks du Ronin Network en 2022 et 2024, ou du DAO hack en 2016.

Récemment, la faille s’est déplacée de l’infrastructure vers l’humain. Chainalysis a également constaté que la compromission de clés privées représentait la plus grande part (43,8 %) des cryptoactifs volés en 2024.

Il est manifeste qu’à mesure que la crypto évolue et que la sécurité se renforce au niveau des protocoles et blockchains, les attaquants ciblent plus aisément les détenteurs de clés privées.

Le phénomène devient aussi plus structuré, dépassant la cible individuelle aléatoire. Les dernières alertes du FBI et CISA et articles de presse décrivent des campagnes nord-coréennes mêlant fausses offres d’emploi pour ingénieurs crypto, logiciels wallet trojanisés et contributions malveillantes à des codes open source pour réaliser des exploits. Les outils sont techniques, mais la porte d’entrée reste humaine et psychologique.

Le hack Bybit, le plus grand vol crypto, illustre ce phénomène à grande échelle. Quand près de 1,4 milliard de dollars en ETH ont été siphonnés d’un cluster de wallets, les analyses techniques ont révélé un défaut de vérification par les signataires de ce qu’ils validaient. Le réseau Ethereum a exécuté des transactions valides et signées, mais l’élément humain a failli.

À lire : The Bybit Hack

De même, lors du hack Atomic Wallet, entre 35 et 100 millions de dollars en cryptoactifs ont disparu à cause de malwares ciblant le stockage des clés privées sur les appareils des utilisateurs.

Ce schéma se répète souvent. Lorsque l’utilisateur effectue des transferts sans vérifier l’adresse complète ou conserve ses clés sans sécurité, le protocole ne peut rien.

La self-custody n’est pas infaillible

« Not your keys, not your coins » reste vrai, mais le problème survient quand on s’arrête là.

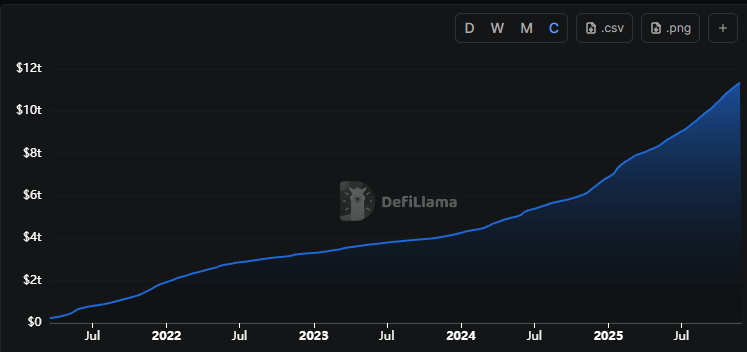

Depuis trois ans, de nombreux utilisateurs ont retiré leurs fonds des exchanges, autant par crainte d’un scénario FTX que par conviction. Le volume cumulé sur les échanges décentralisés (DEX) a plus que triplé, passant de 3,2 à 11,4 milliards de dollars sur la période.

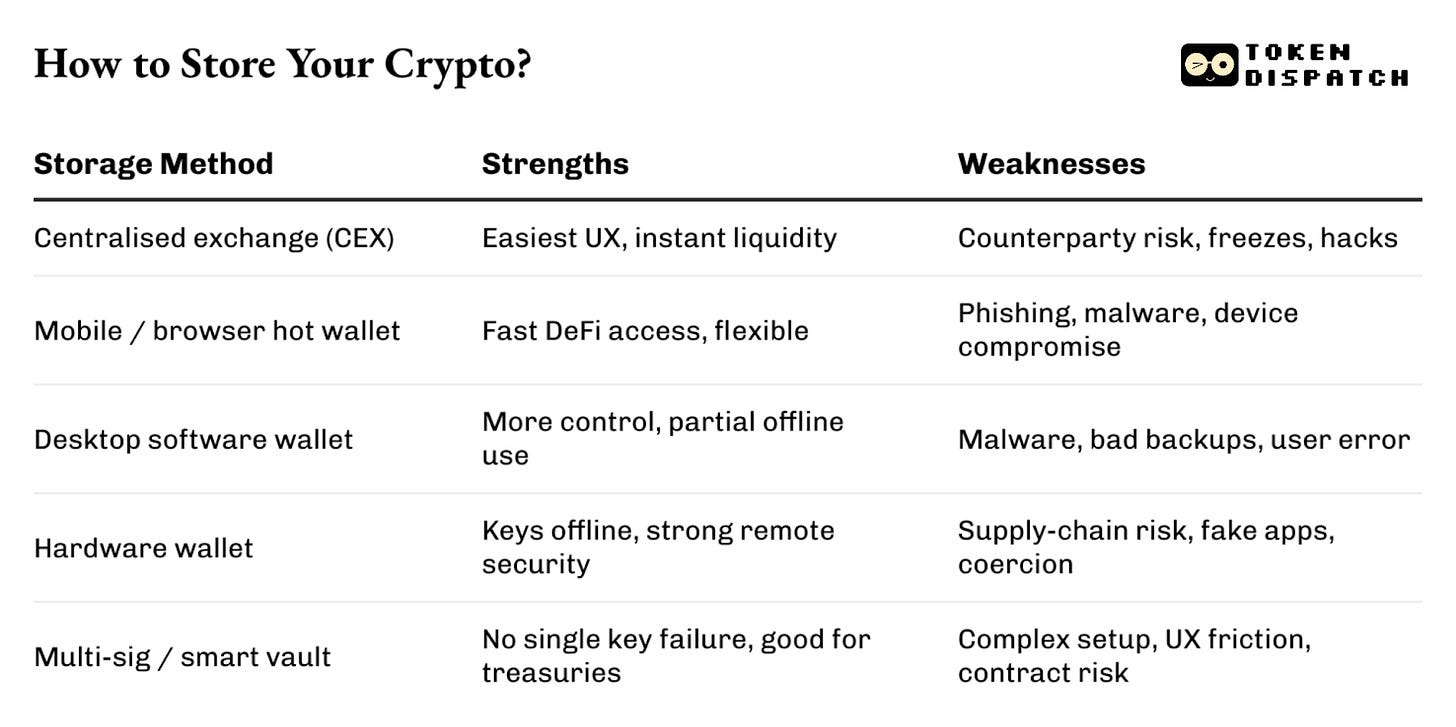

Si cela semble améliorer la culture de sécurité, le risque s’est déplacé du custodial vers le chaos du « fait maison ». Extensions de navigateur sur ordinateur, phrases de récupération enregistrées dans des conversations mobiles ou brouillons d’emails, clés privées stockées dans des applications de notes non chiffrées : tout cela protège peu contre les menaces.

La self-custody vise à éliminer la dépendance : vis-à-vis des exchanges, des dépositaires, de tout acteur pouvant bloquer les retraits ou faire faillite. Ce qu’elle n’a pas encore résolu, c’est la maîtrise. Les clés privées offrent le contrôle total, mais aussi une responsabilité entière.

Comment aborder vraiment ce problème ?

Les hardware wallets introduisent de la friction

Le cold storage règle une partie du problème. Il place vos actifs hors ligne, dans une sorte de coffre-fort.

Le problème est-il résolu ? Partiellement.

En retirant les clés des appareils polyvalents, les hardware wallets éliminent le recours aux extensions de navigateur ou à la validation de transactions en un clic. Ils imposent une confirmation physique, une friction qui protège.

Pas vos clés ? Pas vos coins. Pas à ce prix-là non plus !

Les exchanges sont piratés. Les hot wallets sont vidés. Les hardware wallets sont le seul moyen de posséder réellement vos actifs.

Découvrez OneKey : le hardware wallet open source leader du secteur. C’est la solution la plus simple et la plus sûre pour mettre vos coins hors ligne et hors d’atteinte.

Le Black Friday est le moment idéal pour sécuriser votre portefeuille !

Nous recommandons OneKey, sans compromis.

Vous hésitez encore ? Et si nous vous proposions des offres exclusives ?

Du 28 novembre au 2 décembre, utilisez le code BF25 :

- 25 % de réduction sur les bundles (meilleure offre)

- 15 % de réduction sur les wallets individuels

- Bonus exceptionnel : 2 acheteurs tirés au sort reçoivent l’intégralité de leur commande gratuitement

C’est l’assurance la moins chère que vous puissiez souscrire pour votre portefeuille

Mais un hardware wallet reste un outil.

Les équipes sécurité des fournisseurs de wallets sont claires à ce sujet. Ledger a signalé des campagnes de phishing répétées, tirant parti de sa marque via de fausses extensions de navigateur et des versions clonées de Ledger Live. L’interface inspire confiance, mais à un moment, l’utilisateur se voit demander sa phrase de récupération. Une fois compromise, tout est joué.

Des utilisateurs peuvent aussi être piégés en saisissant leur phrase de récupération sur de fausses pages de mises à jour de firmware.

Le hardware wallet déplace la surface d’attaque et introduit des points de friction, réduisant la probabilité d’un exploit. Il ne l’élimine pas totalement.

La séparation est essentielle

Les hardware wallets sont plus efficaces lorsque l’utilisateur les achète via des canaux sûrs et conserve le matériel de récupération hors ligne, hors de vue.

La plupart des professionnels du secteur — intervenants sur incidents, enquêteurs on-chain, ingénieurs wallets — conseillent de séparer et diversifier les risques.

Un wallet pour l’usage quotidien, un autre qui ne se connecte quasiment jamais à Internet. De faibles soldes pour tester et faire du farming DeFi, tandis que les montants importants restent sous clé, accessibles en plusieurs étapes.

À tout cela s’ajoute l’hygiène de base.

Des habitudes simples et répétées peuvent souvent faire la différence. Ne saisissez jamais une phrase seed sur un site web, peu importe l’urgence du pop-up. Vérifiez l’adresse complète sur l’écran du hardware après un copier-coller. Faites une pause avant de valider une transaction qui n’est pas clairement sous votre contrôle. Soyez sceptique face aux liens non sollicités et aux messages de « support » jusqu’à preuve du contraire.

Aucun de ces comportements ne garantit la sécurité absolue. Il subsiste toujours un risque résiduel. Mais chacun de ces gestes réduit le risque.

Actuellement, la plus grande menace pour la plupart des utilisateurs n’est pas un exploit zero-day. C’est le message non vérifié, l’installateur téléchargé et lancé sans réflexion pour une offre d’emploi alléchante, ou la phrase seed notée sur le même bout de papier que la liste de courses.

Quand ceux qui gèrent des milliards traitent ces risques comme un bruit de fond, ils deviennent des cas d’école estampillés « exploits ».

C’est tout pour aujourd’hui. À bientôt pour le prochain article.

D’ici là… restez vigilants,

Avertissement :

- Cet article est une republication de [thetokendispatch]. Tous droits d’auteur réservés à l’auteur original [Prathik Desai]. En cas de contestation concernant cette republication, veuillez contacter l’équipe Gate Learn, qui traitera la demande rapidement.

- Clause de non-responsabilité : Les opinions exprimées dans cet article sont celles de l’auteur et ne constituent en aucun cas un conseil en investissement.

- Les traductions dans d’autres langues sont réalisées par l’équipe Gate Learn. Sauf mention contraire, la copie, la distribution ou le plagiat des articles traduits est interdit.

Articles Connexes

Comment faire votre propre recherche (DYOR)?

Qu'entend-on par analyse fondamentale ?

Qu'est ce que Solana?

Qu'est-ce que l'USDC ?

Qu'est-ce que le portefeuille HOT sur Telegram ?