Carteras, advertencias y eslabones débiles

Hola,

Todo empieza con un mensaje. La marca resulta creíble, el logotipo también convence y el perfil de LinkedIn muestra algunas conexiones en común. El reclutador afirma que ha visto tu GitHub y quiere ofrecerte un contrato en un protocolo bien financiado que une IA y DeFi. Ojeas su web. Es atractiva, convincente y está repleta de jerga donde cabe esperar. Te envían una prueba de selección en un archivo ZIP.

Descomprimes el archivo y el instalador se inicia, aparece fugazmente una ventana de permisos de la wallet en la pantalla. Sigues adelante sin pensarlo. Nada sucede de inmediato. El portátil no se bloquea. Cinco minutos después, tu wallet de Solana está vacía.

No es una historia inventada. Es, en esencia, el proceso que los expertos en análisis blockchain han documentado en campañas de hacking vinculadas a operadores norcoreanos. Reclutadores falsos, archivos de prueba infectados con troyanos y malware se emplean para hackear wallets.

En el artículo de hoy, te mostraré cómo han evolucionado los exploits en criptomonedas en 2025 y cómo puedes protegerte de los tipos más comunes de ataques on-chain.

Vamos con la historia,

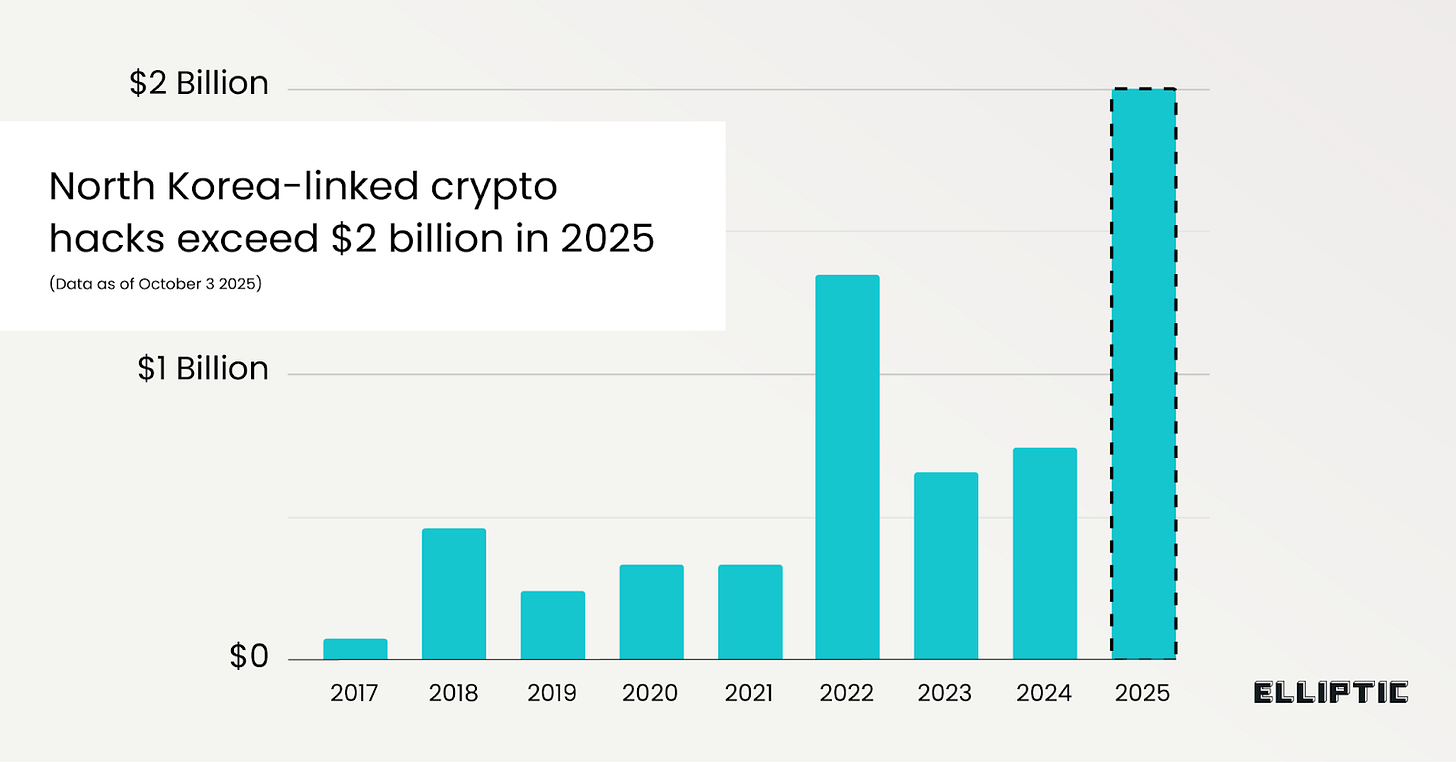

Entre enero y septiembre de 2025, los robos de criptomonedas perpetrados por hackers vinculados a Corea del Norte superaron los 2 000 millones de dólares. Según la firma de análisis blockchain Elliptic, 2025 ya es el peor año registrado por valor de delitos con activos digitales.

Una parte significativa de las pérdidas totales corresponde al hackeo de Bybit en febrero, que se llevó 1 400 millones de dólares de este exchange. El valor acumulado de los criptoactivos robados por el régimen norcoreano ya supera los 6 000 millones de dólares.

Más allá de las cifras alarmantes, lo relevante del informe de Elliptic es cómo han cambiado las debilidades en los exploits de criptomonedas. Señala que “la mayoría de los hackeos en 2025 se han realizado mediante ataques de ingeniería social”, un cambio respecto a años anteriores, cuando los grandes golpes de Corea del Norte se lograban vulnerando infraestructura. Ejemplo de ello son los célebres hackeos a Ronin Network (hacks) en 2022 y 2024, o el DAO hack de 2016.

Últimamente, ese punto débil ha pasado de la infraestructura a la persona. Chainalysis también informó que las vulneraciones de claves privadas supusieron la mayor parte (43,8 %) de las criptomonedas robadas en 2024.

Está claro que, a medida que las criptomonedas evolucionan y la seguridad se refuerza en protocolos y blockchains, los atacantes encuentran más fácil atacar a los titulares de las claves privadas.

Además, este tipo de ataques es cada vez más organizado, no solo casos individuales aleatorios. Los últimos avisos del FBI y CISA y noticias describen campañas norcoreanas que combinan falsas ofertas de empleo para ingenieros cripto, software de wallet troyanizado y contribuciones maliciosas de código abierto para ejecutar exploits. Aunque las herramientas de los hackers son técnicas, el punto de entrada es humano y psicológico.

El hackeo de Bybit, el mayor robo de criptomonedas, muestra cómo esto se replica a gran escala. Cuando se drenaron unos 1 400 millones de dólares en ETH de un grupo de wallets, los primeros análisis técnicos apuntaron a un fallo en la verificación manual de los firmantes sobre lo que estaban aprobando. La red de Ethereum ejecutó correctamente transacciones válidas y firmadas, pero el error fue humano y manual.

Lee: El hackeo de Bybit

Del mismo modo, en el hackeo de Atomic Wallet, desaparecieron entre 35 y 100 millones de dólares en criptoactivos por malware dirigido al almacenamiento de claves privadas en los dispositivos de los usuarios.

La misma dinámica se repite en muchos casos. Cuando se transfieren fondos sin verificar la dirección completa de la wallet o se almacenan claves con seguridad mínima, el protocolo poco puede hacer.

La autocustodia no es infalible

“No son tus llaves, no son tus monedas” sigue siendo válido, pero el problema aparece cuando la gente deja de pensar más allá.

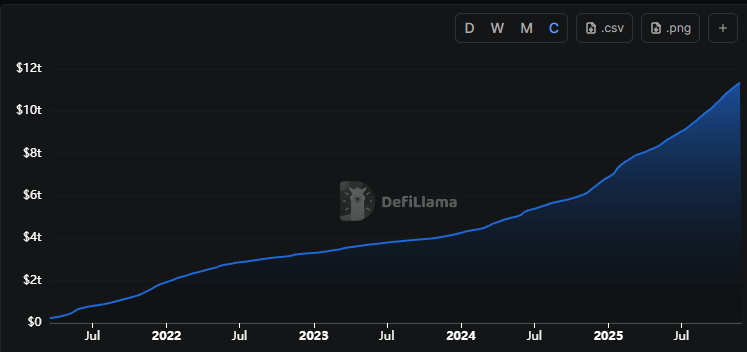

En los últimos tres años, muchos usuarios han retirado fondos de los exchanges, motivados tanto por el miedo a otro colapso tipo FTX como por convicción ideológica. El volumen total negociado en DEXs se ha multiplicado por más de tres, de 3,2 billones a 11,4 billones de dólares en los últimos tres años.

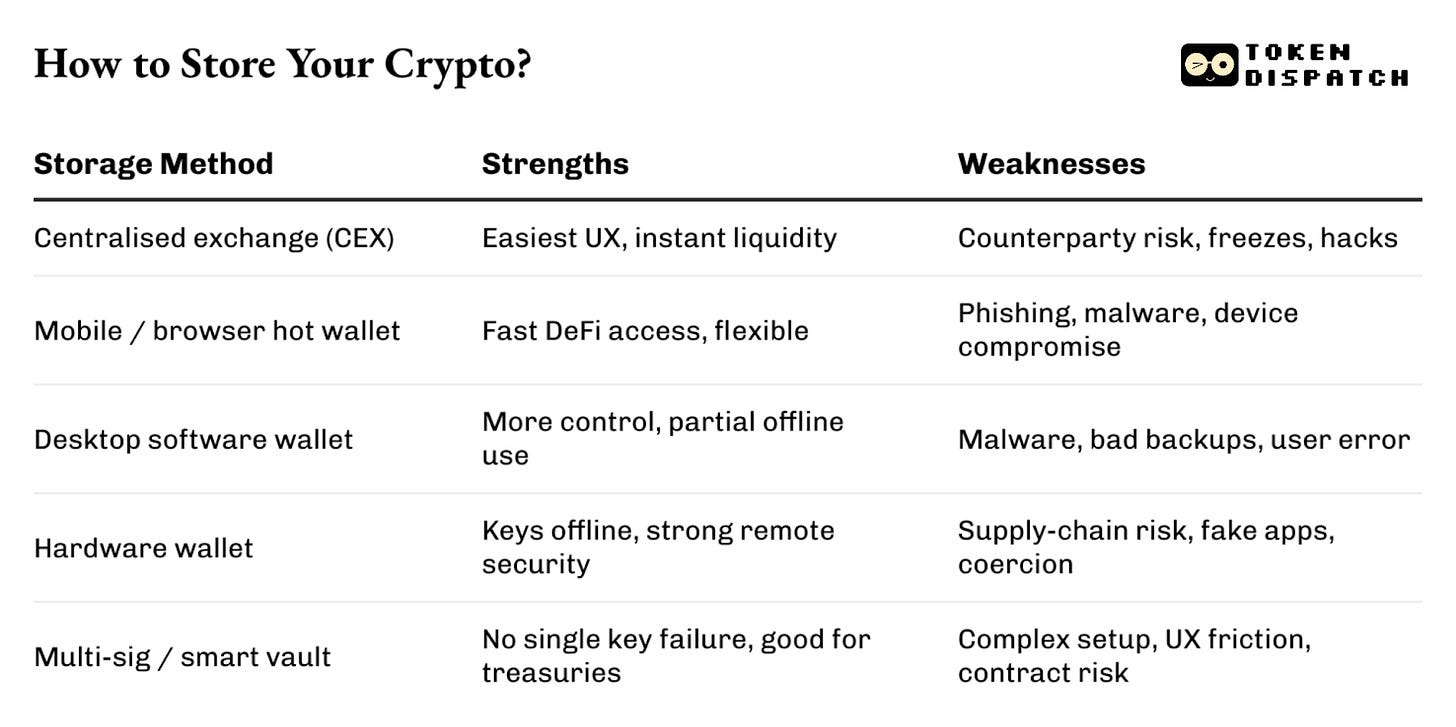

Aunque parece una mejora en la cultura de seguridad, el riesgo se ha desplazado de la custodia al caos del “hazlo tú mismo”. Extensiones de navegador en portátiles, frases semilla guardadas en chats de móvil o borradores de correo electrónico y claves privadas en apps de notas sin cifrar apenas ofrecen protección ante los peligros.

La autocustodia pretendía resolver la dependencia: de exchanges, de custodios, de cualquiera que pudiera pausar retiros o quebrar. Lo que aún no ha resuelto es la formación. Las claves privadas te dan control, pero también te otorgan toda la responsabilidad.

¿Cómo abordar realmente este problema?

Las wallets hardware aportan fricción

El almacenamiento en frío resuelve parte del problema. Saca tus activos fuera de línea y los pone en una caja fuerte digital.

¿El problema está resuelto? Solo en parte.

Al sacar las claves de dispositivos de uso general, las wallets hardware eliminan la necesidad de extensiones de navegador o de aprobar transacciones con un solo clic. Añaden confirmación física, una fricción que te protege.

¿No son tus llaves? No son tus monedas. ¡Ni a este precio!

Los exchanges son hackeados. Las wallets calientes se vacían. Las wallets hardware son la única forma real de poseer tus activos.

Descubre OneKey, la wallet hardware open-source líder del sector. Es la forma más sencilla y segura de poner tus monedas fuera de línea y fuera de alcance.

¡Black Friday es el mejor momento para blindar tu cartera!

Recomendamos OneKey, sin concesiones.

¿Sigues dudando? ¿Te animamos con algunos regalos exclusivos?

Del 28 de noviembre al 2 de diciembre, usa el código BF25:

- 25 % DE DESCUENTO en packs (mayor ahorro)

- 15 % DE DESCUENTO en wallets individuales

- Bono extra: 2 compradores aleatorios reciben su pedido GRATIS

Es la póliza de seguro más barata que tendrás para tu cartera

Pero una wallet hardware sigue siendo solo una herramienta.

Los equipos de seguridad de los proveedores de wallets han sido claros. Ledger ha comunicado repetidas campañas de phishing que se aprovechan de su marca, con extensiones de navegador falsas y versiones clonadas de Ledger Live. La interfaz resulta familiar y transmite seguridad, pero en algún momento el usuario debe introducir la frase de recuperación. Si la frase se compromete, el resto es inevitable.

También hay quienes caen y escriben la frase de recuperación en páginas falsas de actualización de firmware.

La wallet hardware cambia la superficie de ataque y añade puntos de fricción para reducir la probabilidad de un exploit. No la elimina por completo.

La separación es clave

Las wallets hardware funcionan mejor si el usuario las compra en canales de confianza y guarda el material de recuperación fuera de línea y fuera de la vista.

Quienes trabajan cada día en este sector —incluidos equipos de respuesta a incidentes, analistas on-chain y desarrolladores de wallets— recomiendan separar y diversificar el riesgo.

Una wallet para uso diario, otra que rara vez (o nunca) se conecta a internet. Saldos pequeños para experimentar y hacer farming DeFi, y los grandes en caja fuerte, con varios pasos para acceder.

Y por encima de todo, la higiene básica.

Algunos hábitos sencillos y repetidos pueden salvarte el día. Nunca escribas una frase semilla en una web, por urgente que parezca el aviso emergente. Comprueba la dirección completa en la pantalla de la wallet hardware tras copiar y pegar. Haz una pausa antes de aprobar cualquier transacción que no controles plenamente. Desconfía de enlaces y mensajes de “soporte” no solicitados, hasta que se demuestre lo contrario.

Ninguno de estos comportamientos garantiza la seguridad. Siempre queda un riesgo residual. Pero cada uno de ellos ayuda a reducirlo.

Hoy, la mayor amenaza para la mayoría de usuarios no es un exploit zero-day. Es el mensaje que no revisaron, el instalador que descargaron y ejecutaron porque la oferta de trabajo sonaba bien, y la frase semilla que apuntaron en el mismo papel que la lista de la compra.

Cuando quienes gestionan miles de millones tratan estos riesgos como ruido de fondo, acaban siendo casos de estudio con la etiqueta “exploits”.

Eso es todo por hoy. Nos vemos en la próxima.

Hasta entonces… mantente alerta,

Aviso legal:

- Este artículo se ha reimpreso de [thetokendispatch]. Todos los derechos de autor pertenecen al autor original [Prathik Desai]. Si tienes alguna objeción a esta reimpresión, contacta con el equipo de Gate Learn, que lo gestionará de inmediato.

- Descargo de responsabilidad: Las opiniones expresadas en este artículo pertenecen exclusivamente al autor y no constituyen asesoramiento de inversión.

- Las traducciones del artículo a otros idiomas las realiza el equipo de Gate Learn. Salvo indicación expresa, queda prohibido copiar, distribuir o plagiar los artículos traducidos.

Artículos relacionados

¿Cómo hacer su propia investigación (DYOR)?

¿Qué es SegWit?

¿Qué es el análisis fundamental?

¿Qué es la Billetera HOT en Telegram?

Guía para principiantes en el comercio